你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Azure 虚拟桌面工作负载与 Azure 登陆区域集成

在云迁移中,一种常见的方案是将组织的最终用户桌面迁移到云中。 这样有助于提高员工的工作效率,并更快地迁移各种工作负载来支持组织的用户体验。 每个组织都管理工作负载,并独一无二地运营其云环境。 常见的云运营模型是分散的、集中式的、企业的和分布式的。

不同模型之间最重要的区别在于所有权级别。 在分散式模型中,工作负载所有者拥有自治权,无需任何中央 IT 监督即可进行治理。 例如,他们管理自己的网络、监视和标识要求。 另一方面是集中式模型,其中工作负载所有者遵守中心 IT 团队设置的治理要求。

有关模型的详细讨论,请参阅 查看和比较常见的云操作模型。

作为工作负荷所有者,你应该了解组织使用的运营模型。 该选择会影响你负责的技术决策,以及你为中心团队强制执行的技术要求。

若要充分利用 Azure 虚拟桌面的特性和功能,应利用适用于组织的最佳做法。 该平台提供适应性和灵活性,可帮助 Azure 虚拟桌面环境适应未来的增长。

重要

本文是 Azure Well-Architected Framework Azure 虚拟桌面工作负载 系列的一部分。 如果不熟悉本系列,建议从 什么是 Azure 虚拟桌面工作负载?开始。

Azure 登陆区域

Azure 登陆区域是一种概念体系结构,用于描述组织的整体云占用情况。 它有多个订阅,每个订阅都有唯一的用途。 中心团队拥有一些订阅,例如 Azure 平台登陆区域。

若要熟悉 Azure 登陆区域的概念,请参阅 什么是 Azure 登陆区域?。

重要

Azure 虚拟桌面有特定的注意事项和要求,尤其是与 Azure 服务集成相关的注意事项和要求。 Azure 虚拟桌面登陆区域加速器和适用于 Azure 虚拟桌面的 Azure Well-Architected 框架指南旨在强调这些必要的自定义。 这些资源还整合了云采用框架观点,以全面实现云就绪情况。

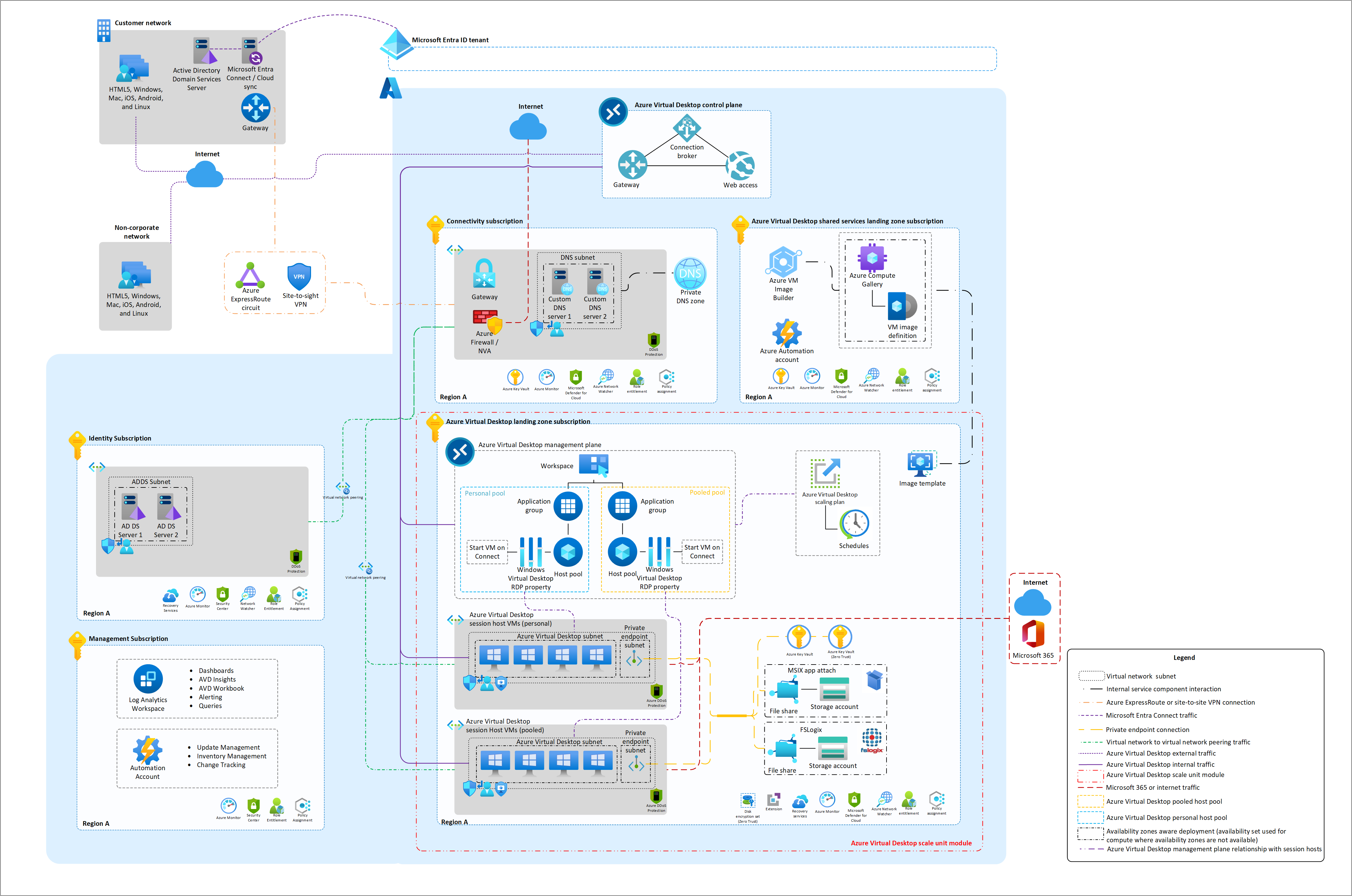

下载此体系结构的 Visio 文件。

平台登陆区域

Azure 虚拟桌面需要与多个外部服务交互。 中心团队可能拥有其中一些服务,作为平台登陆区域的一部分。 这些服务的示例包括标识服务、网络连接和安全服务。 与这些外部服务的交互是一个基本问题。 若要完全正常运行,Azure 虚拟桌面工作负载需要平台团队和工作负载团队共享相同的责任思维模式。

有关运行 Azure 虚拟桌面工作负载所需的平台登陆区域的演示,请参阅 Microsoft Azure 虚拟桌面的 Azure 登陆区域评审。 本文介绍加速从本地环境迁移到 Azure 虚拟桌面私有云的坚实平台基础。

应用程序登陆区域

有一个单独的订阅,也称为 Azure 应用程序登陆区域,适用于工作负荷所有者。 此应用程序登陆区域是部署 Azure 虚拟桌面工作负载的位置。 它有权访问平台登陆区域,这些登陆区域提供运行工作负载所需的基本基础结构。 示例包括网络、标识访问管理、策略和监视基础结构。

有关应用程序登陆区域的指南适用于 Azure 虚拟桌面工作负载。 有关详细信息,请参阅 平台登陆区域与应用程序登陆区域。 本指南包括有关高效治理和管理工作负载的建议。

有关 Azure 虚拟桌面工作负载的应用程序登陆区域的演示,请参阅 Azure 虚拟桌面示例体系结构中的基线参考体系结构。

设计区域集成

本部分重点介绍平台提供的坚实基础。 讨论还涵盖了平台团队和工作负载团队之间共同负责的领域。

平台职责

Azure 虚拟桌面平台团队确保基础结构已准备好供工作负载团队生成。 一些常见任务包括:

- 通过设置足以部署的订阅和区域配额来管理容量。

- 保护和优化 与本地系统、Azure 和 Internet 的连接。 此任务包括路由、设置防火墙条目和管理集中式网络设备。

- 管理 Azure 集成,例如与 Azure 存储、Azure Monitor、Log Analytics、Microsoft Entra ID和 Azure 密钥保管库的集成。

共担责任

工作负载团队和平台团队负有不同的责任。 但两个团队通常密切合作,以确保工作负载的可用性和可恢复性。 团队协调工作,确保 Azure 虚拟桌面中运行的工作负载取得全面成功。 平台和应用程序团队之间的有效协作对于成功部署 Azure 虚拟桌面至关重要。

平台和应用程序登陆区域的设计区域紧密耦合。

- 有关工作负荷所需的平台资源更改的说明,请参阅 Azure 虚拟桌面 Azure 登陆区域评审。

- 有关工作负荷的技术规范的说明,请参阅 什么是关键设计领域?。

设计领域 - 企业注册

云平台团队必须了解现有的企业注册或Microsoft Entra租户决策。

设计领域 - 标识和访问管理 (IAM)

标识对 Azure 虚拟桌面功能至关重要,因为用户必须经过身份验证才能使用该服务。 平台团队负责设计标识解决方案,该解决方案可能涉及Microsoft Entra ID、Microsoft Entra 域服务或Active Directory 域服务 (AD DS) 。 平台团队还确保 Azure 虚拟桌面环境与标识服务保持一致。

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| - 设计用于 Microsoft Entra ID、域服务、AD DS 和 Microsoft Entra Connect 的标识服务 - 使用基于角色的访问控制 (RBAC) 来实现职责分离 - 配置Microsoft Entra条件访问策略 - 管理 Active Directory 组织单位和组策略 |

- 使用 RBAC 分配来控制对 Azure 虚拟桌面会话和基础结构的访问以进行管理 |

设计领域 - 网络和连接

平台服务连接是一个关键的网络概念。 平台团队负责确保 Azure 虚拟桌面环境与以下环境建立适当的连接:

- 用于身份验证的标识服务。

- 域名系统 (DNS) 进行正确解析。

- 混合环境中的其他工作负荷。

平台团队的职责包括:

- 配置专用终结点和专用 DNS 区域。

- 确保解决带宽、延迟和服务质量注意事项。

- 实施网络安全策略。

- 确保访问所需的 Internet 终结点。

- 规划业务连续性和灾难恢复。

设计领域 - 资源组织

平台团队的职责包括构建管理组和资源组以简化访问管理。 此职责包括定义命名和标记标准。 工作负载团队确保符合这些标准。

设计领域 - 管理

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| - 规划和开发监视策略 - 使用Azure Policy强制实施企业级合规性 - 制定成本管理策略 |

- 配置用于监视的 Azure 虚拟桌面部署 - 管理用户访问 - 监视 Azure 虚拟桌面并与平台团队协作处理监视需求 - 设置预算和警报 - 管理用户体验和支持 - 确保符合平台和监视指南 |

设计领域 - 业务连续性和灾难恢复

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| - 设计业务连续性和灾难恢复策略,包括建立恢复点目标 (RPO) 和恢复时间目标 (RTO) 目标 - 与工作负载团队协调以确保业务连续性和灾难恢复一致 |

- 配置 Azure 虚拟桌面基础结构和组件以符合业务连续性和灾难恢复策略 - 实现灾难恢复过程 - 培训用户正确使用 Azure 虚拟桌面 |

设计领域 - 安全性和治理

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| - 了解组织需要遵守监管要求,如健康保险可移植性和责任法案 (HIPAA) 、国家标准与技术研究院 (NIST) 标准、支付卡行业 (PCI) 标准,并使用 Microsoft Defender for Cloud 应用合规性标准 - 确保以符合数据驻留要求的方式在地理位置中部署管理平面资源 - 使用Microsoft Entra条件访问策略和多重身份验证来帮助保护用户访问 - 确保安全信息和事件管理 (SIEM) 工具(如 Microsoft Sentinel)用于收集和监视用户和管理员活动数据 - 启用危险和漏洞管理评估,例如,通过与 Defender for Cloud 或第三方漏洞管理解决方案集成 - 配置防火墙并使用服务标记和应用程序安全组来定义网络访问规则 - 在 Active Directory 中为 Azure 虚拟桌面会话主机创建专用组织单位 - 使用Azure Policy来宾配置来审核和强化会话主机操作系统 - 启用磁盘加密 - 监视网络流量并实现分布式拒绝服务 (DDoS) 保护 |

- 使用最低特权访问原则和 Azure RBAC 建立管理、操作和工程角色 - 将专用组策略应用于 Azure 虚拟桌面组织单位 - 管理会话主机的修补程序和强化 - 监视和管理用户活动 |

设计领域 - 平台自动化和 DevOps 注意事项

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| - (IaC) 和 DevOps 策略开发基础结构即代码 | - 创建图像 - 维护映像生成管道 - 更新主机池 - 安装应用程序 - 管理语言部署 |

设计领域 - 操作过程

操作过程有助于确保 Azure 虚拟桌面中运行的应用程序的安全性。 操作过程在访问控制方面也有所帮助。

| 平台团队职责 | 工作负载团队职责 |

|---|---|

| 通过在 Azure 虚拟桌面环境中定义用户角色和权限来控制对平台的访问 | - 分析 Azure 虚拟桌面部署的性能和延迟,以深入了解可能的改进领域 - 更新操作系统、应用程序和 FSLogix - 管理密钥 - 管理 FSLogix 并分析数据以确定何时进行调整 |

后续步骤

使用评估工具评估设计选项。