使用自己的密钥加密 Defender for Cloud Apps 静态数据 (BYOK)

本文介绍如何配置 Defender for Cloud Apps,在其收集的数据处于静止状态时,使用自己的密钥对该数据进行加密。 如果要查找有关对存储在云应用中的数据进行加密的文档,请参阅 Azure 信息保护集成。

Defender for Cloud Apps 非常重视安全和隐私。 因此,当 Defender for Cloud Apps 开始收集数据后,它会依照我们的数据安全和隐私策略,使用它自己的托管密钥保护数据。 此外,Defender for Cloud Apps 允许你使用自己的 Azure Key Vault 密钥加密静态数据,实现进一步的保护。

重要

如果访问 Azure Key Vault 密钥时遇到问题,Defender for Cloud Apps 将无法加密数据,租户将在一小时内锁定。 如果租户被锁定,在原因得到解决前,将阻止对该租户的所有访问。 当密钥可访问后,将还原对租户的完全访问权限。

此过程仅在 Microsoft Defender 门户上可用,不能在经典 Microsoft Defender for Cloud Apps 门户上执行。

先决条件

必须在与 Defender for Cloud Apps 租户相关联的租户 Microsoft Entra ID 中注册 Microsoft Defender for Cloud Apps - BYOK 应用。

要注册应用

打开 PowerShell 终端并运行以下命令:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $params其中,ServicePrincipalId 是上一个命令 (

New-MgServicePrincipal) 返回的 ID。

注意

- Defender for Cloud Apps 会为所有新租户加密静态数据。

- 驻留在 Defender for Cloud Apps 中超过 48 小时的任何数据都将被加密。

部署 Azure Key Vault 密钥

创建一个启用了软删除和清除保护选项的新密钥保管库。

在新生成的密钥保管库中,打开“访问策略”窗格,然后选择“+添加访问策略”。

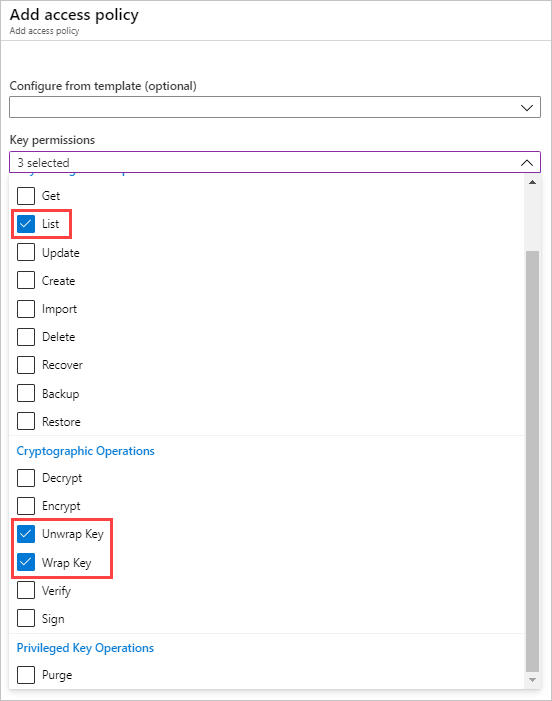

从下拉菜单中选择“密钥权限”,然后选择以下权限:

部分 所需的权限 密钥管理操作 - 列出 加密操作 - 包装密钥

- 解包密钥

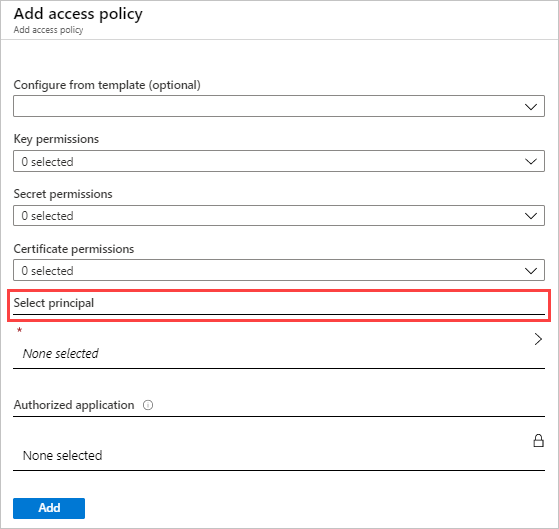

在“选择主体”下,“Microsoft Defender for Cloud Apps - BYOK”或“Microsoft Cloud App Security - BYOK”。

选择“保存”。

创建新的 RSA 密钥,并执行以下操作:

注意

仅支持 RSA 密钥。

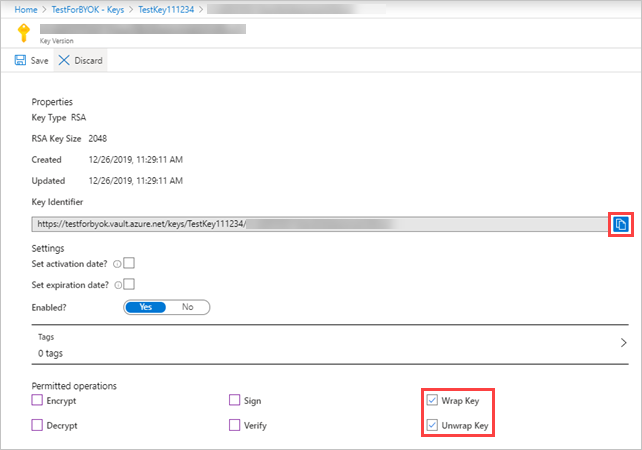

创建密钥后,选择新生成的密钥,并选择当前版本,然后会看到“允许的操作”。

在“允许的操作”下,确保启用以下选项:

- 包装密钥

- 解包密钥

复制密钥标识符 URI。 稍后需要用到此信息。

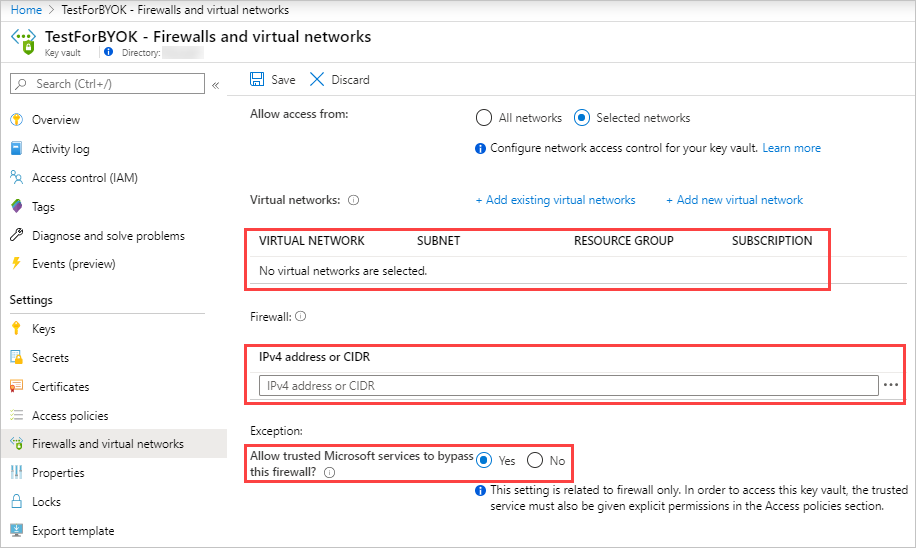

(可选)如果使用所选网络的防火墙,请配置以下防火墙设置,以便为 Defender for Cloud Apps 授予对指定密钥的访问权限,然后单击“保存”:

- 请确保未选择任何虚拟网络。

- 添加以下 IP 地址:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- 选择“允许受信任的 Microsoft 服务绕过此防火墙”。

在 Defender for Cloud Apps 中启用数据加密

启用数据加密时,Defender for Cloud Apps 会立即使用 Azure Key Vault 密钥加密静态数据。 由于密钥对于加密流程至关重要,因此请务必确保指定的密钥保管库和密钥随时可访问。

要启用数据加密

在 Microosft Defender 门户中,选择设置 > Cloud Apps > 数据加密 > 启用数据加密。

在“Azure Key Vault 密钥 URI”框中,粘贴之前复制的密钥标识符 URI 值。 Defender for Cloud Apps 始终使用最新的密钥版本,而不考虑 URI 指定的密钥版本。

URI 验证完成后,选择“启用”。

注意

禁用数据加密时,Defender for Cloud Apps 会从静态数据中移除使用你自己的密钥进行的加密。 但是,你的数据仍由 Defender for Cloud Apps 托管的密钥进行加密。

要禁用数据加密:转到“数据加密”选项卡,然后单击“禁用数据加密”。

处理密钥滚动

对于为数据加密而配置的密钥,每当为其创建新版本时,Defender for Cloud Apps 都会自动滚动到该密钥得最新版本。

数据加密失败处理方法

如果访问 Azure Key Vault 密钥时遇到问题,Defender for Cloud Apps 将无法加密数据,租户将在一小时内锁定。 如果租户被锁定,在原因得到解决前,将阻止对该租户的所有访问。 当密钥可访问后,将还原对租户的完全访问权限。 有关处理数据加密失败的信息,请参阅使用自己的密钥对数据加密进行故障排除。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈