调查云应用风险和可疑活动

Microsoft Defender for Cloud Apps 在云环境中运行后,你需要一个学习和调查阶段。 了解如何使用 Microsoft Defender for Cloud Apps 工具深入了解云环境中发生的情况。 根据特定的环境及其使用方式,可以辨别出使组织免受风险的要求。 本文介绍如何执行调查以更深入了解云环境。

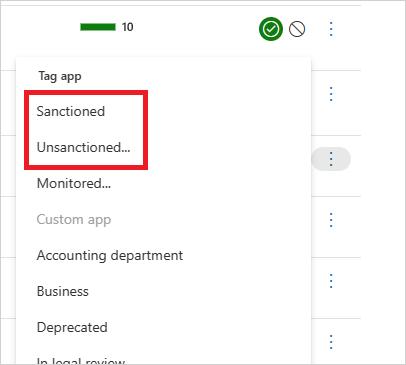

将应用标记为“已批准”或“未批准”

了解云的一个重要步骤是将应用标记为“批准”或“未批准”。 批准应用后,可以筛选未批准的应用并启动到相同类型的批准应用的迁移。

在 Microsoft Defender 门户的“Cloud Apps”下,转到“云应用目录”或“Cloud Discovery”->“发现的应用”。

在应用列表中,在要标记为“已批准”的应用所在的行中,选择行

末尾的三个点,然后选择“已批准”。

末尾的三个点,然后选择“已批准”。

使用调查工具

在 Microsoft Defender 门户的“Cloud Apps”下,转到“活动日志”并按特定应用进行筛选。 检查下列项目:

谁在访问你的云环境?

来自什么 IP 范围?

对应的管理活动是什么?

管理员从何处连接?

有过期设备连接到你的云环境吗?

失败的登录是否来自预期的 IP 地址?

在 Microsoft Defender 门户的“Cloud Apps”下,转到“文件”,并检查以下项:

公开共享了多少个文件?即,所有人无需链接即可访问这些文件。

你在与哪些合作伙伴共享文件(出站共享)?

是否存在具有敏感名称的文件?

有与他人的个人帐户共享的文件吗?

在 Microsoft Defender 门户中,转到“标识”,并检查以下项:

是否有帐户在特定服务中长期处于非活动状态? 是否可以撤销该用户对该服务的许可证。

你想要了解哪些用户具有特定角色吗?

已解雇某人,但其仍具有对应用的访问权限并可以利用此访问权限窃取信息吗?

想要撤销用户对特定应用的权限或要求特定用户使用多重身份验证吗?

可以通过选择用户帐户行末尾的三个点,并选择一个要执行的操作来向下钻取用户的帐户。 执行“挂起用户”或“删除用户协作”等操作。 如果用户是从 Microsoft Entra ID 导入的,还可以选择“Microsoft Entra 帐户设置”,以便轻松访问高级用户管理功能。 管理功能的示例包括组管理、MFA、用户登录的详细信息和阻止登录的功能。

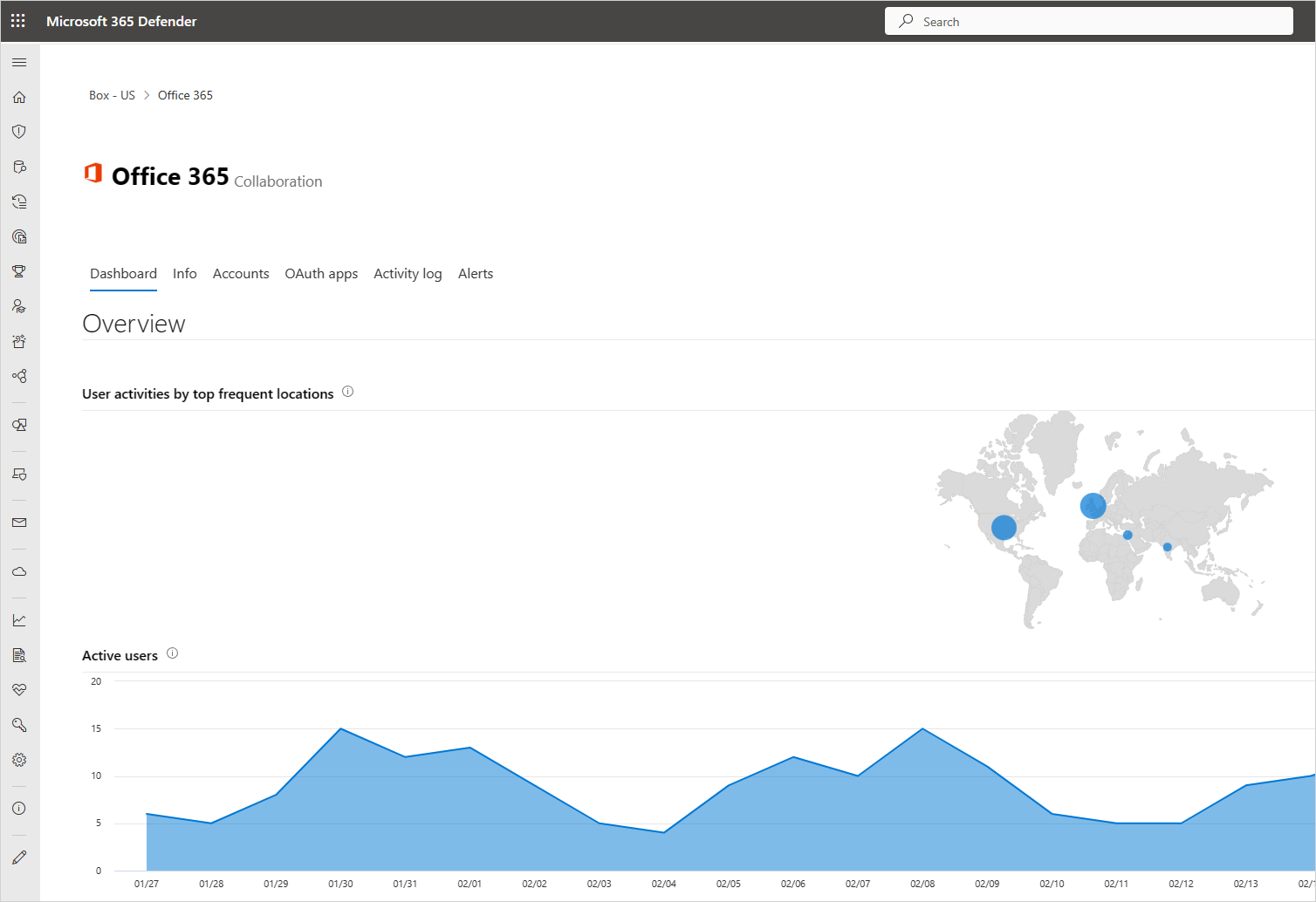

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”,然后选择应用。 应用仪表板将打开,提供信息和见解。 可使用顶部的选项卡检查以下各项:

你的用户在使用何种设备来连接到应用?

用户在云中保存了什么类型的文件?

应用中正在进行什么活动?

有第三方应用连接到你的环境吗?

你了解这些应用吗?

对这些应用允许的访问级别经过授权了吗?

多少用户部署了这些应用? 这些应用大致已普及到什么程度?

在 Microsoft Defender 门户的“Cloud Apps”下,转到“Cloud Discovery”。 选择“仪表板”选项卡并检查以下项:

正在使用什么云应用?使用情况如何?哪些用户在使用?

使用这些应用的目的是什么?

多少数据上载到了这些云应用?

你已将云应用批准为哪些类别?用户在使用替代解决方案吗?

针对替代解决方案,有想要在组织中取消批准的云应用吗?

是否存在已使用但不符合组织策略的云应用?

示例调查

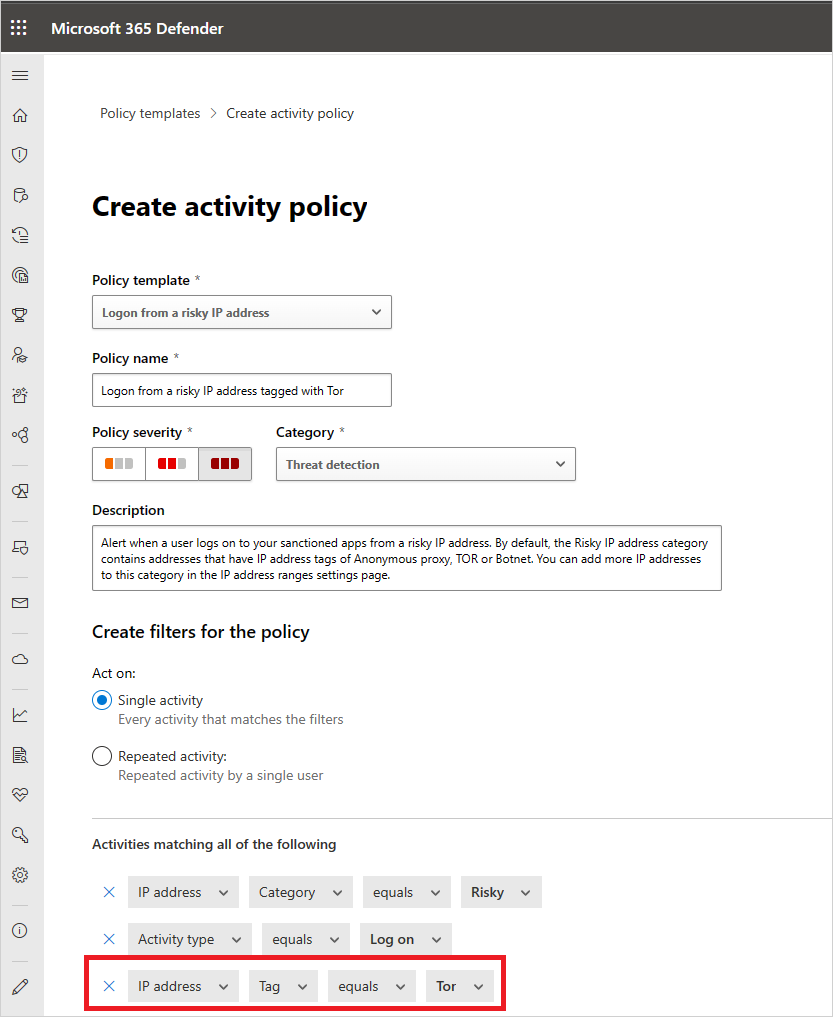

如果你假定没有任何有风险的 IP 地址访问你的云环境。 例如,IP 地址 Tor。 但是为了确保万无一失,你为危险 IP 创建了策略:

在 Microsoft Defender 门户的“Cloud Apps”下,转到“策略”->“策略模板”。

为“类型”选择“活动策略”。

在“从有风险的 IP 地址登录”行的末尾,选择加号 () 以创建新策略+。

更改策略名称,以便可以识别它。

在“匹配以下所有项的活动”下,选择“”添加筛选器+。 向下滚动到“IP 标记”,然后选择“Tor”。

现在你已经有了策略,违反策略时,你会收到警报。

在 Microsoft Defender 门户中,转到 “事件和警报 ”->“警报 ”,并查看有关策略冲突的警报。

如果你认为其属于真正的违规,则要遏制风险或对其进行修正。

若要缩小风险,可以向用户发送通知,以询问是否是故意违规及用户是否意识到违规。

还可以深入调查警报,并挂起用户,直至你确定需要采取的措施。

如果其属于允许的事件,且不可能重复发生,则可以关闭警报。

如果其属于允许的事件,而你预计此事件会重复发生,则可以修改此策略,则此类事件以后将不会被视为违规。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。