审核日志记录和监视概述

Microsoft 联机服务如何使用审核日志记录?

Microsoft 联机服务使用审核日志记录来检测未经授权的活动,并为Microsoft人员提供责任。 审核日志捕获有关系统配置更改和访问事件的详细信息,以及用于确定活动负责人、活动发生时间和地点以及活动结果的详细信息。 自动日志分析支持对可疑行为的准实时检测。 潜在事件将上报给相应的Microsoft安全响应团队,以供进一步调查。

Microsoft 联机服务内部审核日志记录从各种源捕获日志数据,例如:

- 事件日志

- AppLocker 日志

- 性能数据

- System Center 数据

- 呼叫详细信息记录

- 体验质量数据

- IIS Web 服务器日志

- SQL Server日志

- Syslog 数据

- 安全审核日志

Microsoft 联机服务如何集中和报告审核日志?

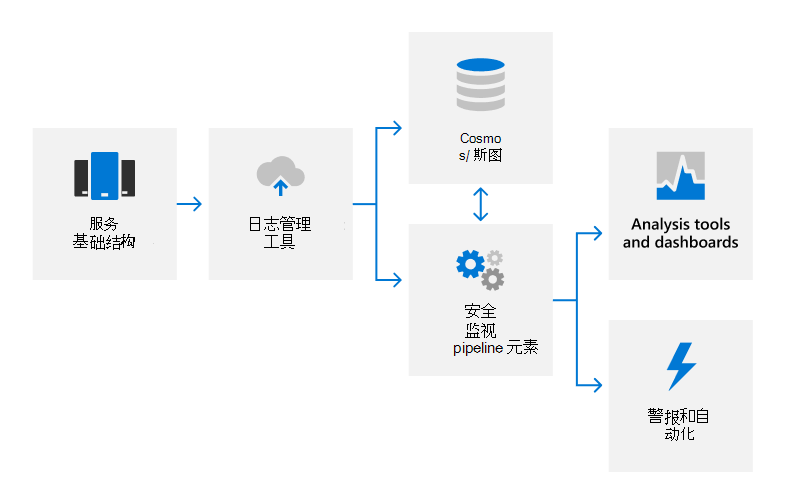

多种类型的日志数据从Microsoft服务器上传到专有的安全监视解决方案,用于准实时 (NRT) 分析,内部大数据计算服务 (Cosmos) 或 Azure 数据资源管理器 (Kusto) 进行长期存储。 此数据传输通过 FIPS 140-2 验证 TLS 连接在批准的端口和协议上使用自动日志管理工具进行。

使用基于规则的统计和机器学习方法在 NRT 中处理日志,以检测系统性能指标和潜在的安全事件。 机器学习模型使用存储在 Cosmos 或 Kusto 中的传入日志数据和历史日志数据来持续改进检测功能。 与安全相关的检测会生成警报,将潜在事件通知待命工程师,并在适用时触发自动修正操作。 除了自动安全监视外,服务团队还使用分析工具和仪表板进行数据关联、交互式查询和数据分析。 这些报告用于监视和改进服务的整体性能。

Microsoft 联机服务如何保护审核日志?

Microsoft 联机服务用于收集和处理审核记录的工具不允许对原始审核记录内容或时间顺序进行永久或不可逆的更改。 对存储在 Cosmos 或 Kusto 中的Microsoft联机服务数据的访问权限仅限于授权人员。 此外,Microsoft将审核日志的管理限制为负责审核功能的安全团队成员的有限子集。 安全团队人员对 Cosmos 或 Kusto 没有长期管理访问权限。 管理访问权限需要实时 (JIT) 访问审批,并且记录和审核对 Cosmos 日志记录机制的所有更改。 审核日志的保留时间足够长,以支持事件调查并满足法规要求。 由服务团队确定的审核日志数据的确切保留期;大多数审核日志数据在 Cosmos 中保留 90 天,在 Kusto 中保留 180 天。

Microsoft 联机服务如何保护审核日志中可能捕获的用户个人数据?

在上传日志数据之前,自动化日志管理应用程序使用清理服务删除包含客户数据的任何字段(如租户信息和用户个人数据),并将这些字段替换为哈希值。 匿名日志和哈希日志将重写,然后上传到 Cosmos。 所有日志传输都通过 FIPS 140-2 验证 TLS 加密连接进行。

Microsoft监视安全性的策略是什么?

Microsoft对其系统进行持续安全监视,以检测和响应对Microsoft 联机服务的威胁。 安全监视和警报的主要原则是:

- 可靠性:检测各种攻击行为的信号和逻辑

- 准确度:有意义的警报,以避免干扰干扰

- 速度:能够快速捕获攻击者以阻止他们

自动化、规模化和基于云的解决方案是我们监视和响应策略的关键支柱。 为了有效防止某些Microsoft 联机服务规模的攻击,我们的监视系统需要近实时自动引发高度准确的警报。 同样,当检测到问题时,我们需要能够大规模缓解风险,我们不能依赖我们的团队来手动逐台计算机修复问题。 为了大规模缓解风险,我们使用基于云的工具自动应用对策,并为工程师提供工具,以便在整个环境中快速应用已批准的缓解措施。

Microsoft 联机服务如何执行安全监视?

Microsoft 联机服务使用集中式日志记录来收集和分析可能指示安全事件的活动的日志事件。 集中式日志记录工具可以聚合来自所有系统组件的日志,包括事件日志、应用程序日志、访问控制日志和基于网络的入侵检测系统。 除了服务器日志记录和应用程序级数据外,核心基础结构还配备了自定义安全代理,用于生成详细的遥测数据并提供基于主机的入侵检测。 我们使用此遥测数据进行监视和取证。

我们收集的日志记录和遥测数据支持全天候安全警报。 警报系统会在上传日志数据时对其进行分析,并近乎实时地生成警报。 它包括基于规则的警报和基于机器学习模型的更复杂的警报。 我们的监视逻辑的涵盖范围远不止一般攻击方案,还融入了对服务体系结构和操作的深度感知。 我们分析安全监视数据以持续改进模型,以检测新类型的攻击并提高安全监视的准确性。

Microsoft 联机服务如何响应安全监视警报?

当触发警报的安全事件需要在整个服务中采取响应式操作或进一步调查取证证据时,基于云的工具允许在整个环境中快速响应。 这些工具包括完全自动化的智能代理,可通过安全应对措施来响应检测到的威胁。 许多情况下,这些代理会部署自动应对措施来大规模缓解安全检测,而无需人工干预。 当无法做出此响应时,安全监视系统会自动向相应的待命工程师发出警报,这些工程师配备了一组工具,使他们能够实时采取行动,以大规模缓解检测到的威胁。 潜在事件将上报给相应的Microsoft安全响应团队,并使用安全事件响应过程解决。

Microsoft 联机服务如何监视系统可用性?

Microsoft积极监视其系统,以发现资源过度利用和异常使用指标。 资源监视由服务冗余进行补充,有助于避免意外停机,并为客户提供对产品和服务的可靠访问。 Microsoft联机服务运行状况问题通过服务运行状况仪表板 (SHD) 及时传达给客户。

Azure 和Dynamics 365 联机服务利用多个基础结构服务来监视其安全性和运行状况可用性。 综合事务 (STX) 测试的实现允许 Azure 和 Dynamics 服务检查其服务的可用性。 STX 框架旨在支持运行服务中的组件的自动测试,并在实时站点故障警报上进行测试。 此外,Azure 安全监视 (ASM) 服务已实施集中式综合测试过程,以验证安全警报在新服务和正在运行的服务中按预期运行。

相关的外部法规 & 认证

定期审核Microsoft联机服务是否符合外部法规和认证。 有关与审核日志记录和监视相关的控件的验证,请参阅下表。

Azure 和 Dynamics 365

| 外部审核 | Section | 最新报告日期 |

|---|---|---|

|

ISO 27001 适用性声明 证书 |

A.12.1.3:可用性监视和容量规划 A.12.4:日志记录和监视 |

2024 年 4 月 8 日 |

|

ISO 27017 适用性声明 证书 |

A.12.1.3:可用性监视和容量规划 A.12.4:日志记录和监视 A.16.1:信息安全事件的管理和改进 |

2024 年 4 月 8 日 |

|

ISO 27018 适用性声明 证书 |

A.12.4:日志记录和监视 | 2024 年 4 月 8 日 |

| SOC 1 | IM-1:事件管理框架 IM-2:事件检测配置 IM-3:事件管理过程 IM-4:事后事件 VM-1:安全事件日志记录和收集 VM-12:Azure 服务可用性监视 VM-4:恶意事件调查 VM-6:安全漏洞监视 |

2024 年 8 月 16 日 |

|

SOC 2 SOC 3 |

C5-6:限制对日志的访问 IM-1:事件管理框架 IM-2:事件检测配置 IM-3:事件管理过程 IM-4:事后事件 PI-2:Azure 门户 SLA 性能评审 VM-1:安全事件日志记录和收集 VM-12:Azure 服务可用性监视 VM-4:恶意事件调查 VM-6:安全漏洞监视VM |

2024 年 5 月 20 日 |

Microsoft 365

| 外部审核 | Section | 最新报告日期 |

|---|---|---|

| FedRAMP | AC-2:帐户管理 AC-17:远程访问 AU-2:审核事件 AU-3:审核记录的内容 AU-4:审核存储容量 AU-5:对审核处理失败的响应 AU-6:审核评审、分析和报告 AU-7:审核减少和报告生成 AU-8:时间戳 AU-9:保护审核信息 AU-10:不可否认 AU-11:审核记录保留 AU-12:审核生成 SI-4:信息系统监视 SI-7:软件、固件和信息完整性 |

2024 年 8 月 21 日 |

|

ISO 27001/27017 适用性声明 认证 (27001) 认证 (27017) |

A.12.3:可用性监视和容量规划 A.12.4:日志记录和监视 |

2024 年 3 月 |

|

SOC 1 SOC 2 |

CA-19:更改监视 CA-26:安全事件报告 CA-29:待命工程师 CA-30:可用性监视 CA-48:数据中心日志记录 CA-60:审核日志记录 |

2024 年 1 月 23 日 |

| SOC 3 | CUEC-08:报告事件 CUEC-10:服务协定 |

2024 年 1 月 23 日 |