Essential Eight 修补程序应用程序

本文详细介绍了实现澳大利亚网络安全中心 (ACSC) 基本八种成熟度模型以修补应用程序的方法。

ISM 控件和修补应用程序成熟度级别

下表概述了修补程序应用程序基本 8 控件的成熟度级别 2 (ML2) 和成熟度级别 3 (ML3) 到 ISM 的映射。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 以及供应商不再支持的安全产品以外的应用程序将被删除。 | 使用 Intune 的应用程序管理方法,将删除不受支持的应用程序。 |

| ISM-1690 | 1, 2, 3 | 当供应商将漏洞评估为非关键漏洞并且不存在工作攻击时,将在发布后的两周内应用针对联机服务中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft定期更新和修补 Intune 服务,以确保不存在任何有效攻击。 |

| ISM-1691 | 1、2 | Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中的漏洞的修补程序、更新或其他供应商缓解措施将在发布后的两周内应用。 | 使用适用于企业的 Windows 更新和定义的更新通道,修补程序在 2 周后安装。 若要安装电子邮件客户端、PDF 软件和安全产品的最新修补程序,请使用 Intune 应用程序部署方法。 |

| ISM-1692 | 3 | 当供应商评估漏洞严重或存在工作漏洞时,可在发布后的 48 小时内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的 48 小时内部署修补程序。 |

| ISM-1693 | 2、3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中的漏洞的修补程序、更新或其他供应商缓解措施在发布后的一个月内应用。 | Intune 应用程序部署方法用于在发布后的一个月内部署应用程序修补程序。 |

| ISM-1698 | 1, 2, 3 | 至少每天使用漏洞扫描程序来识别联机服务中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险。 |

| ISM-1699 | 1, 2, 3 | 漏洞扫描程序至少每周使用一次,用于识别 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险。 |

| ISM-1700 | 2、3 | 漏洞扫描程序至少每两周一次用于识别除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险。 |

| ISM-17041 | 1, 2, 3 | 已删除供应商不再支持的 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 和安全产品。 | Intune 应用程序部署方法用于删除不支持的应用程序和扩展。 |

| ISM-18071 | 1, 2, 3 | 至少每两周使用一次自动资产发现方法,以支持针对后续漏洞扫描活动检测资产。 | 使用扫描程序执行资产发现和维护资产清单。 |

| ISM-18081 | 1, 2, 3 | 具有最新漏洞数据库的漏洞扫描程序用于漏洞扫描活动。 | 随着Microsoft和其他人发现网络上安装的软件中的漏洞,DVM 的漏洞数据库会持续更新 |

| ISM-1876 | 1, 2, 3 | 当供应商将漏洞评估为关键或存在工作漏洞时,在线服务中漏洞的修补程序、更新或其他供应商缓解措施在发布后的 48 小时内应用。 | Microsoft定期更新和修补 Intune 服务,以确保不存在任何有效攻击。 |

| ISM-1901 | 3 | 当供应商将漏洞评估为非关键漏洞且不存在工作漏洞时,将在发布后的两周内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的两周内部署修补程序。 |

| ISM-1905 | 1, 2, 3 | 已删除供应商不再支持的联机服务。 | IT 管理员禁用与供应商不再支持的联机服务关联的所有帐户和连接器。 |

注意

1 这些控件涵盖 Essential 8 中的修补程序应用程序和修补程序 OS。

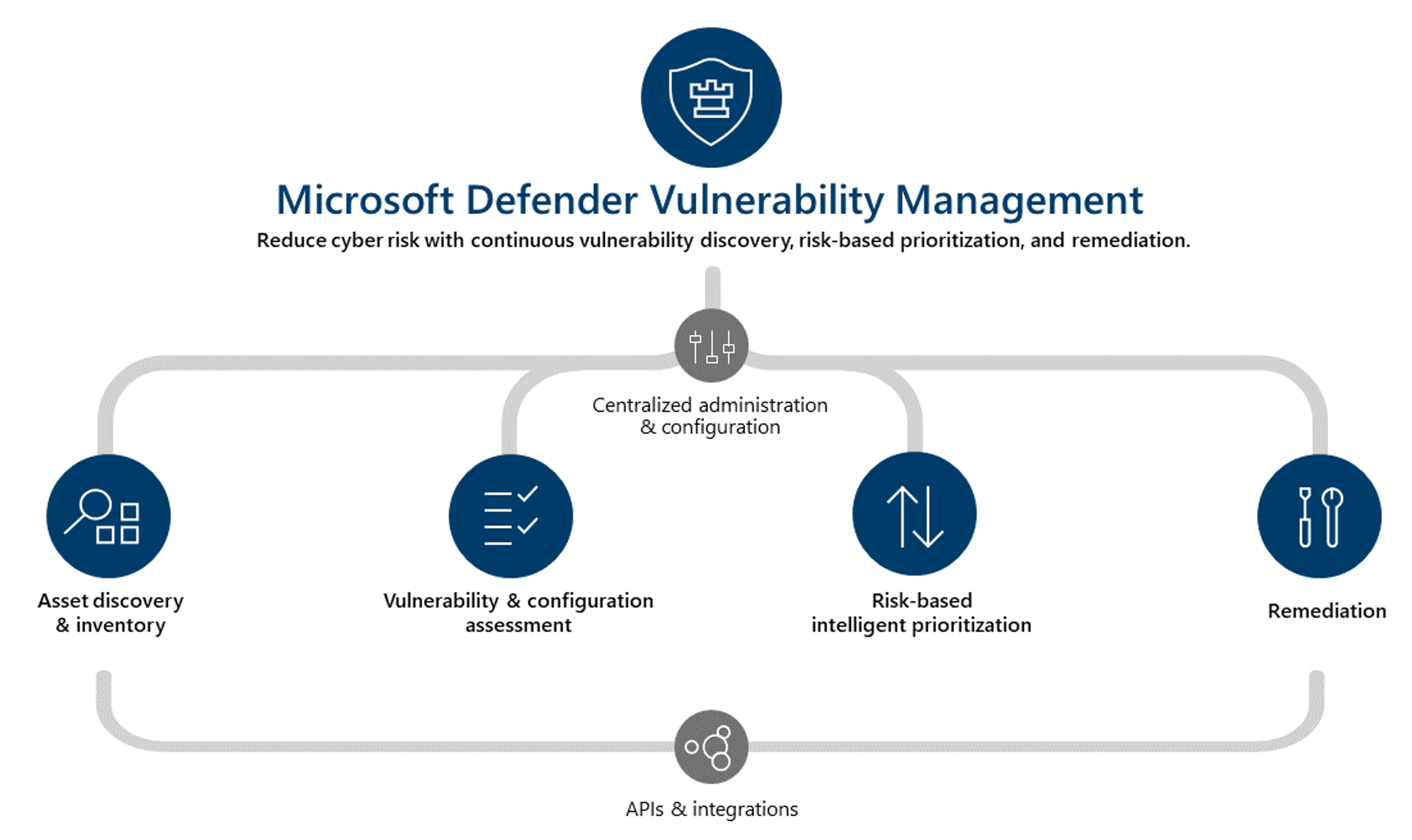

Microsoft Defender 漏洞管理 (DVM)

随时可能会发现新的安全漏洞以及攻击者的中断。 因此,组织应确保及时解决安全漏洞。 当供应商发布修补程序时,应用修补程序时应考虑到以下注意事项:

- 时间范围,与组织暴露的安全漏洞相称,

- 组织旨在保护自己免受的网络威胁级别;和

- 他们希望达到的 ML 级别

许多组织面临的一个问题是,他们环境的真实补丁状态缺乏可见性。 这种缺乏可见性可能会使组织在不知不觉中受到攻击者的剥削。 当未能成功应用修补程序时,组织可能会错误地假定已应用修补程序,或报告已应用修补程序。 使用 Microsoft Defender 漏洞管理 (DVM) 可帮助组织收集有关其环境中的修补程序的信息。 在无法使用漏洞扫描程序的特殊情况下,组织应参考供应商文档,了解如何识别修补级别并执行手动审核。

由于基本 8 概述了一组最少的预防措施,组织需要实施更多措施,如果评估其环境有保障。 此外,虽然 Essential 8 可以帮助缓解大多数网络威胁,但它并不能缓解所有网络威胁。 需要考虑更多的缓解策略和安全控制措施,例如 缓解网络安全事件的策略 和信息安全 手册 (ISM) 。

实现 - 修补应用程序

控制特定指南

此控件有两个主要组件。 一个是发现漏洞的技术,另一个是组织的漏洞管理过程。

- 技术:漏洞扫描程序和修补程序推出系统等技术可以帮助组织。 漏洞扫描程序有助于收集有关环境中易受攻击的应用程序和缺少的修补程序的信息。

- 流程:定义漏洞管理计划的组织流程,以发现、识别、分类、风险评估和修正或缓解漏洞。 组织还应有一个流程,要求将系统加入到自动漏洞扫描程序,或者具有等效的解决方法,例如设置供应商的电子邮件通知。 在无法使用漏洞扫描程序的情况下,组织应参考供应商文档,了解如何识别修补级别并执行手动审核。 对于应用程序修补控制,漏洞管理过程及其授权在实现 ACSC 定义的成熟度级别方面起着关键作用。 及时推出修补程序对于漏洞管理过程至关重要。 因此,组织必须将修补程序推出时间线定义为其 Essential 8 ML 级别的一部分。 此外,它们要求使用角色责任矩阵或等效模型的团队定义责任。

使用 Microsoft 平台实现

有效识别、评估和修正系统中的弱点对于运行正常的安全计划并降低组织风险至关重要。 Microsoft Defender 漏洞管理 (DVM) 可用作减少组织风险、强化终结点外围应用和提高组织复原能力的基础结构。

DVM 可用于用户终结点和服务器。 对于其他云资源(如存储库、容器等),Defender for Cloud 提供漏洞管理功能。 以下各节将介绍这两种解决方案。

有关更多信息,请参阅:

发现资产

即使设备未连接到公司网络,Defender 漏洞管理内置和无代理扫描程序也会持续监视和检测组织中的风险。 具有组织软件应用程序、数字证书、网络共享和浏览器扩展的实时合并视图的单个清单有助于发现和评估组织的所有资产。 查看有关扩展权限和相关风险级别的信息,在证书过期之前识别证书,检测由于弱签名算法而导致的潜在漏洞,并评估内部网络共享中的错误配置。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | 至少每两周使用一次自动资产发现方法,以支持针对后续漏洞扫描活动检测资产。 | 使用扫描程序执行资产发现和维护资产清单。 |

发现漏洞

Defender 漏洞管理 (DVM) 提供资产可见性、智能评估和内置修正工具。 DVM 可用于 Windows、macOS、Linux、Android、iOS 和网络设备。 当组织使用Microsoft威胁情报、泄露可能性预测、业务上下文和设备评估时,Defender 漏洞管理会快速且持续地确定最关键资产上最大的漏洞的优先级,并提供安全建议来降低风险。

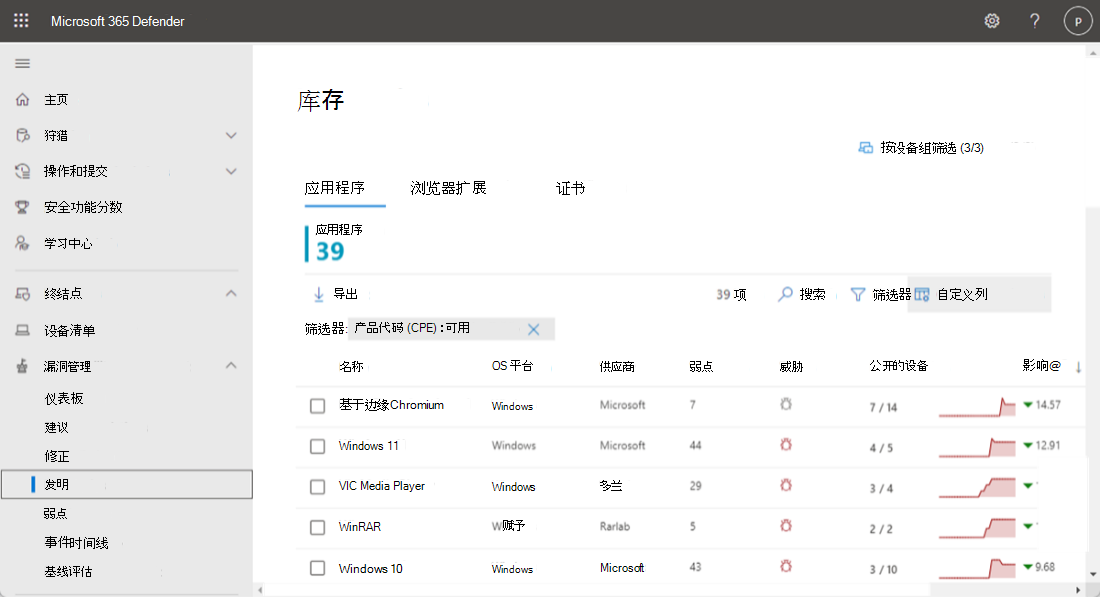

DVM 中的软件清单提供组织中已知软件的列表。 清单视图包括供应商名称、弱点数、威胁和公开设备数等详细信息。

对于发现,Microsoft使用相同的信号集,这些信号负责Microsoft Defender for Endpoint 检测和响应功能中的检测和漏洞评估。 由于它是实时的,在几分钟内,漏洞信息在发现时会显示在门户中。 漏洞管理使用通用平台枚举 (CPE) 来识别软件以及与软件关联的任何漏洞。 引擎自动从多个安全源中获取信息。 事实上,查看特定软件是否已连接到实时威胁活动。 它还提供指向威胁分析报告的链接(一旦可用)。

注意

对于没有 CPE 的软件产品,软件将显示在清单页中。 但是,漏洞管理不支持没有 CPE 的软件,并且此软件无法使用攻击、公开的设备数和弱点等信息。

以下步骤介绍了使用 DVM 的载入过程和漏洞发现:

许可要求

- Microsoft Defender 漏洞管理 (DVM) ,新的独立产品/服务提供了完整的漏洞工具和功能集:或

- Microsoft Defender for Endpoint Plan 2 或 E5 许可证提供核心漏洞管理功能的子集。 DVM 的全部功能作为加载项提供

以下链接提供了两种许可产品/服务的功能比较: 比较 Microsoft Defender 漏洞管理产品/服务。

对于服务器资源,为服务器或载入到 Defender for Endpoint 的服务器启用 Defender for Cloud 计划。

对于其他云资源,必须启用特定的 Defender for Cloud 计划。 例如,若要扫描容器注册表,必须在云环境中启用 Defender for Containers 计划。

访问 DVM 门户

MICROSOFT Defender 门户中提供了 DVM 信息。 可通过Microsoft Edge (推荐) 或 Google Chrome 浏览器访问门户。 若要访问门户,至少应是“安全读取者”AD 内置角色的一部分。 有关管理门户访问权限的更多详细信息,请参阅此链接: 使用基于角色的访问控制授予对 Microsoft Defender 门户的精细访问权限。

将设备载入到 DVM

- 对于已载入到 Defender for Endpoint (具有 P2 许可证) 的设备,DVM 功能已启用并在 Microsoft Defender 门户中使用

- 对于未载入到 Defender for Endpoint 的设备,DVM 至少要求在块模式下运行的 Defender for Endpoint,即在被动模式下运行

Microsoft已创建多种将设备载入 Defender for Endpoint 的方法,例如组策略、终结点管理器或本地脚本。 有关载入设备和配置 Microsoft Defender for Endpoint 功能的详细指南。

以下链接中记录了支持的操作系统: 支持的操作系统平台和功能

使用 DVM 发现漏洞

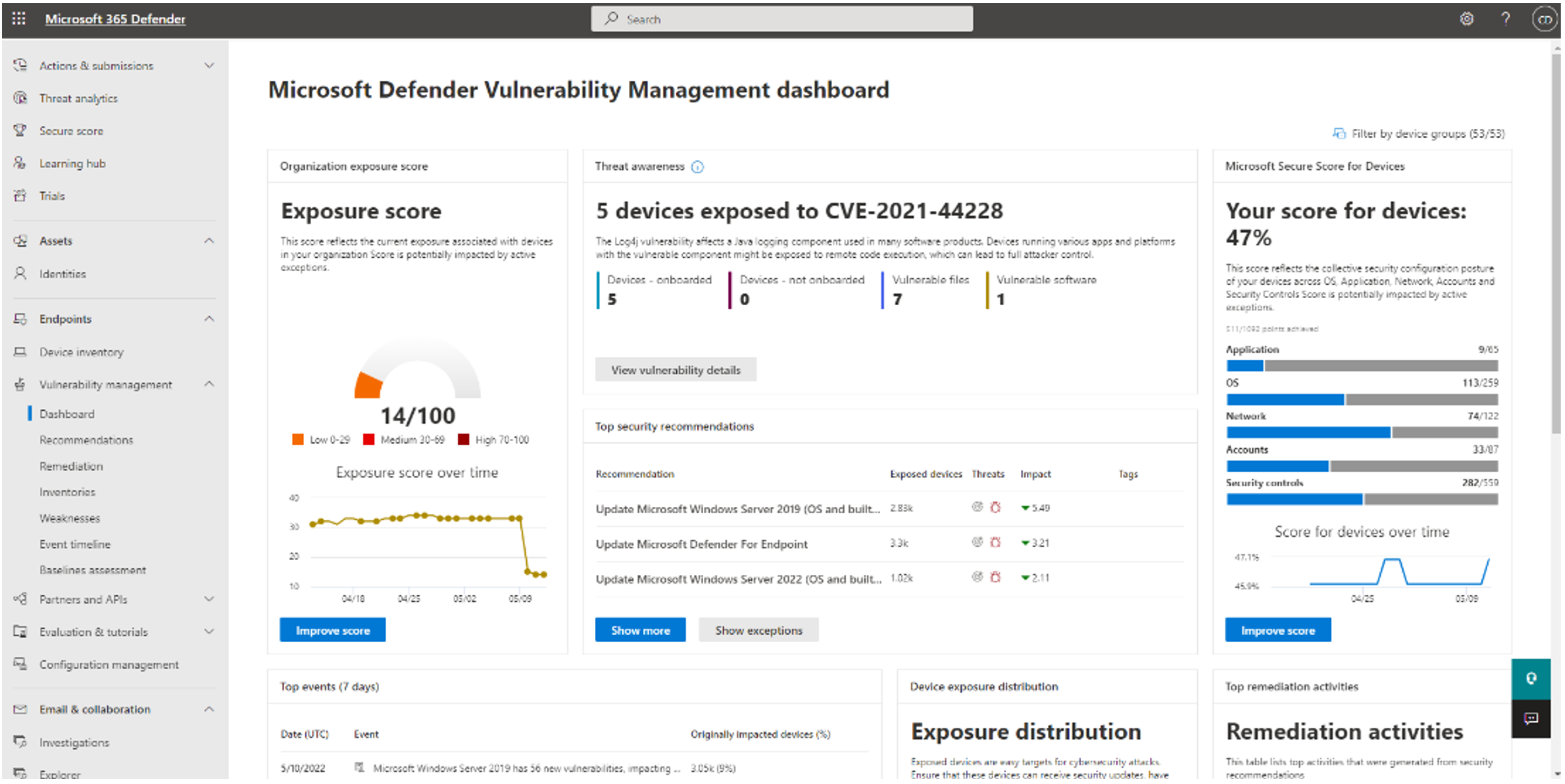

Microsoft Defender 门户中的“漏洞管理”部分提供了一个仪表板,用于查看有关漏洞暴露和安全建议的快速见解,如以下示例屏幕截图所示。

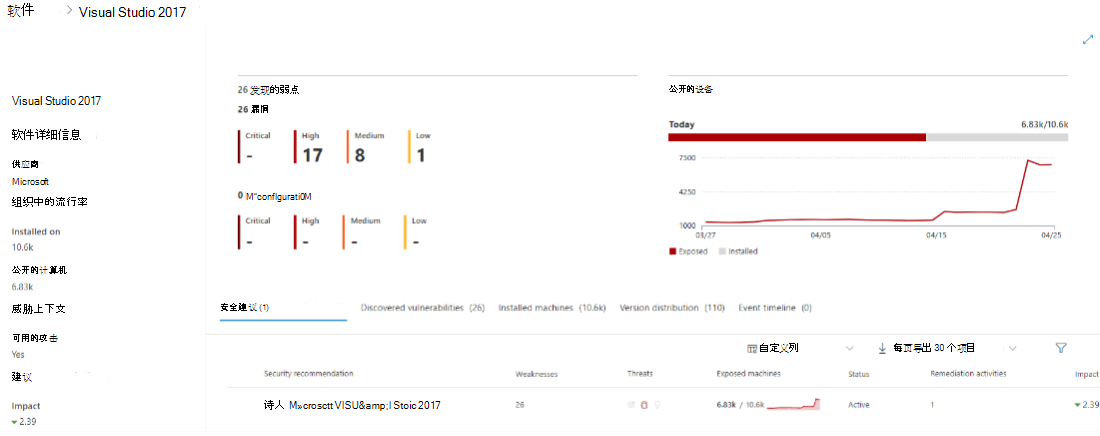

“软件清单”页包含网络中安装的软件列表,包括供应商名称、发现的弱点、与其关联的威胁、公开的设备、暴露分数和标记。

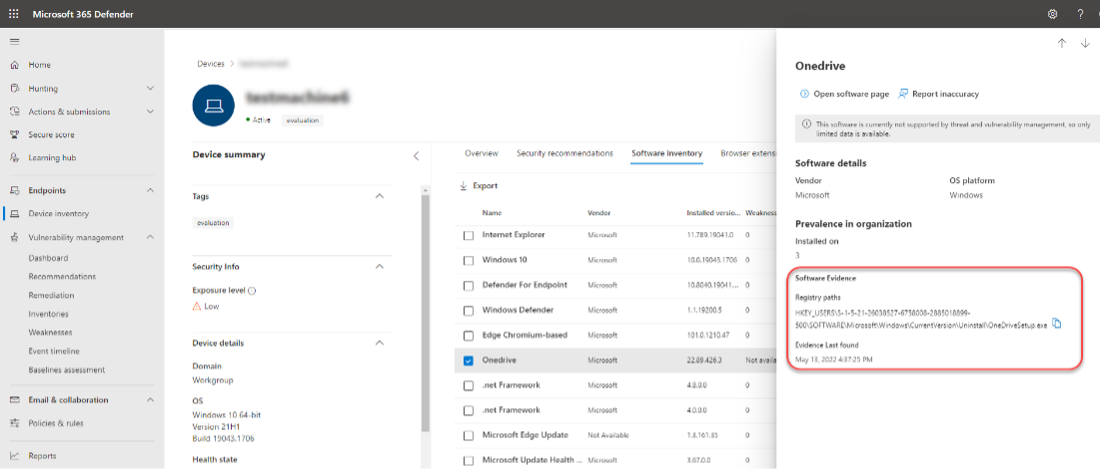

还可以导航到“设备清单”页,查找特定设备上的软件清单。 选择设备名称以打开设备页 (,例如 Computer1) ,然后选择“软件清单”选项卡以查看设备上存在的所有已知软件的列表。 选择特定的软件条目以打开包含详细信息的浮出控件。

打开特定软件页提供有关应用程序的更多详细信息,如以下屏幕截图所示:

- 针对识别的弱点和漏洞的相应安全建议

- 已发现漏洞的命名 CVE

- 安装了软件的设备 (设备名称、域、OS 等)

- 软件版本列表 (包括安装版本的设备数、发现的漏洞数以及已安装设备的名称)

同样,可以使用 DVM 查看浏览器扩展和证书的漏洞评估。

漏洞管理功能还扩展到服务器操作系统。 载入到 Defender for Cloud (Defender for Servers 计划) 并配置为使用 Defender 漏洞管理的服务器显示在 Microsoft Defender 门户中。 漏洞管理信息还会在 Defender for Cloud 门户中同步,以提高可见性。

对于 CPE 或漏洞评估解决方案不支持的应用程序或软件产品,安全团队应采用其他方法来识别漏洞。 其他方式包括向应用程序供应商提供电子邮件订阅,以接收有关应用程序更新和相关漏洞的通知。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | 具有最新漏洞数据库的漏洞扫描程序用于漏洞扫描活动。 | 随着Microsoft和其他人发现网络上安装的软件中的漏洞,DVM 的漏洞数据库会持续更新 |

| 1698 | 1, 2, 3 | 至少每天使用漏洞扫描程序来识别联机服务中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险 |

| 1699 | 1, 2, 3 | 漏洞扫描程序至少每周使用一次,用于识别 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险 |

| 1700 | 2、3 | 漏洞扫描程序至少每两周一次用于识别除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中漏洞的缺失修补程序或更新。 | 设备已载入到 Defender for Endpoint。 Microsoft Defender 漏洞管理持续监视和检测组织设备的风险。 |

| 1901 | 3 | 当供应商将漏洞评估为非关键漏洞且不存在工作漏洞时,将在发布后的两周内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的两周内部署修补程序。 |

使用 DVM 和 Intune 集成确定漏洞的优先级并修正漏洞

组织中发现的网络安全弱点映射到可操作的安全建议,并按其影响确定优先级。 优先级建议有助于缩短缓解或修正漏洞的时间,并推动合规性。 我们还建议 定义设备的值 以区分资产优先级。 设备值用于将单个资产的风险偏好纳入威胁和漏洞管理暴露分数计算。 分配为“高价值”的设备会获得更多的权重。

每个安全建议都包括可操作的修正步骤。 为了帮助进行任务管理,还可以使用 intune Microsoft 发送建议。 当威胁环境发生变化时,建议也会在不断从环境中收集信息时发生更改。

注意

对于没有 CPE 的软件产品,软件将显示在清单页中。 但是,漏洞管理不支持没有 CPE 的软件,并且此软件无法使用攻击、公开的设备数和弱点等信息。

在某些情况下,Microsoft解决方案提供的风险和优先级可能不够,因为可能存在系统复杂性。 因此,在这种情况下,建议根据系统上下文对关键漏洞或零日漏洞执行其他风险评估。 这样做时,组织应尽量减少任何异常及其范围。 例如,通过实现补偿安全控制并确保受影响的系统或用户数降到最低。 为解决漏洞而实施的任何异常或补偿控制措施都应通过适当的过程进行记录和批准。

DVM 功能旨在通过修正请求工作流来弥合安全性和 IT 管理员之间的差距。 DVM 修正操作可以使用本机集成在 Microsoft Endpoint Manager 中生成修正任务。 DVM API 可用于根据需要使用非Microsoft工具协调修正过程和操作。

以下步骤介绍了使用 DVM 和 Endpoint Manager 的修正工作流:

- 若要使用修正工作流功能,请启用 Microsoft Intune 连接。 在 Microsoft Defender 门户中,导航到 “设置>终结点>常规>高级功能”。

- 向下滚动并查找Microsoft Intune 连接。 默认情况下,开关处于关闭状态。 将 Microsoft Intune 连接切换为“打开”。

注意

如果已启用 Intune 连接,则可以在创建修正请求时选择创建 Intune 安全任务。 如果未设置连接,则不会显示此选项。

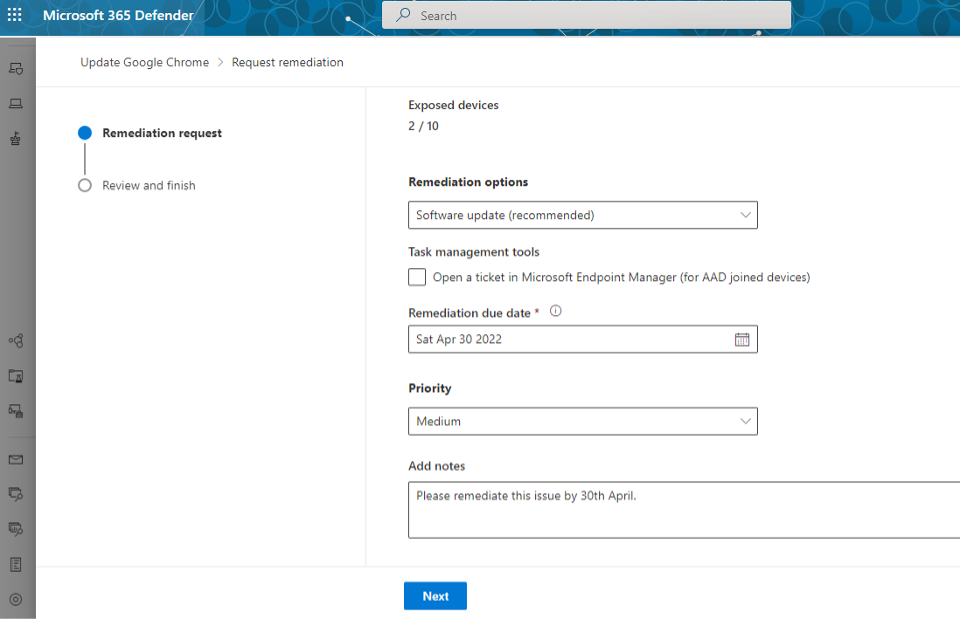

转到 Microsoft Defender 门户中的“漏洞管理”导航菜单,然后选择“建议”。 选择要请求修正的安全建议,然后选择“修正选项”。 填写表单,包括请求修正的内容、适用的设备组、优先级、截止日期和可选备注。 以下屏幕截图提供了对以下步骤的参考:

请求修正所选漏洞

选择修正选项和优先级

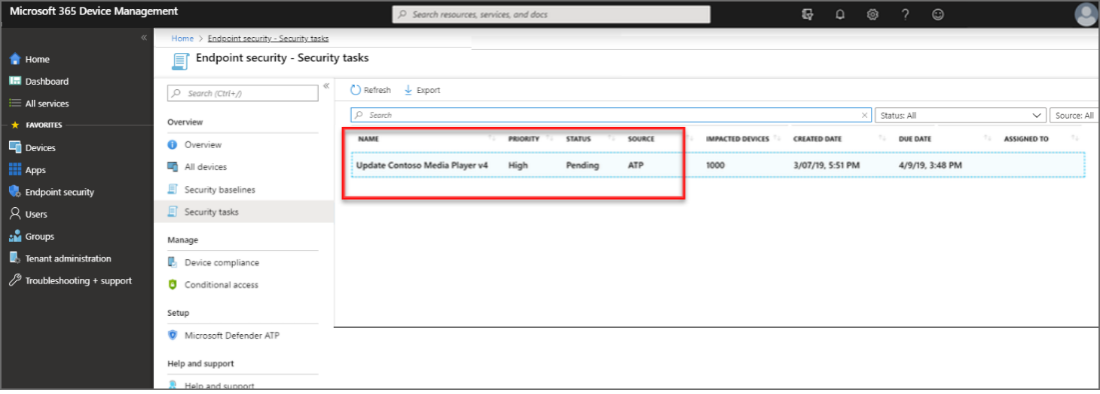

提交修正请求会在漏洞管理中创建修正活动项,可用于监视此建议的修正进度。 从“安全建议”页提交修正请求时,它会启动修正活动。 系统会创建可在“修正”页上跟踪的安全任务,并在 Intune Microsoft 中创建修正票证。 这不会触发修正,也不会对设备应用任何更改。 下图显示了在 Intune 中创建的安全任务:

在 Intune 中创建用于修正请求

Intune 管理员选择该安全任务以查看有关该任务的详细信息。 然后,管理员选择“接受”,这样会将 Intune 和 Defender for Endpoint 中的状态更新为“已接受”。

然后,管理员根据提供的指导修正任务。 指导因所需的修正类型而异。 修正指导(如果有)包括可在 Intune 中打开配置的相关窗格的链接。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | 当供应商将漏洞评估为非关键漏洞并且不存在工作漏洞时,将在发布后的两周内应用针对联机服务中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft定期更新和修补 Intune 服务,以确保不存在任何有效攻击。 |

| 1691 | 1、2 | 在发布后的两周内,将应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | 使用适用于企业的 Windows 更新和定义的更新通道,修补程序在 2 周后安装。 若要安装电子邮件客户端、PDF 软件和安全产品的最新修补程序,请使用 Intune 应用程序部署方法。 |

| 1692 | 3 | 当供应商评估漏洞严重或存在工作漏洞时,可在发布后的 48 小时内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的 48 小时内部署修补程序。 |

| 1693 | 2、3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中漏洞的修补程序、更新或其他供应商缓解措施在发布后的一个月内应用。 | Intune 应用程序部署方法用于在发布后的一个月内部署应用程序修补程序。 |

| 1704 | 1, 2, 3 | 已删除供应商不再支持的 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 和安全产品。 | Intune 应用程序部署方法用于删除不支持的应用程序和扩展。 |

| 0304 | 3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 以及供应商不再支持的安全产品以外的应用程序将被删除。 | 使用 Intune 的应用程序管理方法,将删除不受支持的应用程序。 |

| 1876 | 1, 2, 3 | 当供应商将漏洞评估为关键或存在工作漏洞时,在线服务中漏洞的修补程序、更新或其他供应商缓解措施在发布后的 48 小时内应用。 | Microsoft定期更新和修补 Intune 服务,以确保不存在任何有效攻击。 |

发现并修正云和本地资源的漏洞

Defender for Cloud 为许多服务提供漏洞评估功能。 这些服务包括服务器、Azure 容器注册表、Amazon 弹性容器注册表、Azure SQL 数据库、SQL 数据库服务器和 DevOps。 若要为特定云资源提供漏洞评估,必须使用 Azure 订阅或 Amazon 帐户启用 Defender for Cloud 计划。

Defender for Cloud 从 Azure 虚拟机收集数据, (VM) 、虚拟机规模集、IaaS 容器和非 Azure (包括用于监视安全漏洞和威胁的本地) 计算机。 某些 Defender 计划需要监视组件才能从工作负载收集数据。 需要数据收集才能提供对缺少更新、OS 安全设置配置错误、终结点保护状态以及运行状况和威胁防护的可见性。 只有 VM、虚拟机规模集、IaaS 容器和非 Azure 计算机等计算资源需要数据收集。

针对漏洞的修补联机服务

Intune 的新功能版本通常有六到八周的节奏,从计划到发布。 这种节奏称为冲刺。 Intune 版本使用 YYMM 命名约定。 例如,2301 是 2023 年 1 月版本。

每月发布过程涉及许多不同的环境,并部署到多个 Azure 服务。 将其部署到 Azure 后,发布更新将部署到 Intune 管理中心,这使发布功能可供你使用。

名为“自主机”的内部环境是接收版本的第一个环境。 自主机仅由 Intune 工程团队使用。 自承载后,服务版本将部署到管理许多设备的Microsoft租户。 一旦验证服务版本没有关键问题,该版本就会开始分阶段部署到客户环境。 成功更新所有租户后,Microsoft Intune 管理中心将更新。 这种分阶段的方法有助于在问题影响服务或我们的客户之前识别问题。

更新公司门户应用的流程不同。 Microsoft受 Apple App Store、Google Play(有时是移动运营商)的发布要求和流程的约束。 并不总是可以将 Intune 版本更新与公司门户应用的更新保持一致。 有关公司门户应用更新的详细信息,请参阅 Intune 最终用户应用的 UI 更新。

修补应用程序

应用程序可以分为两个类别:

- 具有自动更新功能的应用程序 (建议) 。

- 必须手动打包和部署更新的应用程序。

根据用户运行的 Windows 10/11 版本支持特定应用类型。 有关特定支持的应用,请参阅 支持的 Windows 应用类型。

将适用于企业的 Windows 更新或自动修补配置为更新 Windows OS 和 Microsoft 产品时,Office C2R 和 Microsoft Edge 会更新。

Microsoft应用商店应用能够进行自我更新。 如果应用程序部署为 。IntuneWin (即 Win32 应用) ,可以使用 Intune 在应用之间创建一个或多个取代关系。 通常,取代是更新或替换某些内容的位置。 在 Intune 中,取代使你能够将现有 Win32 应用更新和替换为相同应用的较新版本或完全不同的 Win32 应用。

能够自动更新的应用程序

Microsoft应用商店应用

管理员可以在 Intune 中浏览、部署和监视Microsoft存储应用程序。 部署后,当新版本可用时,Intune 会自动使应用保持最新状态。 Microsoft 应用商店支持通用 Windows 平台 (UWP) 应用、在 .msix 中打包的桌面应用,以及现在打包在 .exe 或 .msi 安装程序中的 Win32 应用。

有关详细信息,请参阅 Microsoft Store 应用Microsoft Intune。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 以及供应商不再支持的安全产品以外的应用程序将被删除。 | 使用 Intune 的应用程序管理方法,将删除不受支持的应用程序。 |

| ISM-1693 | 2、3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中的漏洞的修补程序、更新或其他供应商缓解措施在发布后的一个月内应用。 | Intune 应用程序部署方法用于在发布后的一个月内部署应用程序修补程序。 |

Microsoft Intune 企业应用程序管理

企业应用管理通过提供安全的预打包应用目录,使 IT 和安全运营团队能够简化管理第一方和非Microsoft应用程序的生命周期。 这减少了 IT 管理员在打包应用和跟踪更新方面花费的时间和精力。 使用此解决方案,IT 团队可以有效地将修补程序部署到易受攻击的应用,并确保所有应用都从 Intune 管理中心保持最新状态。 新目录的引入从 Windows 应用程序开始。

企业应用管理通过从单个易于使用的屏幕提供需要更新的所有应用的综合视图来简化和整合应用程序更新过程。 目录中具有可用更新的应用列表显示当前版本和新版本。 传统上,监视更新以及收集应用程序相关数据和打包所需的工作将减少,使管理员能够专注于更具战略意义的任务。

注意

Microsoft Intune 应用程序管理是 Intune 套件的一部分,需要额外的许可证。

有关详细信息,请参阅 Microsoft Intune 应用程序管理,这是 Intune Suite 的一部分。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 以及供应商不再支持的安全产品以外的应用程序将被删除。 | 使用 Intune 的应用程序管理方法,将删除不受支持的应用程序。 |

| ISM-1693 | 2、3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中的漏洞的修补程序、更新或其他供应商缓解措施在发布后的一个月内应用。 | Intune 应用程序部署方法用于在发布后的一个月内部署应用程序修补程序。 |

必须手动打包和部署更新的应用程序

本部分介绍手动部署 .MSI、LOB:APPX/MSIX、Web 应用、应用商店链接。

提示

考虑使用 Microsoft 应用商店应用实现持续合规性,因为它支持通用 Windows 平台 (UWP) 应用、在 .msix 中打包的桌面应用,以及打包在 .exe 或 .msi 安装程序中的 Win32 应用。

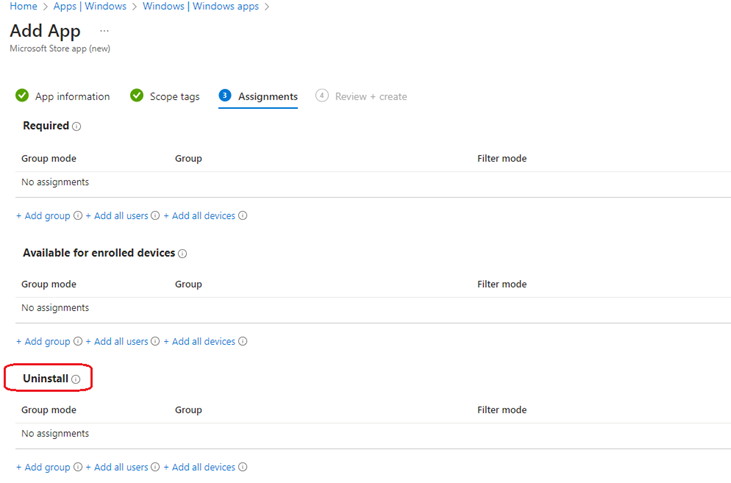

管理员必须手动上传和部署 LOB 应用的更新。 这些更新会自动安装在已安装该应用程序的用户设备上。 无需用户干预,并且用户无法控制更新。 必须通过将分配类型更改为卸载来卸载旧版本的应用程序。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 以及供应商不再支持的安全产品以外的应用程序将被删除。 | 使用 Intune 的应用程序管理方法,将删除不受支持的应用程序。 |

| ISM-1691 | 1、2 | Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中的漏洞的修补程序、更新或其他供应商缓解措施将在发布后的两周内应用。 | 使用适用于企业的 Windows 更新和定义的更新通道,修补程序在 2 周后安装。 若要安装电子邮件客户端、PDF 软件和安全产品的最新修补程序,请使用 Intune 应用程序部署方法。 |

| ISM-1692 | 3 | 当供应商评估漏洞严重或存在工作漏洞时,可在发布后的 48 小时内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的 48 小时内部署修补程序。 |

| ISM-1693 | 2、3 | 除 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品以外的应用程序中的漏洞的修补程序、更新或其他供应商缓解措施在发布后的一个月内应用。 | Intune 应用程序部署方法用于在发布后的一个月内部署应用程序修补程序。 |

| ISM-1704 | 1, 2, 3 | 已删除供应商不再支持的 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件、Adobe Flash Player 和安全产品。 | Intune 应用程序部署方法用于删除不支持的应用程序和扩展。 |

| ISM-1901 | 3 | 当供应商将漏洞评估为非关键漏洞且不存在工作漏洞时,将在发布后的两周内应用针对 Office 生产力套件、Web 浏览器及其扩展、电子邮件客户端、PDF 软件和安全产品中漏洞的修补程序、更新或其他供应商缓解措施。 | Microsoft Defender 漏洞方法用于标识漏洞。 Intune 应用程序部署方法用于在发布后的两周内部署修补程序。 |

删除不受支持的联机服务

通过完成以下步骤,删除过时的联机服务:

- 如果已注册企业应用,IT 管理员将登录到 Microsoft Entra ID 门户并删除该应用程序。

注意

作为临时步骤,可以禁用联机服务的相关服务帐户的登录。

- 如果已创建连接器,则会在跨平台连接器下使用 Intune 控制台将其删除。

- IT 管理员禁用服务帐户并吊销为验证 (未使用) 联机服务的证书。

| ISM 控制 2024 年 6 月 | 成熟度级别 | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | 已删除供应商不再支持的联机服务。 | IT 管理员禁用与供应商不再支持的联机服务关联的所有帐户和连接器。 |

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈