指定连接参数

在 Azure 逻辑应用、Microsoft Power Automate 或 Microsoft Power Apps 中使用连接器之前,您需要对后端服务进行身份验证才能创建连接。 有关如何对后端服务进行身份验证的信息需要在创建连接器时进行定义以作为连接参数的一部分。 当使用 Power Automate 或 Power Apps 门户上的用户界面创建自定义连接器时,可以在安全性选项卡中指定在创建连接时希望使用哪种类型的身份验证。

身份验证类型

当前支持的各种身份验证类型包括:

- 不进行身份验证

- 基本身份验证

- 基于 API 密钥的身份验证

- Oauth 2.0

不进行身份验证

用户不需要身份验证即可创建与连接器的连接。 在此情况下,匿名用户可以使用您的连接器。

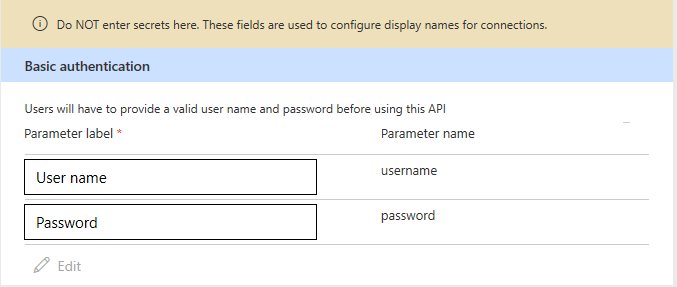

基本身份验证

这是最简单的身份验证类型。 用户只需提供用户名和密码即可创建连接。

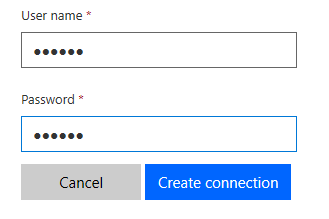

您在参数标签下输入的值将是用户在创建连接时看到的“用户名”和“密码”字段的名称。 对于前面的示例,用户在创建连接时将会看到:

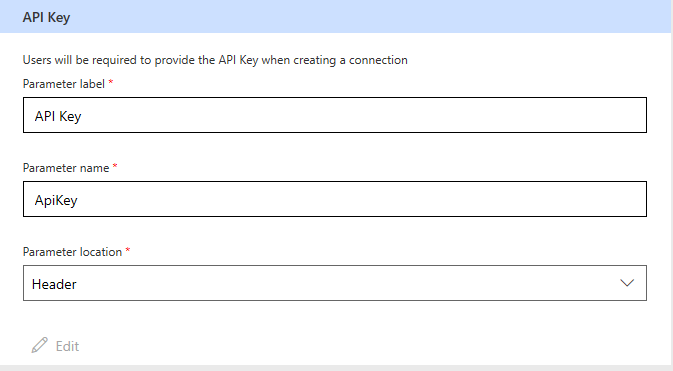

基于 API 密钥的身份验证

用户在创建连接时不需要提供 API 密钥。 参数位置字段提供了在发出请求时是以标头形式还是以查询字符串形式将 API 密钥发送到服务的选项。

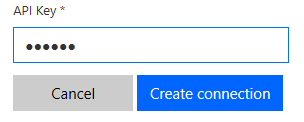

您在参数标签下输入的值将是用户看到的字段的名称。 例如,在用户创建连接时,会向其显示下图。 向服务发出请求时,会将用户输入的名称为“ApiKey”的标头和值添加到请求中。

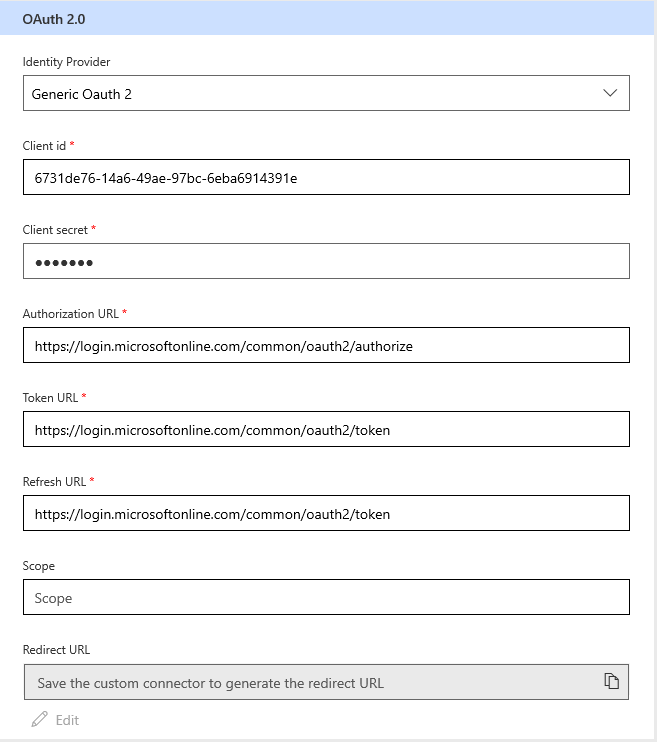

Oauth 2.0

这是最常用的类型,使用 Oauth 2 身份验证框架对服务进行身份验证。 在使用此身份验证类型之前,需要向服务注册应用程序,以便它可以接收用户的访问令牌。 例如,在 Microsoft Entra ID 中注册应用程序展示如何向 Microsoft Entra ID 服务注册应用程序。 您需要提供以下信息:

标识提供者:用户界面当前支持多个标识提供者。 一般使用的是通用 Oauth 2(可用于任何服务)和 Microsoft Entra ID(可用于所有 Azure 服务)。 还支持少数特定标识提供者,如 Facebook、GitHub、Google 等。

客户端 ID:已向服务注册的应用程序的客户端 ID。

客户端密码:已向服务注册的应用程序的客户端密码。

授权 Url:用于对服务进行身份验证的 API 授权终结点。

令牌 Url:授权完成后,获取访问令牌的 API 终结点。

刷新 Url:在访问令牌过期后刷新访问令牌的 API 终结点。

备注

当前,自定义连接器不支持客户端凭据授权类型。

以下示例演示了如何使用通用 Oauth 2 标识提供者对 Microsoft Entra ID 服务进行身份验证。

在创建连接流程期间,系统将要求用户输入用于登录到服务的凭据。 应用程序使用这些凭据获取授权令牌。 对于每个请求,此授权令牌通过授权标头发送到您的服务。

提供反馈

我们非常感谢大家提出有关连接器平台问题或新功能想法的反馈。 要提供反馈,请转到提交问题或获取连接器帮助,然后选择反馈类型。