Microsoft Defender for Endpoint中的故障排除模式入门

适用于:

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

希望体验 Defender for Endpoint? 注册免费试用版。

Microsoft Defender for Endpoint 中的故障排除模式使管理员能够对各种Microsoft Defender防病毒功能进行故障排除,即使设备由组织策略管理也是如此。 例如,如果启用了 篡改防护 ,则无法修改或关闭 某些设置 ,但可以在设备上使用故障排除模式来临时编辑这些设置。

默认情况下,故障排除模式处于禁用状态,并且要求你在有限时间内为) 的设备 (和/或设备组启用它。 故障排除模式是一项仅限企业的功能,需要Microsoft Defender门户访问权限。

提示

- 在故障排除模式下,可以在 Windows 设备上使用 PowerShell 命令

Set-MPPreference -DisableTamperProtection $true。 - 若要检查篡改防护的状态,可以使用 Get-MpComputerStatus PowerShell cmdlet。 在结果列表中,查找

IsTamperProtected或RealTimeProtectionEnabled。 (值为 true 表示已启用篡改防护。) 。

开始前,有必要了解什么?

在故障排除模式下,可以使用 PowerShell 命令 Set-MPPreference -DisableTamperProtection $true ,或者在客户端操作系统上使用安全中心应用在设备上暂时禁用篡改保护并进行必要的配置更改。

使用故障排除模式禁用/更改篡改防护设置以执行以下操作:

- Microsoft Defender防病毒功能故障排除 /application 兼容性 (误报应用程序块) 。

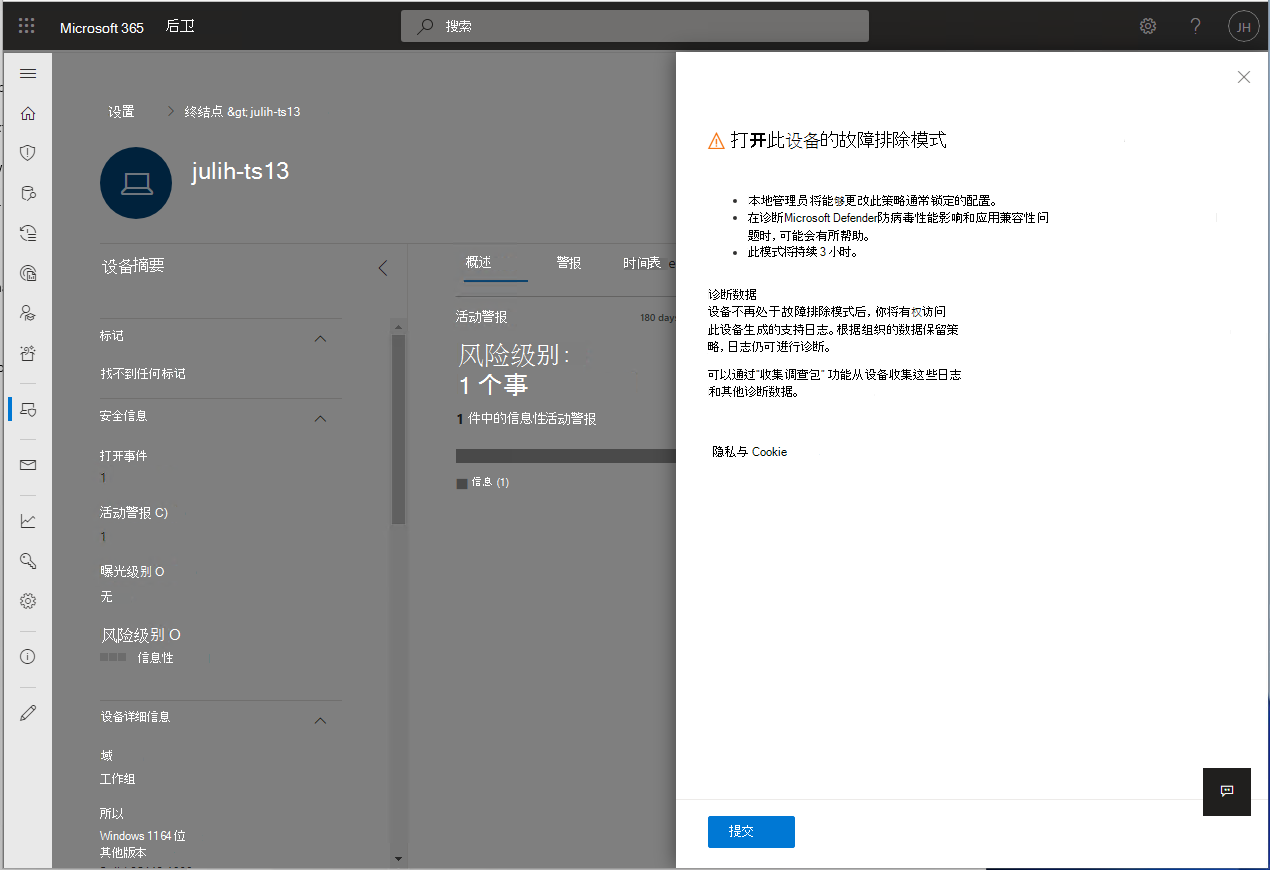

具有适当权限的本地管理员可以更改通常由策略锁定的单个终结点上的配置。 在诊断Microsoft Defender防病毒性能和兼容性方案时,让设备处于故障排除模式可能会有所帮助。

本地管理员无法关闭Microsoft Defender防病毒,也无法将其卸载。

本地管理员可以在 Microsoft Defender 防病毒套件中配置所有其他安全设置, (例如云保护、篡改防护) 。

具有“管理安全设置”权限的管理员有权打开故障排除模式。

Microsoft Defender for Endpoint在整个故障排除过程中收集日志和调查数据。

在故障排除模式开始之前,将执行 快照

MpPreference。在故障排除模式过期之前执行第二个快照。

还会在故障排除模式下收集操作日志。

日志和快照已收集,管理员可使用设备页上的“ 收集调查包 ”功能收集日志和快照。 在管理员收集这些数据之前,Microsoft 不会从设备中删除此数据。

管理员还可以在设备页上的 事件查看器 中查看在故障排除模式下发生的设置更改。

故障排除模式在达到过期时间后自动关闭, (它持续 4 小时) 。 过期后,所有策略托管的配置将再次变为只读,并还原启用故障排除模式之前设备的配置方式。

从命令从 Microsoft Defender XDR 发送到在设备上处于活动状态时,最长可能需要 15 分钟的时间。

故障排除模式开始和故障排除模式结束时,会向用户发送通知。 还会发送警告,指示故障排除模式即将结束。

故障排除模式的开始和结束在 设备时间线 页上标识。

可以在高级搜寻中查询所有故障排除模式事件。

注意

当设备处于主动故障排除模式时,策略管理更改将应用于设备。 但是,在故障排除模式过期之前,更改不会生效。 此外,Microsoft Defender防病毒平台更新不会在故障排除模式下应用。 当故障排除模式以 Windows 更新结束时,将应用平台更新。

先决条件

运行Windows 10 (版本 19044.1618 或更高版本) 、Windows 11、Windows Server 2019 或 Windows Server 2022 的设备。

学期/红石 OS 版本 发布 21H2/SV1 >=22000.593 KB5011563:Microsoft 更新目录 20H1/20H2/21H1 >=19042.1620

>=19041.1620

>=19043.1620KB5011543:Microsoft 更新目录 Windows Server 2022 >=20348.617 KB5011558:Microsoft 更新目录 Windows Server 2019 (RS5) >=17763.2746 KB5011551:Microsoft 更新目录 对于运行适用于 Windows Server 2012 R2 和Windows Server 2016的新式统一解决方案的计算机,还可以使用故障排除模式。 在使用故障排除模式之前,请确保以下所有组件都是最新的:

感知版本

10.8049.22439.1084或更高版本 (KB5005292:Microsoft 更新目录)Microsoft Defender防病毒 - 平台或更高版本

4.18.2207.7(KB4052623:Microsoft 更新目录)Microsoft Defender防病毒 - 引擎:

1.1.19500.2或更高版本 (KB2267602:Microsoft 更新目录)

若要应用故障排除模式,Microsoft Defender for Endpoint必须是租户注册且在设备上处于活动状态的。

设备必须主动运行Microsoft Defender防病毒版本 4.18.2203 或更高版本。

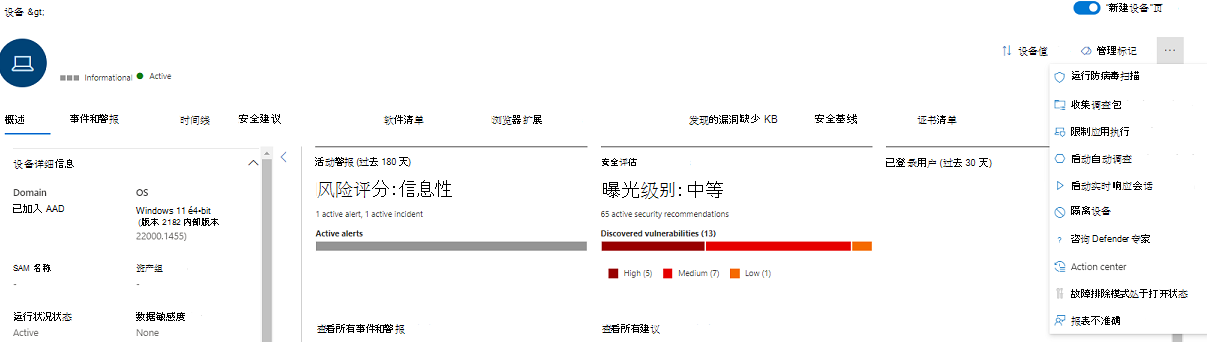

启用故障排除模式

转到Microsoft Defender门户 (https://security.microsoft.com) ,然后登录。

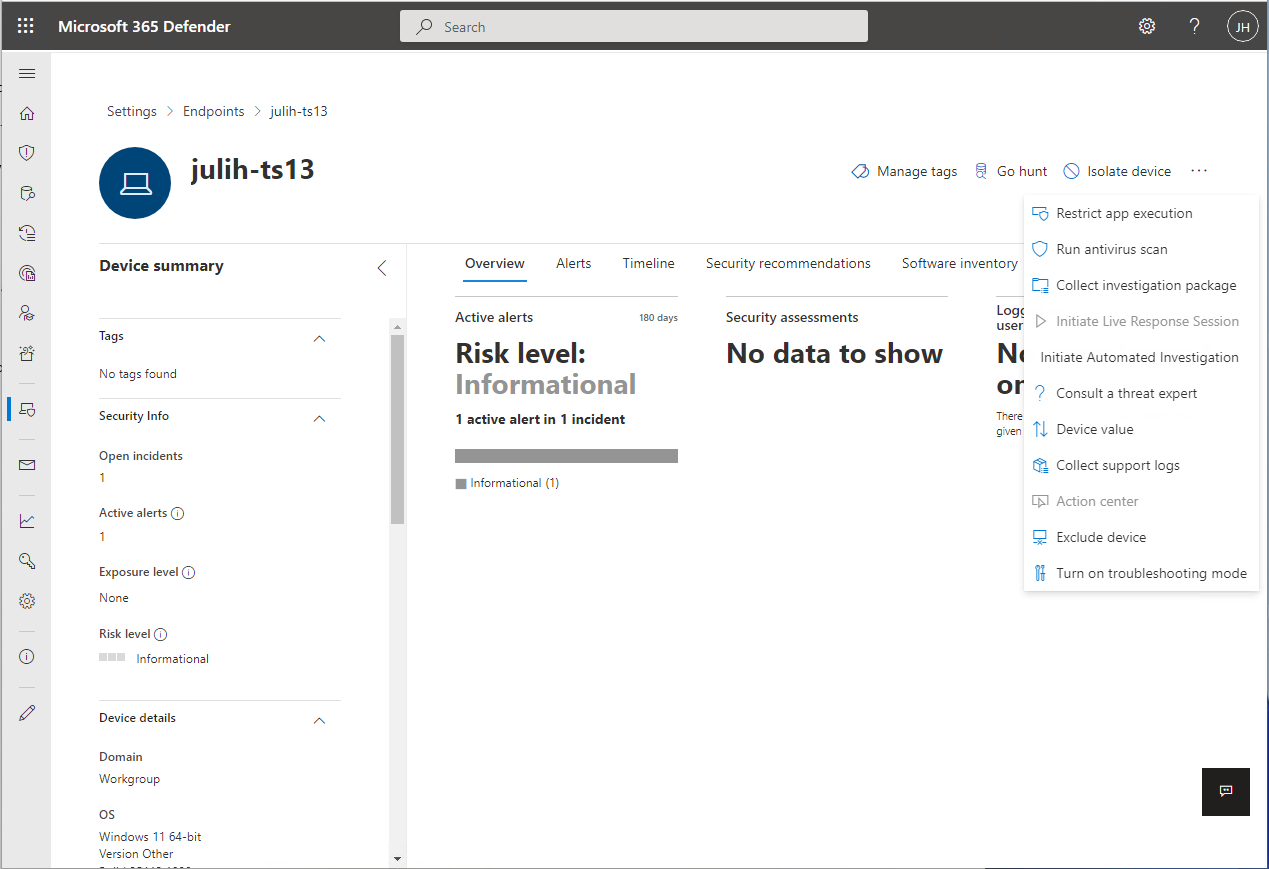

导航到要打开故障排除模式的设备的设备页/计算机页。 选择“ 启用故障排除模式”。 对于Microsoft Defender for Endpoint,必须具有“在安全中心管理安全设置”权限。

注意

“ 打开故障排除模式 ”选项在所有设备上都可用,即使设备不符合故障排除模式的先决条件也是如此。

高级搜寻查询

下面是一些预生成的高级搜寻查询,可让你了解环境中发生的故障排除事件。 还可以使用这些查询 创建检测规则 ,以在设备处于故障排除模式时生成警报。

获取特定设备的故障排除事件

通过注释掉相应的行,按 deviceId 或 deviceName 搜索。

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

当前处于故障排除模式的设备

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

按设备统计的故障排除模式实例计数

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

总计计数

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

相关文章

提示

性能提示由于多种因素,Microsoft Defender防病毒(与其他防病毒软件一样)可能会导致终结点设备上的性能问题。 在某些情况下,可能需要优化Microsoft Defender防病毒的性能,以缓解这些性能问题。 Microsoft 的性能分析器 是一种 PowerShell 命令行工具,可帮助确定哪些文件、文件路径、进程和文件扩展名可能导致性能问题;一些示例包括:

- 影响扫描时间的首要路径

- 影响扫描时间的热门文件

- 影响扫描时间的顶级进程

- 影响扫描时间的热门文件扩展名

- 组合 - 例如:

- 每个扩展名的排名靠前的文件数

- 每个扩展的顶部路径

- 每个路径的顶级进程数

- 每个文件的顶级扫描数

- 每个进程的每个文件扫描数

可以使用性能分析器收集的信息来更好地评估性能问题并应用修正操作。 请参阅:Microsoft Defender防病毒的性能分析器。

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈