调查资产

Microsoft Defender for Identity为Microsoft Defender XDR用户提供用户、计算机和设备何时执行可疑活动或显示遭到入侵的迹象的证据。

本文提供了有关如何确定组织风险、决定如何修正以及确定将来防止类似攻击的最佳方法的建议。

如果警报或事件指示用户可能可疑或遭到入侵,检查并调查用户配置文件以了解以下详细信息和活动:

用户标识

- 用户是 敏感用户 ((如管理员)还是监视列表等 ) ?

- 他们在组织内的角色是什么?

- 它们在组织树中是否重要?

调查可疑活动,例如:

- 用户在 Defender for Identity 或其他安全工具(如 Microsoft Defender for Endpoint、Microsoft Defender for Cloud 和/或Microsoft Defender for Cloud Apps)中是否具有打开的其他警报?

- 用户登录是否失败?

- 用户访问了哪些资源?

- 用户是否访问了高价值资源?

- 用户应该访问他们访问的资源吗?

- 用户登录到哪些设备?

- 用户应该登录到这些设备吗?

- 用户和敏感用户之间是否存在 (LMP) 的横向移动路径 ?

使用这些问题的答案来确定帐户是否遭到入侵,或者可疑活动是否意味着恶意操作。

在以下Microsoft Defender XDR区域中查找标识信息:

- 个人标识详细信息页

- 单个警报或事件详细信息页

- 设备详细信息页

- 高级搜寻查询

-

“操作中心”页

例如,下图显示了标识详细信息页上的详细信息:

调查特定标识时,会在标识详细信息页上看到以下详细信息:

| 标识详细信息页区域 |

说明 |

|

“概述”选项卡 |

常规标识数据,例如Microsoft Entra标识风险级别、用户登录到的设备数、用户首次看到和最后一次查看时、用户帐户和更重要的信息。

还可以使用“概述”选项卡查看事件和警报、调查优先级分数、组织树、实体标记以及评分活动时间线的图形。 |

|

事件和警报 |

Lists过去 180 天内涉及用户的活动事件和警报,包括警报严重性和生成警报的时间等详细信息。 |

|

在组织中观察到 |

包括以下子领域:

-

设备:标识登录的设备,包括过去 180 天内使用最多和最少使用的设备。

-

位置:标识在过去 30 天内观察到的位置。

-

组:观察到标识的所有本地组。

-

横向移动路径 - 从本地环境分析的所有横向移动路径。 |

|

标识时间线 |

时间线表示过去 180 天内从用户标识观察到的活动和警报,统一Microsoft Defender for Identity、Microsoft Defender for Cloud Apps和Microsoft Defender for Endpoint。

使用时间线专注于用户在特定时间范围内执行或对其执行的活动。 选择默认 的 30 天 ,将时间范围更改为另一个内置值或自定义范围。 |

|

修正操作 |

通过禁用其帐户或重置其密码来响应泄露的用户。 对用户执行操作后,可以在 Microsoft Defender XDR **操作中心检查活动详细信息。 |

备注

调查优先级分数 已于 2025 年 12 月 3 日弃用。 因此,调查优先级分数细分和评分活动时间线卡都已从 UI 中删除。

有关详细信息,请参阅Microsoft Defender XDR文档中的调查用户。

如果警报或事件调查与 Active Directory 组相关,检查组实体了解以下详细信息和活动:

组实体

- 组是否是 敏感组,例如 域管理员?

- 组是否包含敏感用户?

调查可疑活动,例如:

- 该组是否在 Defender for Identity 或其他安全工具(如 Microsoft Defender for Endpoint、Microsoft Defender for Cloud 和/或Microsoft Defender for Cloud Apps)中打开了其他相关警报?

- 最近向组添加或删除了哪些用户?

- 小组最近被问及谁?

使用这些问题的答案来帮助进行调查。

在组实体详细信息窗格中,选择“执行搜寻”或“打开时间线进行调查”。 还可以在以下Microsoft Defender XDR区域中找到组信息:

- 单个警报或事件详细信息页

- 设备或用户详细信息页

- 高级搜寻查询

例如,下图显示了服务器操作员活动时间线,包括过去 180 天的相关警报和活动:

Microsoft Defender XDR警报列出连接到每个可疑活动的所有设备和用户。 选择设备以查看设备详细信息页,然后调查以下详细信息和活动:

可疑活动发生时发生了什么情况?

- 哪个用户已登录到设备?

- 该用户是否通常登录或访问源或目标设备?

- 访问了哪些资源? 哪些用户? 如果资源被访问,它们是否是高价值资源?

- 用户应该访问这些资源吗?

- 访问设备的用户是否执行了其他可疑活动?

要调查的更多可疑活动:

- 是否在 Defender for Identity 或其他安全工具(如 Microsoft Defender for Endpoint、Microsoft Defender for Cloud 和/或Microsoft Defender for Cloud Apps)中与此警报同时打开其他警报?

- 登录失败吗?

- 是否已部署或安装任何新程序?

使用这些问题的答案来确定设备是否遭到入侵,或者可疑活动是否暗示了恶意操作。

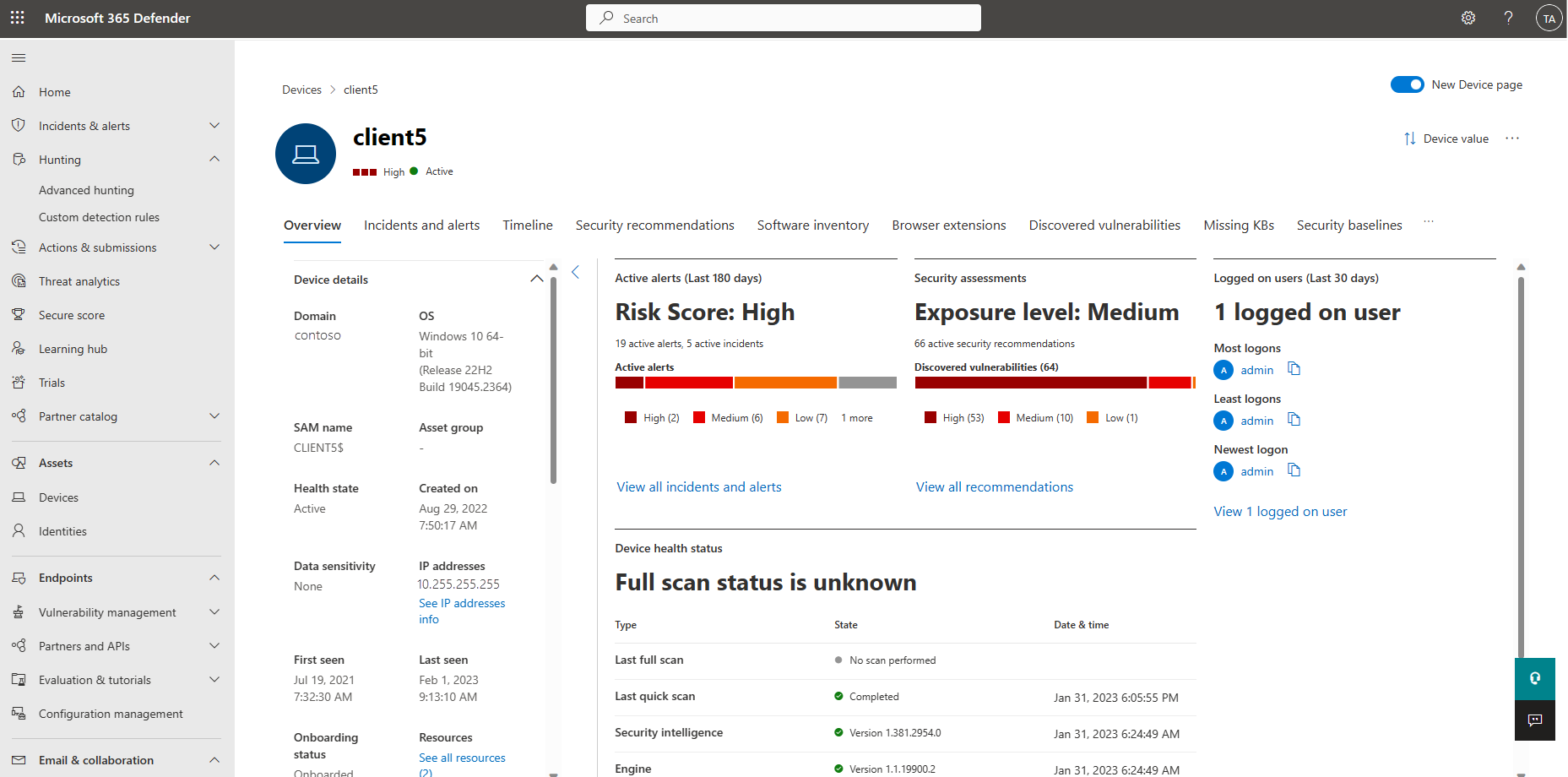

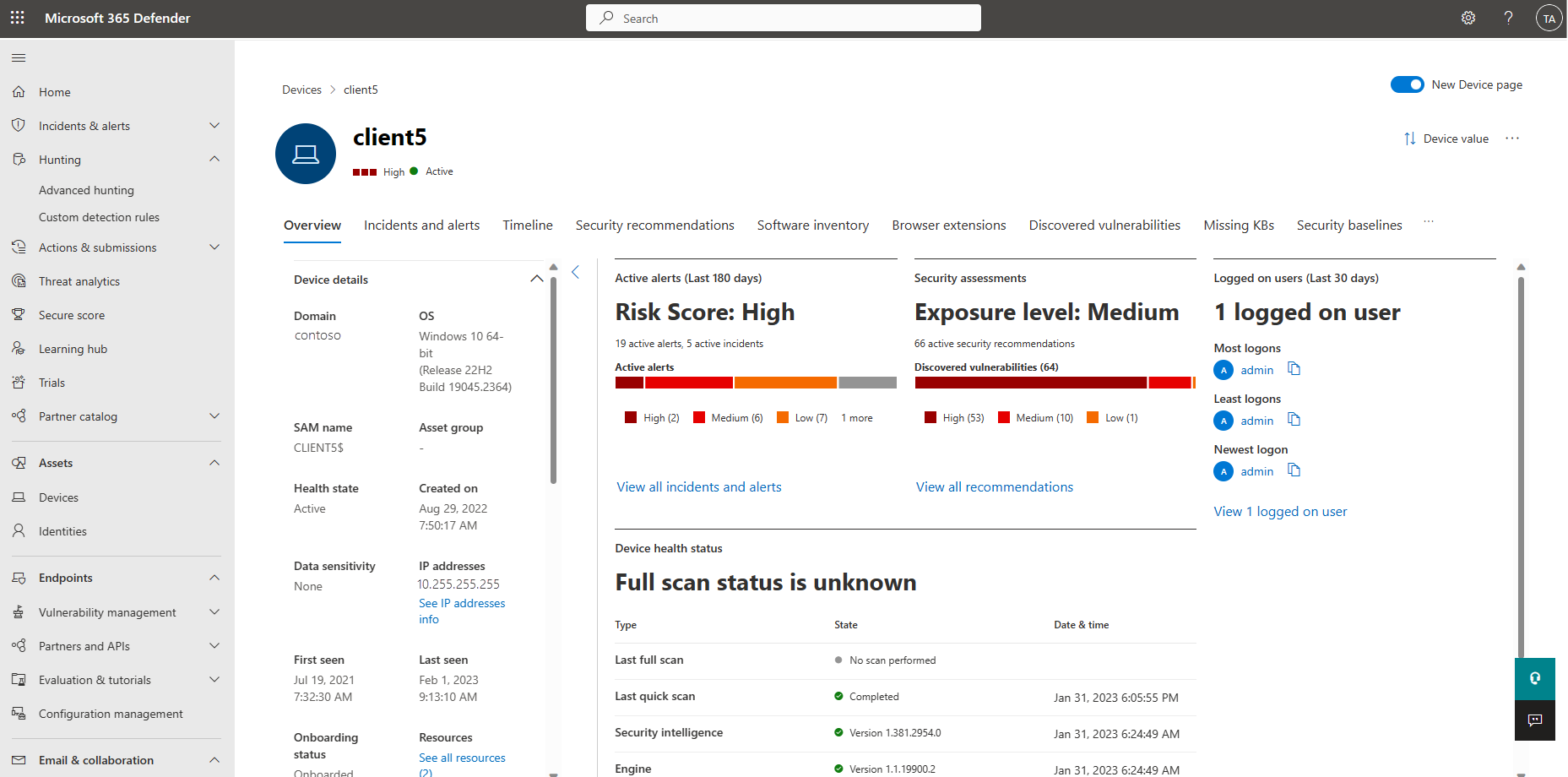

例如,下图显示了设备详细信息页:

有关详细信息,请参阅Microsoft Defender XDR文档中的调查设备。