安全评估:编辑易受攻击的证书颁发机构设置(ESC6)(预览版)

本文介绍 Microsoft Defender for Identity 的 易受攻击的证书颁发机构设置 报告。

什么是易受攻击的证书颁发机构设置?

每个证书通过其使用者字段与实体相关联。 但是,证书还包括使用者 可选名称 (SAN)字段,该字段允许证书对多个实体有效。

SAN 字段通常用于托管在同一服务器上的 Web 服务,支持使用单个 HTTPS 证书,而不是为每个服务使用单独的证书。 当特定证书也对身份验证有效时,通过包含适当的 EKU(例如 客户端身份验证),它可用于对多个不同的帐户进行身份验证。

可以指定 SAN 设置中的用户的未特权用户可能会导致立即泄露,并向组织发布重大风险。

如果启用了 AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 标志,则每个用户都可以为其证书请求指定 SAN 设置。 这反过来会影响所有证书模板,无论它们 Supply in the request 是否启用选项。

如果存在打开设置的模板 EDITF_ATTRIBUTESUBJECTALTNAME2 ,并且该模板对身份验证有效,攻击者可以注册可以模拟任何任意帐户的证书。

先决条件

此评估仅适用于在 AD CS 服务器上安装传感器的客户。 有关详细信息,请参阅 Active Directory 证书服务的新传感器类型(AD CS)。

如何实现使用此安全评估来改善组织安全状况?

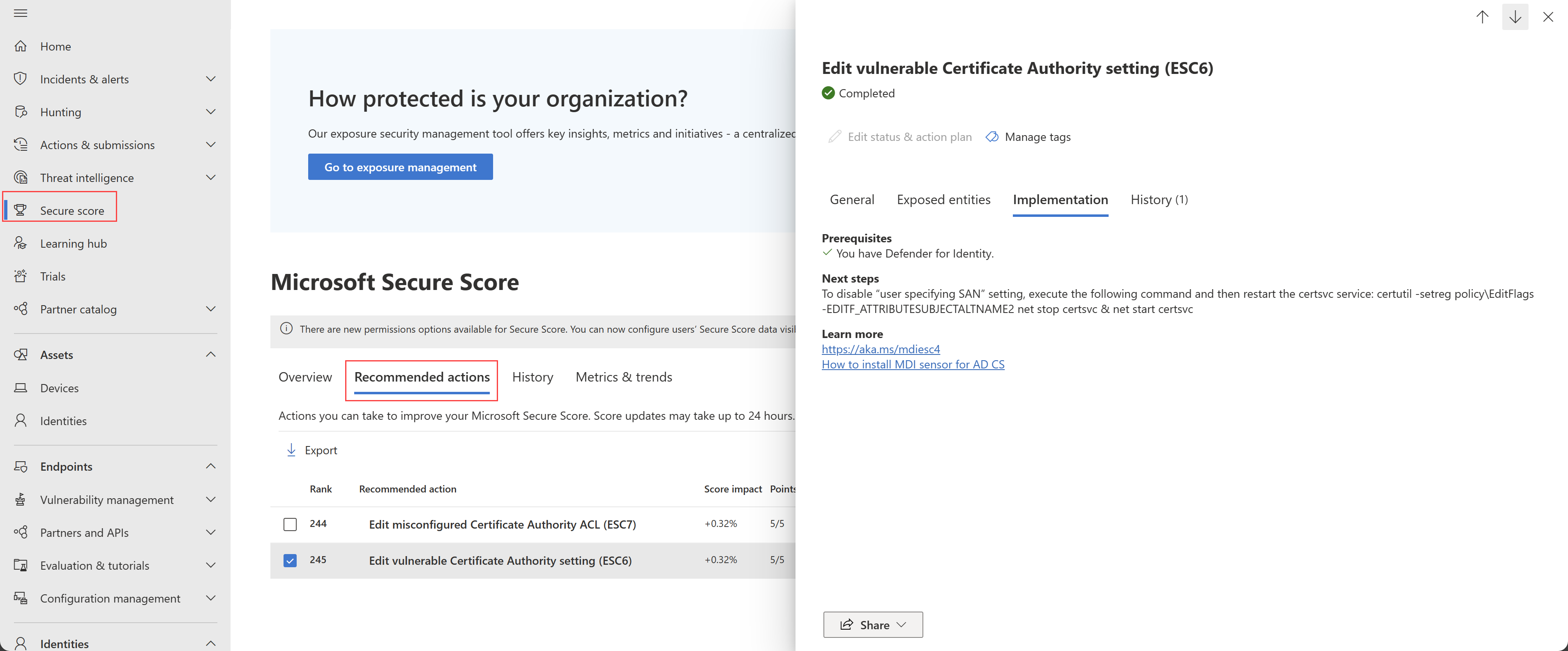

查看针对 https://security.microsoft.com/securescore?viewid=actions 编辑易受攻击的证书颁发机构设置的建议操作。 例如:

研究启用设置的原因

EDITF_ATTRIBUTESUBJECTALTNAME2。通过运行关闭设置:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2通过运行以下命令重启服务:

net stop certsvc & net start certsvc

在生产环境中启用设置之前,请确保在受控环境中测试设置。

注意

虽然评估几乎实时更新,但分数和状态每 24 小时更新一次。 虽然受影响的实体列表在实施建议后的几分钟内更新,但状态可能需要一段时间才能将其标记为 “已完成”。

报告显示过去 30 天内受影响的实体。 之后,不再受影响的实体将从公开的实体列表中删除。