提示

你知道可以免费试用Microsoft Defender for Office 365计划 2 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

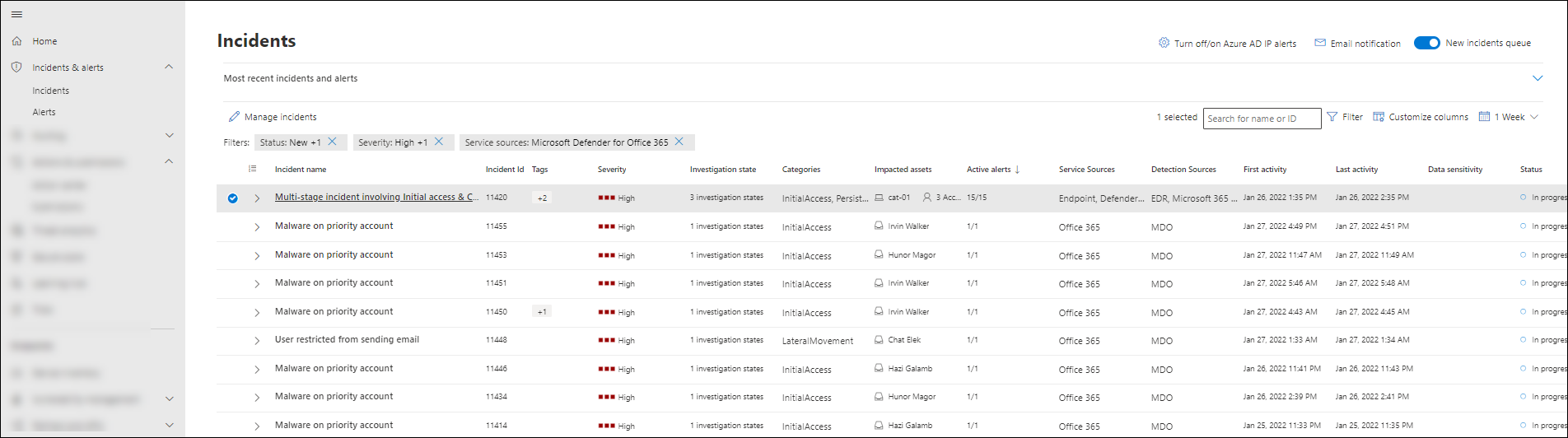

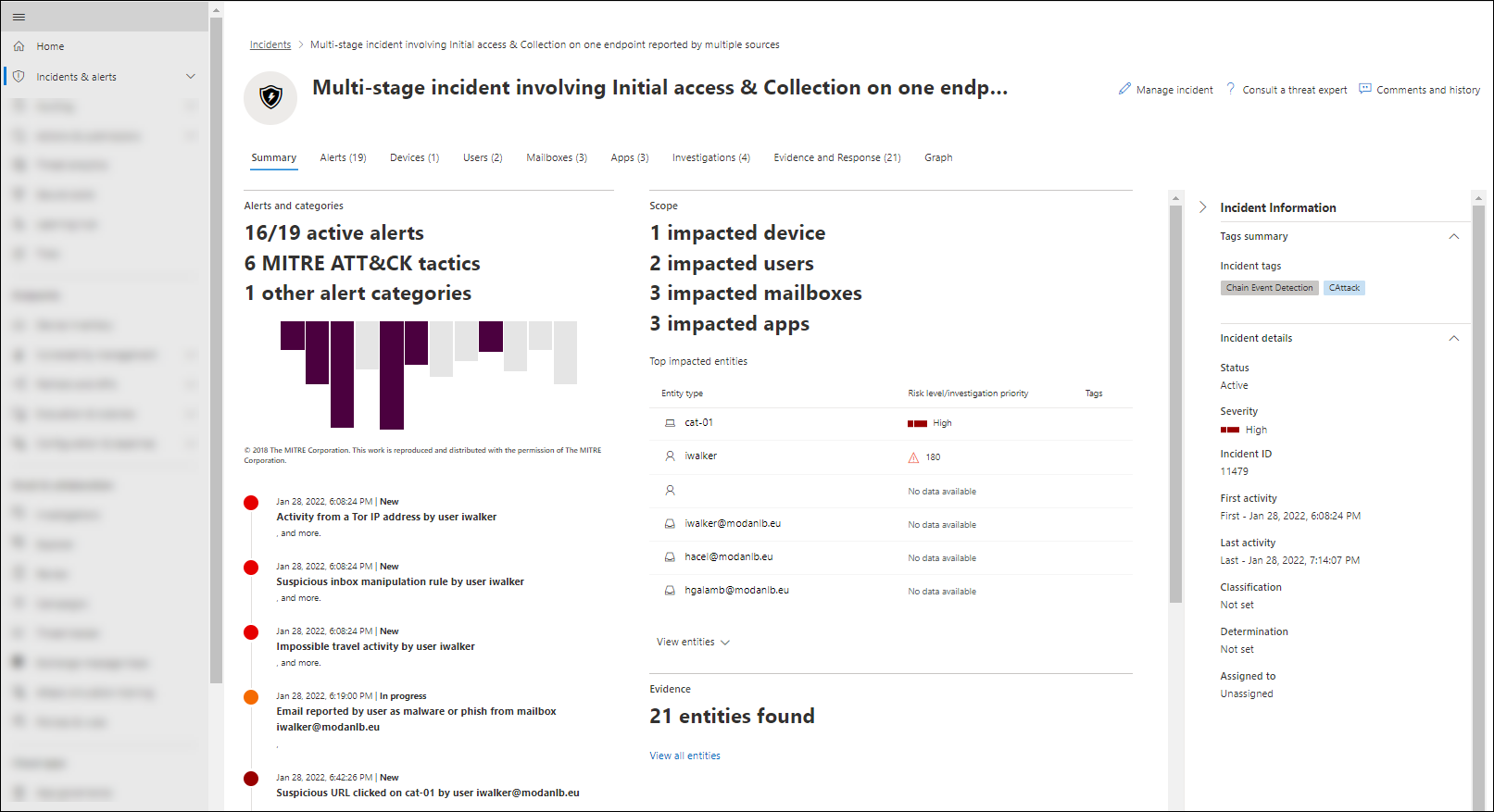

Microsoft Defender XDR中的事件是相关警报和相关数据的集合,用于定义攻击的完整情景。 Defender for Office 365警报、自动调查和响应 (AIR) ,调查结果在 Microsoft Defender XDR https://security.microsoft.com/incidents中的事件页上进行本机集成和关联。 我们将此页面称为 “事件 ”队列。

当恶意或可疑活动影响实体 (例如电子邮件、用户或邮箱) 时,将创建警报。 警报提供有关正在进行的或已完成的攻击的宝贵见解。 但是,正在进行的攻击可能会影响多个实体,从而导致来自不同源的多个警报。 某些内置警报会自动触发 AIR playbook。 这些 playbook 执行一系列调查步骤,以查找其他受影响的实体或可疑活动。

观看有关如何在Microsoft Defender XDR中管理Microsoft Defender for Office 365警报的简短视频。

Defender for Office 365警报、调查及其数据会自动关联。 确定关系后,系统会创建事件,使安全团队能够了解整个攻击。

强烈建议 SecOps 团队管理来自 Defender for Office 365 的事件和警报。https://security.microsoft.com/incidents 此方法具有以下优势:

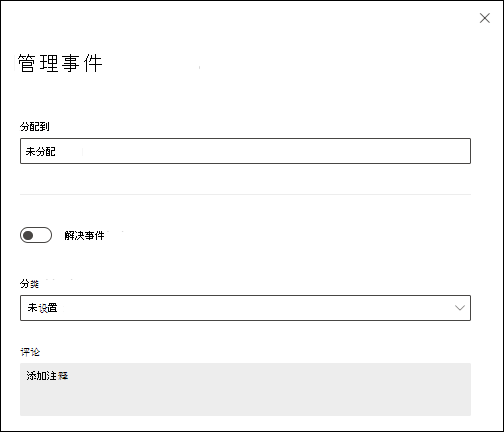

多个 管理选项:

- 优先级

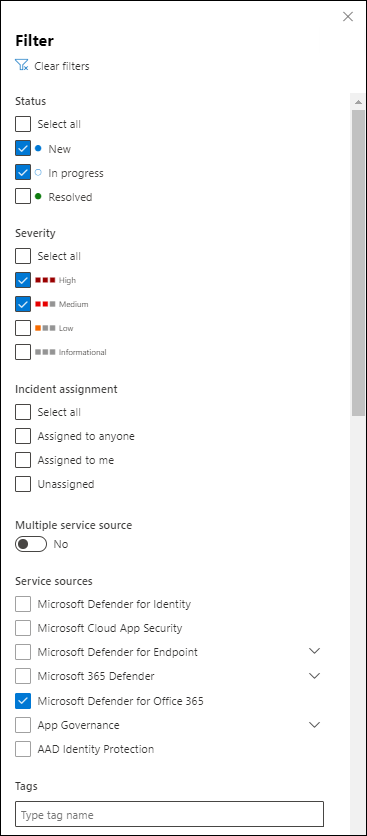

- 筛选

- 分类

- 标记管理

可以直接从队列中获取事件,也可以将其分配给某人。 批注和批注历史记录有助于跟踪进度。

如果攻击影响受Microsoft Defender*保护的其他工作负载,则相关警报、调查及其数据也与同一事件相关。

*Microsoft Defender for Endpoint、Microsoft Defender for Identity和Microsoft Defender for Cloud Apps。

不需要复杂的关联逻辑,因为逻辑由系统提供。

如果相关逻辑不能完全满足你的需求,则可以向现有事件添加警报或创建新事件。

相关Defender for Office 365警报、AIR 调查和来自调查的挂起作会自动添加到事件。

如果 AIR 调查未发现任何威胁,则系统会自动解决相关警报 如果事件中的所有警报都已解决,则事件状态也会更改为 “已解决”。

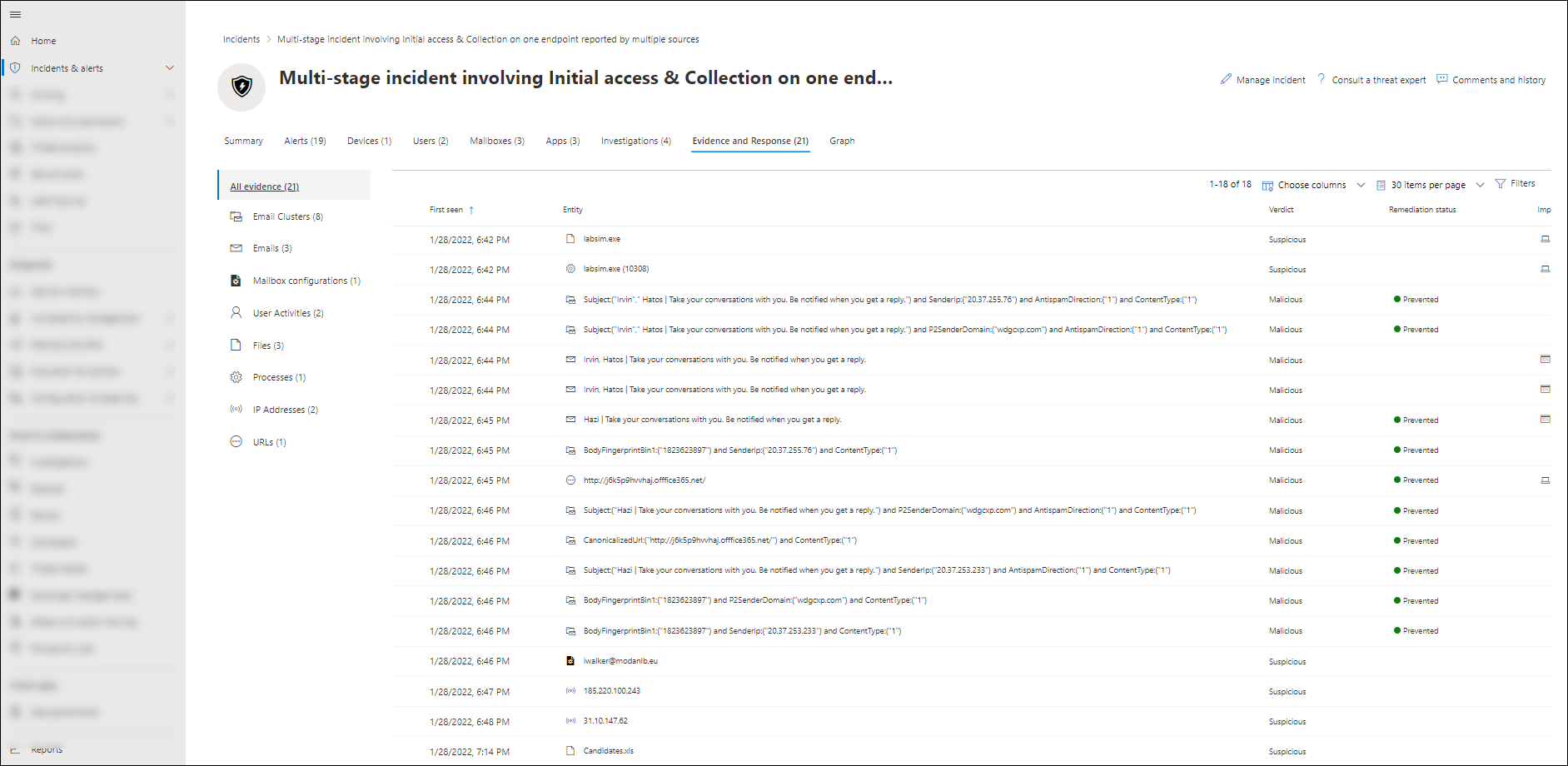

相关证据和响应作会自动聚合到事件的“ 证据和响应 ”选项卡上。

安全团队成员可以直接从事件中采取响应作。 例如,他们可以软删除邮箱中的电子邮件,或者从邮箱中删除可疑的收件箱规则。

仅当恶意电子邮件的最新传递位置为云邮箱时,才会创建建议的电子邮件作。

挂起的电子邮件作会根据最新的传递位置进行更新。 如果已通过手动作修正电子邮件,则状态会反映这一点。

仅针对确定为最严重威胁的电子邮件和电子邮件群集创建建议的作:

- 恶意软件

- 高可信度网络钓鱼

- 恶意 URL

- 恶意文件

注意

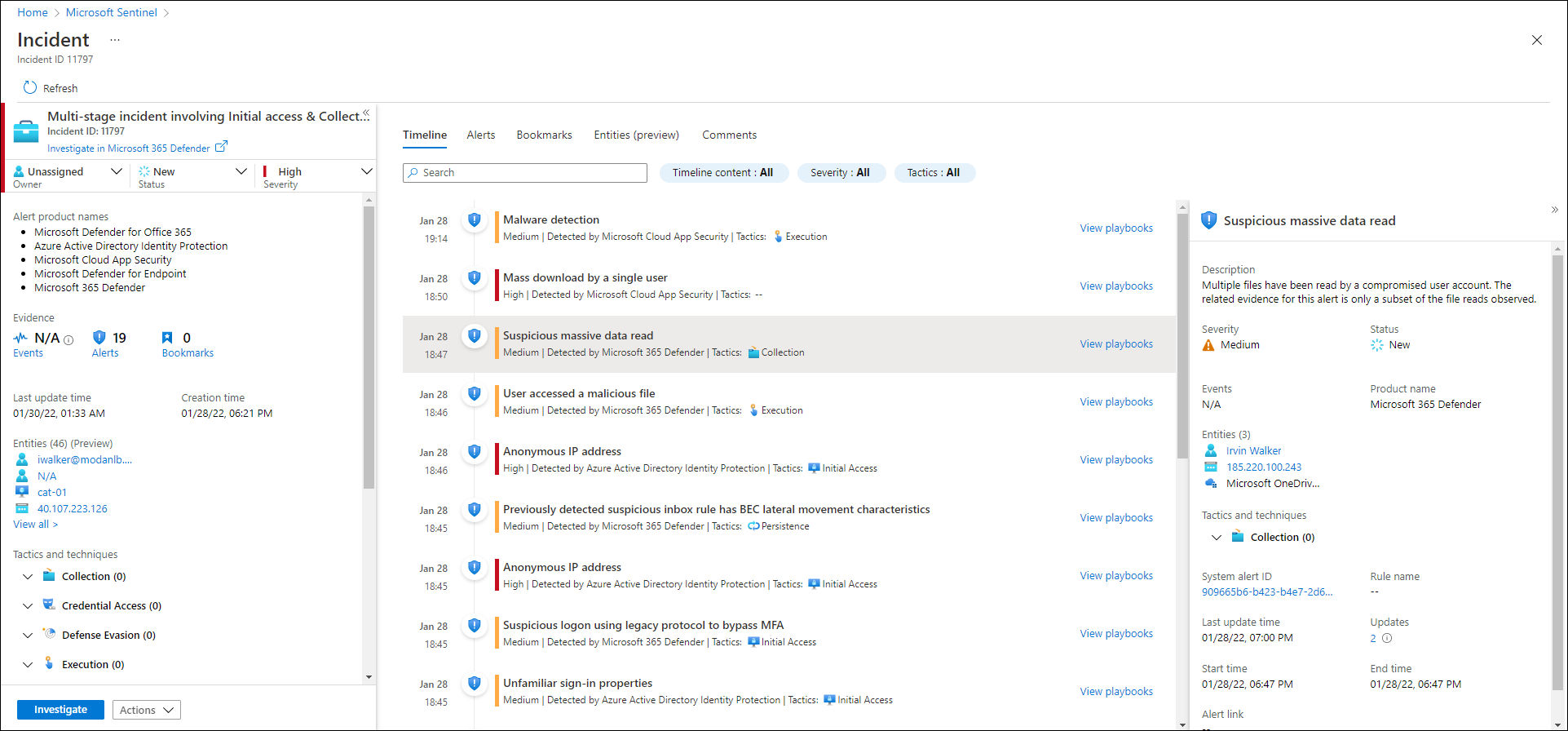

事件不仅表示静态事件。 它们还表示随时间推移发生的攻击事件。 随着攻击的进行,新的Defender for Office 365警报、AIR 调查及其数据会不断添加到现有事件中。

在 Microsoft Defender 门户中https://security.microsoft.com/incidents的“事件”页上管理事件:

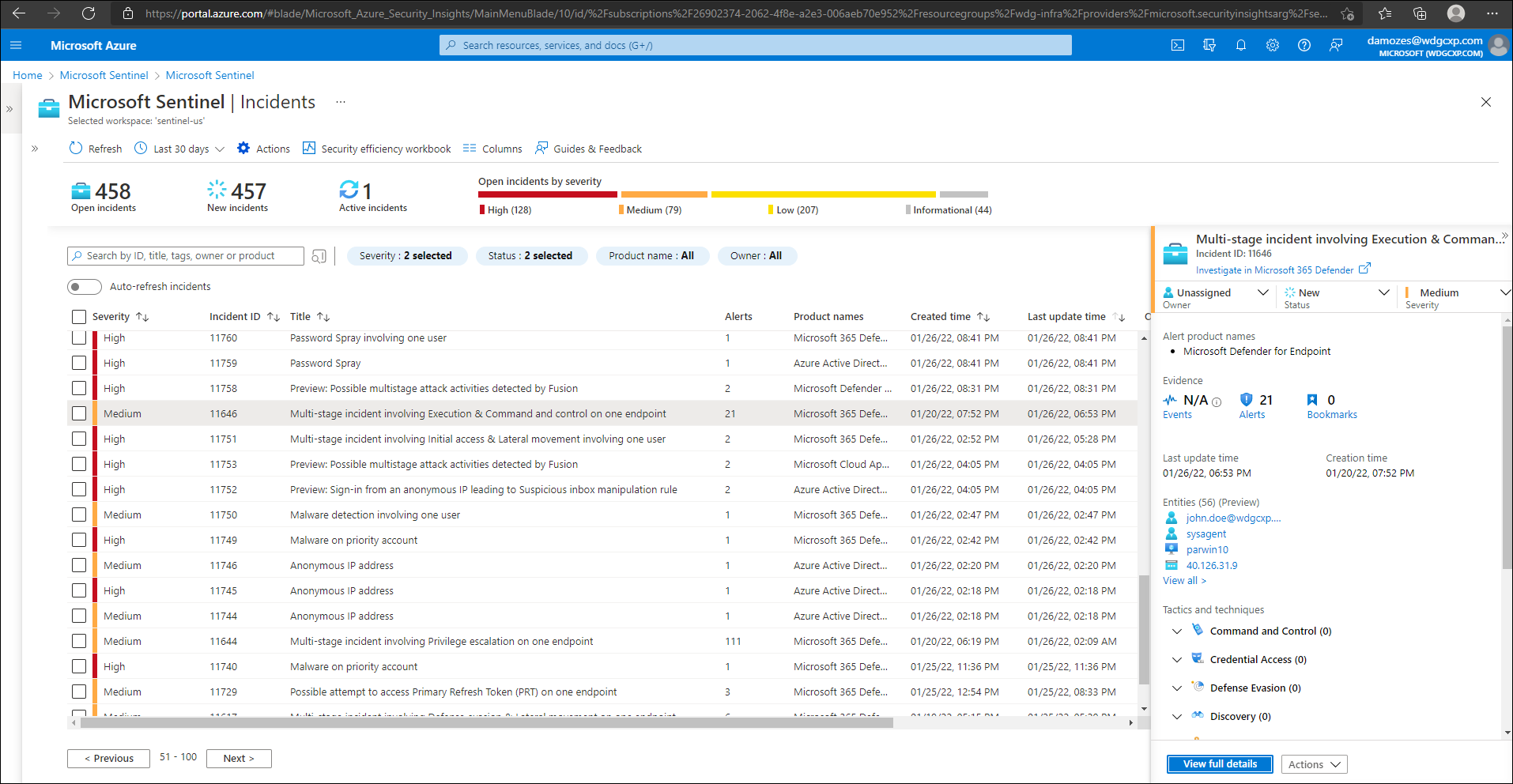

在 Microsoft Sentinel 的“事件”页上管理事件https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

要采取的响应作

安全团队可以使用Defender for Office 365工具对电子邮件采取各种响应作:

可以删除邮件,但也可以对电子邮件执行以下作:

- 移动到收件箱

- 移动到垃圾邮件

- 移至"已删除邮件"

- 软删除

- 硬删除。

可以从以下位置执行这些作:

- “事件”页上https://security.microsoft.com/incidents 事件详细信息中的“证据和响应”选项卡 (建议) 。

- 的威胁资源管理器 位于 https://security.microsoft.com/threatexplorer。

- 位于 的https://security.microsoft.com/action-center/pending统一作中心。

可以使用威胁资源管理器中的 “触发调查 ”作对任何电子邮件手动启动 AIR playbook。

可以使用 租户允许/阻止列表阻止未检测到的恶意文件、URL 或发件人。

Defender for Office 365中的作无缝集成到搜寻体验中,作历史记录显示在 统一作中心的https://security.microsoft.com/action-center/history“历史记录”选项卡上。

采取作的最有效方法是使用与 Microsoft Defender XDR 中的事件的内置集成。 可以在 Microsoft Defender XDR 中事件的“证据和响应”选项卡上批准 AIR 在 Defender for Office 365 中建议的作。 出于以下原因,建议使用这种修补作方法:

- 你调查完整的攻击故事。

- 可受益于与其他工作负载的内置关联:Microsoft Defender for Endpoint、Microsoft Defender for Identity和Microsoft Defender for Cloud Apps。

- 从单个位置对电子邮件执行作。

根据手动调查或搜寻活动的结果对电子邮件执行作。 威胁资源管理器 允许安全团队成员对可能仍存在于云邮箱中的任何电子邮件执行作。 他们可以对组织中的用户之间发送的组织内部消息执行作。 威胁资源管理器数据在过去 30 天内可用。

观看此简短视频,了解Microsoft Defender XDR如何将来自各种检测源(如Defender for Office 365)的警报合并到事件中。