如果组织与 Microsoft Entra ID 联合,请使用 Microsoft Entra 多重身份验证或 Active Directory 联合身份验证服务 (AD FS) 来保护 Microsoft Entra ID 访问的资源。 使用以下过程,通过 Microsoft Entra 多重身份验证或 Active Directory 联合身份验证服务来保护 Microsoft Entra 资源。

注意

将域设置 federatedIdpMfaBehavior 设置为 enforceMfaByFederatedIdp(推荐)或将“SupportsMFA”设置为 $True。 如果同时设置了两者,则“federatedIdpMfaBehavior”设置会替代“SupportsMFA”。

使用 AD FS 保护 Microsoft Entra 资源

若要保护云资源,请设置声明规则,以便在用户成功执行双重验证之后,Active Directory 联合身份验证服务能够发出多重身份验证声明。 此声明将传递到 Microsoft Entra ID。 按照以下过程完成各步骤:

打开“AD FS 管理”。

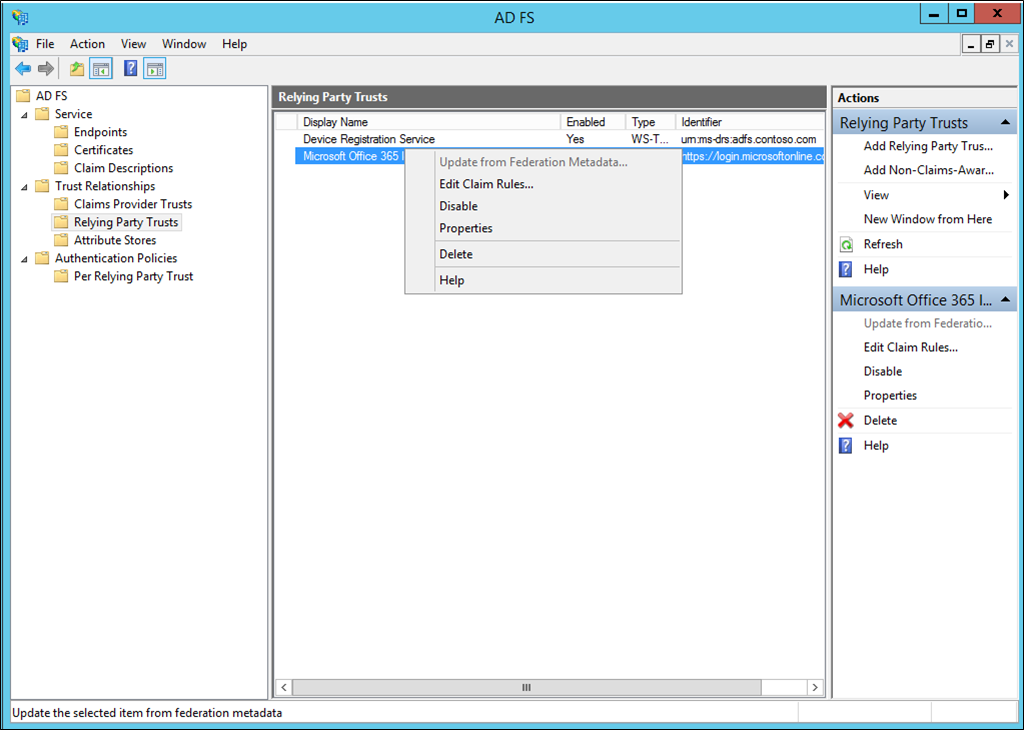

在左侧选择“信赖方信任”。

右键单击“Microsoft Office 365 标识平台”,然后选择“编辑声明规则”。

在“颁发转换规则”上,单击 添加规则。

在“添加转换声明规则向导”上,从下拉列表中选择“传递或筛选传入声明”,并单击“下一步”。

为规则提供一个名称。

选择“身份验证方法引用”作为传入声明类型。

选择“传递所有声明值”。

单击“完成”。 关闭 AD FS 管理控制台。

联合用户的受信任 IP

受信任的 IP 可让管理员针对特定的 IP 地址或针对从他们自己的 Intranet 发出请求的联合用户,跳过两步验证。 以下部分介绍如何使用受信任的 IP 配置旁路。 这是通过将 AD FS 配置为使用“传递或筛选传入声明”模板与“公司网络内部”声明类别来实现的。

此示例使用 Microsoft 365 作为信赖方信任。

配置 AD FS 声明规则

我们要做的第一件事是配置 AD FS 声明。 创建两个声明规则,一个用于“公司网络内部”声明类型,另一个用于保持用户登录。

打开“AD FS 管理”。

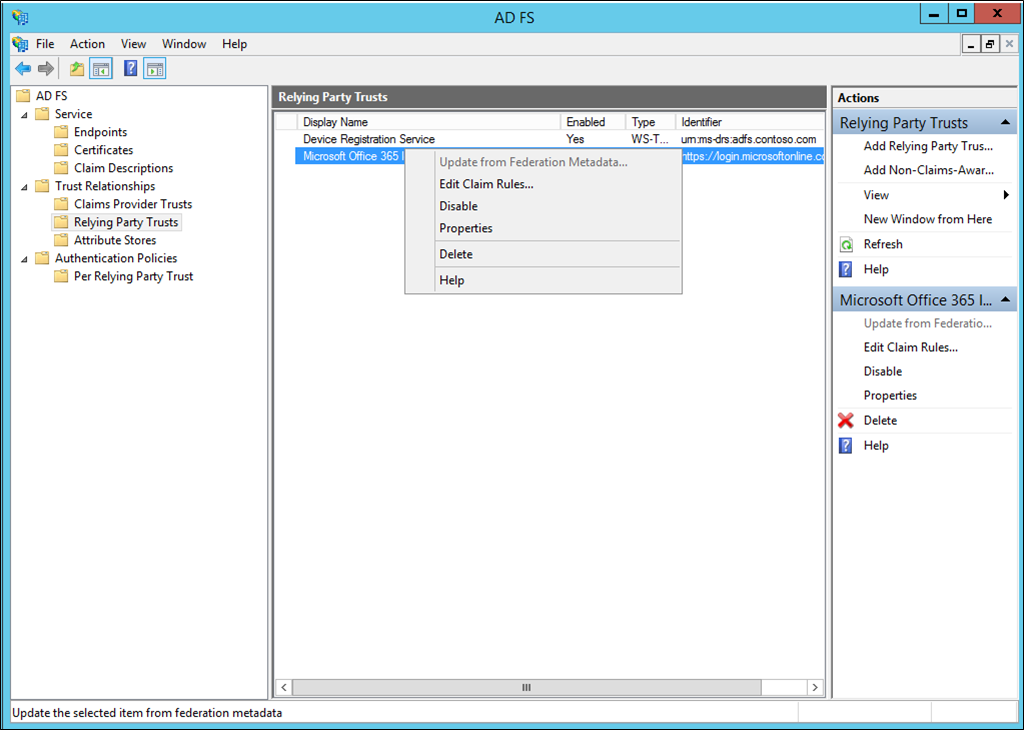

在左侧选择“信赖方信任”。

右键单击 Microsoft Office 365 标识平台 ,并选择 编辑声明规则...

在“颁发转换规则”上,单击 添加规则。

在“添加转换声明规则向导”上,从下拉列表中选择“传递或筛选传入声明”,并单击“下一步”。

在“声明规则名称”旁边的框中,为规则指定名称。 例如:InsideCorpNet。

从“传入声明类型”旁边的下拉列表中,选择“公司网络内部”。

单击“完成” 。

在“颁发转换规则”上,单击 添加规则。

在“添加转换声明规则向导”上,从下拉列表中选择“使用自定义规则发送声明”,并单击“下一步”。

在“声明规则名称”下的框中:输入“保持用户登录状态”。

在“自定义规则”框中,输入:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

单击“完成” 。

单击“应用”。

单击“确定” 。

关闭“AD FS 管理”。

配置联合用户的 Microsoft Entra 多重身份验证可信 IP

提示

本文中的步骤可能因开始使用的门户而略有不同。

创建声明后,可以开始配置受信任的 IP。

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览至“条件访问”>“命名位置”。

从“条件访问 - 命名位置”边栏选项卡中选择“配置 MFA 受信任的 IP”

在“服务设置”页的“可信 IP”下,选择“跳过对于 Intranet 上联合用户的请求的多重身份验证”。

单击“保存”。

就这么简单! 现在,仅当声明来自公司 Intranet 外部时,Microsoft 365 联合用户才需要使用 MFA。