若要查看和了解 Microsoft Entra 多重身份验证事件,可以使用 Microsoft Entra 登录日志。 此报告显示当系统提示用户进行多重身份验证时的事件的身份验证详细信息,以及是否使用了任何条件访问策略。 有关登录日志的详细信息,请参阅 Microsoft Entra ID 中的登录活动报告概述。

关于解释 MFA 的说明

当用户首次以交互方式登录到 Microsoft Entra 时,他们可以使用任何受支持的身份验证方法(包括强身份验证),即使它不严格要求也是如此。 如果用户选择通过无密码或其他强身份验证方法进行身份验证,则用户会收到 MFA 声明。 为了减少应用程序与身份验证服务之间的延迟和不必要的重定向,资源提供程序通常会查看已提供给用户身份验证的任何现有声明,而不是每次请求一组新的声明。 因此,尽管应用程序存在 MFA 要求,但某些登录可能显示为“单一因素”,因为用户以前的 MFA 声明已被接受。 并未请求或记录该特定身份验证的多因素认证 (MFA) 要求。 若要准确了解身份验证上下文,请务必始终检查与每个事件关联的 MFA 详细信息和根身份验证方法。 不要只依赖于 authenticationRequirement 字段,因为它不考虑以前满足的 MFA 声明,因为没有显式要求的强身份验证用法。

查看 Microsoft Entra 登录日志

登录日志提供有关托管应用程序和用户登录活动使用情况的信息,其中包括有关多重身份验证使用情况的信息。 MFA 数据可让你深入了解 MFA 在组织中的工作方式。 它回答以下问题:

- 登录时是否进行了 MFA?

- 用户如何完成 MFA?

- 登录期间使用了哪些身份验证方法?

- 为什么用户无法完成 MFA?

- 对多少用户进行了 MFA?

- 有多少用户无法完成 MFA 挑战?

- 最终用户遇到哪些常见的 MFA 问题?

若要在 Microsoft Entra 管理中心查看登录活动报告,请完成以下步骤。 还可以使用 报告 API 查询数据。

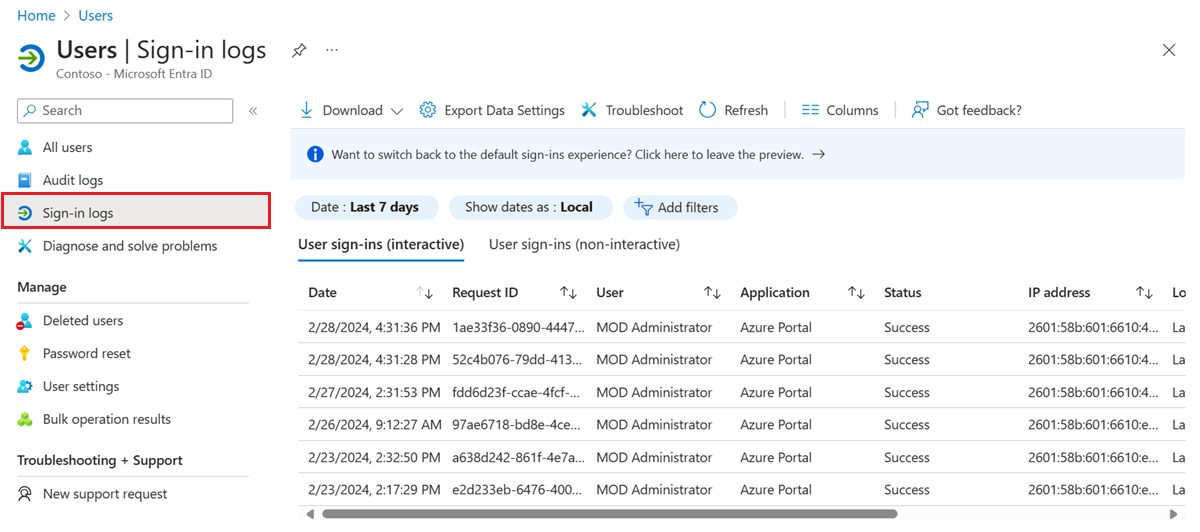

以至少身份验证策略管理员身份登录到 Microsoft Entra 管理中心。

从左侧菜单中,浏览到 Entra ID>用户。

从左侧菜单中,选择 “登录日志”。

显示登录事件列表,包括状态。 可以选择事件以查看更多详细信息。

事件详细信息的 Conditional Access 选项卡显示了哪个策略触发了 MFA 提示符。

如果可用,则会显示身份验证,例如短信、Microsoft Authenticator 应用通知或电话呼叫。

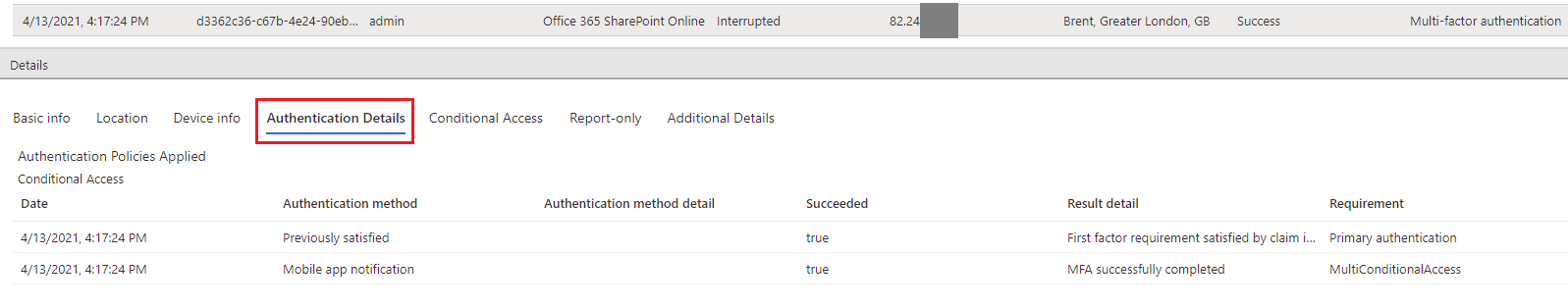

“ 身份验证详细信息 ”选项卡为每个身份验证尝试提供以下信息:

- 应用身份验证策略的列表(例如条件访问、每用户 MFA、安全默认值)在条件访问部分下的每个登录的详细视图中可见

- 用于登录的身份验证方法序列

- 身份验证尝试是否成功

- 有关身份验证尝试成功或失败的原因的详细信息

此信息允许管理员对用户登录中的每个步骤进行故障排除,并跟踪:

- 受多重身份验证保护的登录量

- 每个身份验证方法的使用情况和成功率

- 使用无密码身份验证方法(如无密码电话登录、FIDO2 和 Windows Hello 企业版)

- 令牌声明满足身份验证要求的频率(用户无需被交互式提示输入密码、输入短信验证码等)

查看登录日志时,选择“ 身份验证详细信息 ”选项卡:

注释

OATH 验证码作为 OATH 硬件和软件令牌(Microsoft Authenticator 应用)的身份验证方法被记录。

重要

“ 身份验证详细信息 ”选项卡最初可以显示不完整或不准确的数据,直到日志信息完全聚合。 已知示例包括:

- 最初记录登录事件时,未正确显示“已通过(根据令牌中的声明)”消息。

- 最初不会记录“主要身份验证”行。

以下详细信息显示在登录事件的 “身份验证详细信息 ”窗口中,该事件显示 MFA 请求是否满足或被拒绝:

如果 MFA 被满足,则此列提供关于其满足方式的更多信息。

- 在云中完成

- 已到期,因为在租户上配置了相关策略

- 系统提示注册

- 已通过(根据令牌中的声明)

- 已通过(根据外部提供程序提供的声明)

- 已通过(采用强身份验证)

- 已跳过,因为执行的流为 Windows 中转站登录流

- 已跳过,因为应用密码原因

- 已跳过,因为位置原因

- 已跳过,因为设备已注册

- 已跳过,因为系统已记住该设备

- 成功完成

如果 MFA 被拒绝,则此列将提供拒绝的原因。

- 身份验证正在进行中

- 重复身份验证尝试

- 输入不正确的代码太多次

- 身份验证无效

- 无效的移动应用验证码

- 配置错误

- 电话呼叫转到语音邮件

- 电话号码的格式无效

- 服务错误

- 无法访问用户的电话

- 无法将移动应用通知发送到设备

- 无法发送移动应用通知

- 用户拒绝了身份验证

- 用户未响应移动应用通知

- 用户未注册任何验证方法

- 用户输入了不正确的代码

- 用户输入了错误的 PIN

- 用户在未成功身份验证的情况下挂断了电话呼叫

- 用户被阻止

- 用户从未输入验证码

- 找不到用户

- 验证码已使用一次

针对已注册 MFA 用户的 PowerShell 报告

首先,请确保已安装 安装 Microsoft Graph PowerShell SDK 。

使用以下 PowerShell 标识已注册 MFA 的用户。 此命令集排除禁用的用户,因为这些帐户无法针对 Microsoft Entra ID 进行身份验证:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

通过运行以下 PowerShell 命令来标识未注册 MFA 的用户。 此命令集排除禁用的用户,因为这些帐户无法针对 Microsoft Entra ID 进行身份验证:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

标识已注册的用户和输出方法:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

其他 MFA 报告

NPS 扩展和 AD FS 适配器现已包含在云 MFA 活动的登录日志中,而不再包括在特定活动报告中。

由于本地组件返回的数据有限,来自本地 AD FS 适配器或 NPS 扩展的云 MFA 登录事件不会填充登录日志中的所有字段。 可以通过事件属性中的 resourceID adfs 或 radius 来标识这些事件。 它们包括:

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus (条件访问状态)

- authenticationContext

- isInteractive

- 令牌发行者名称

- riskDetail、riskLevelAggregated、riskLevelDuringSignIn、riskState、riskEventTypes、riskEventTypes_v2

- 认证协议

- incomingTokenType

运行最新版本的 NPS 扩展或使用 Microsoft Entra Connect Health 的组织将在事件中具有位置 IP 地址。

后续步骤

本文概述了登录活动报告。 有关此报表包含的内容的详细信息,请参阅 Microsoft Entra ID 中的登录活动报告。