教程:使用 Microsoft Entra ID 和 Silverfort 配置安全混合访问

Silverfort 使用无代理技术将本地资产和云中的资产连接到 Microsoft Entra ID。 此解决方案使组织能够在 Microsoft Entra ID 中的环境中应用标识保护、可见性和用户体验。 此解决方案支持对本地和云环境的身份验证活动进行基于风险的普遍监控和评估,并帮助预防威胁。

本教程介绍如何将本地 Silverfort 实现与 Microsoft Entra ID 集成。

了解详细信息:

Silverfort 将资产与 Microsoft Entra ID 相关联。 这些桥接资产在 Microsoft Entra ID 中显示为常规应用程序,可以通过条件访问、单一登录 (SSO)、多重身份验证、审核等手段进行保护。 使用 Silverfort 来连接资产,其中包括:

- 旧版和自主开发应用程序

- 远程桌面和安全外壳 (SSH)

- 命令行工具和其他管理员访问权限

- 文件共享和数据库

- 基础结构和工业系统

Silverfort 集成企业资产和第三方标识和访问管理 (IAM) 平台,其中包括 Active Directory 联合身份验证服务 (ADFS) 和 Microsoft Entra ID 中的远程身份验证拨入用户服务 (RADIUS)。 场景包括混合和多云环境。

按照本教程在 Microsoft Entra 租户中配置并测试 Silverfort Microsoft Entra ID 桥,以与 Silverfort 实现进行通信。 配置后,可以创建 Silverfort 的身份验证策略,以便将来自标识源的身份验证请求桥接到 Microsoft Entra ID,从而实现 SSO。 桥接应用程序后,可以在 Microsoft Entra ID 中对其进行管理。

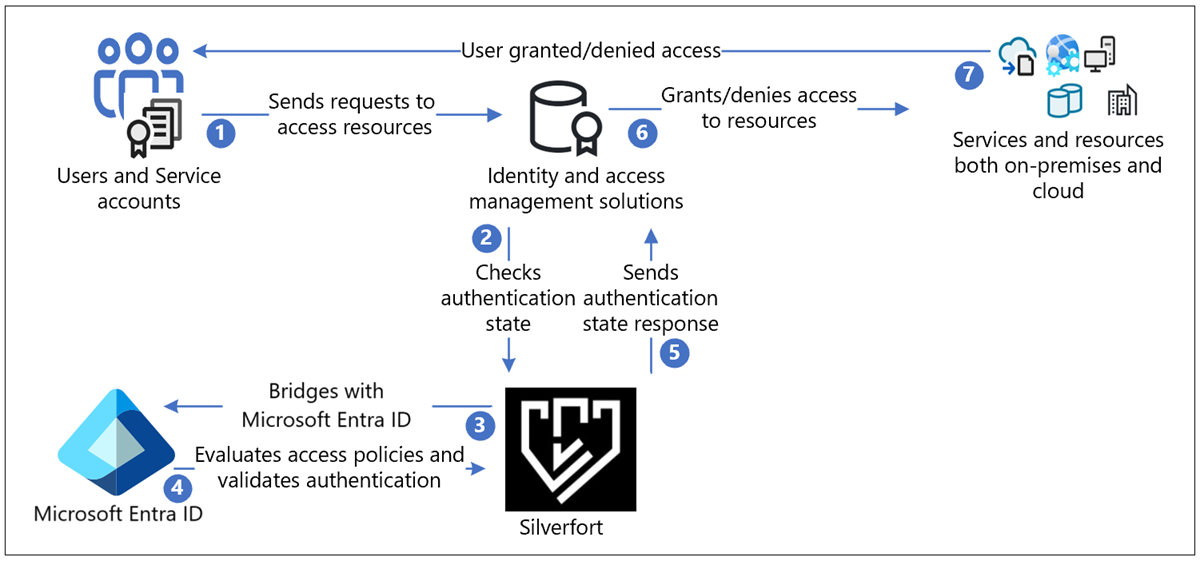

采用 Microsoft Entra 身份验证体系结构的 Silverfort

下图描绘了由 Silverfort 在混合环境中协调的身份验证体系结构。

用户流

- 用户通过 Kerberos、SAML、NTLM、OIDC 和 LDAP 等协议向原始标识提供者 (IdP) 发送身份验证请求

- 响应按原样路由到 Silverfort 以进行验证以检查身份验证状态

- Silverfort 提供可见性、发现以及桥接到 Microsoft Entra ID 的功能

- 如果应用程序被桥接,则身份验证决策将传递到 Microsoft Entra ID。 Microsoft Entra ID 评估条件访问策略并验证身份验证。

- 身份验证状态响应按原样从 Silverfort 发送给 IdP

- IdP 授予或拒绝对资源的访问权限

- 系统会通知用户是授予还是拒绝了访问权限

先决条件

若要执行本教程中的操作,你需要在租户或基础结构中部署 Silverfort。 若要在租户或基础结构中部署 Silverfort,请访问 silverfort.com Silverfort,在工作站上安装 Silverfort 桌面应用。

在 Microsoft Entra 租户中设置 Silverfort Microsoft Entra 适配器:

- 具有活动订阅的 Azure 帐户

- 你可以创建 Azure 免费帐户

- Azure 帐户中的下列角色之一:

- 云应用管理员

- 应用程序管理员

- 服务主体所有者

- Microsoft Entra 应用程序库中的 Silverfort Microsoft Entra 适配器应用程序已预先配置为支持 SSO。 从库中将 Silverfort Microsoft Entra 适配器作为企业应用程序添加到租户。

配置 Silverfort 并创建策略

在浏览器中,登录到 Silverfort 管理控制台。

在主菜单中,导航到“设置”,然后在“常规”部分中滚动到“Microsoft Entra ID 网桥连接器”。

确认你的租户 ID,然后选择“授权”。

选择“保存更改”。

在“请求的权限”对话框中,选择“接受”。

“已完成注册”消息将显示在一个新标签页中。关闭此标签页。

在“设置”页中,选择“保存更改”。

登录到你的 Microsoft Entra 帐户。 在左窗格中,选择“企业应用程序”。 Silverfort Microsoft Entra 适配器应用程序显示为已注册。

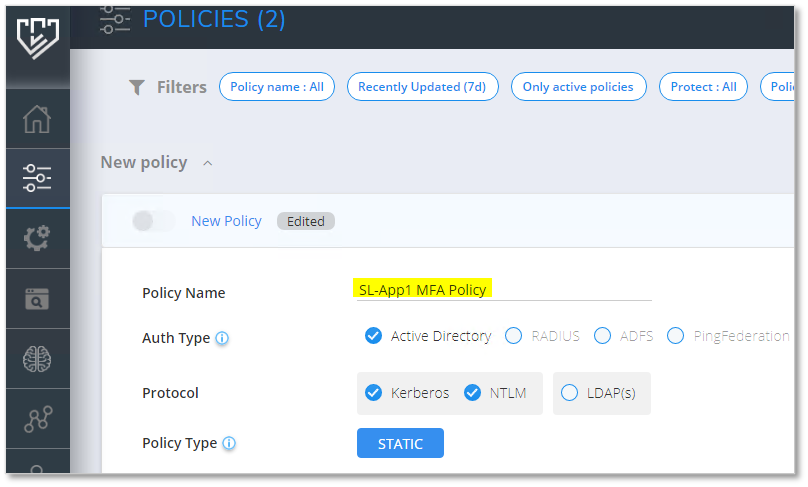

在 Silverfort 管理控制台中,导航到“策略”页,然后选择“创建策略”。 将显示“新建策略”对话框。

输入一个策略名称,这是将在 Azure 中创建的应用程序名称。 例如,如果要为该策略添加多个服务器或应用程序,请对其进行命名以反映该策略所涵盖的资源。 在此示例中,我们将为 SL-APP1 服务器创建一个策略。

选择“身份验证类型”和“协议”。

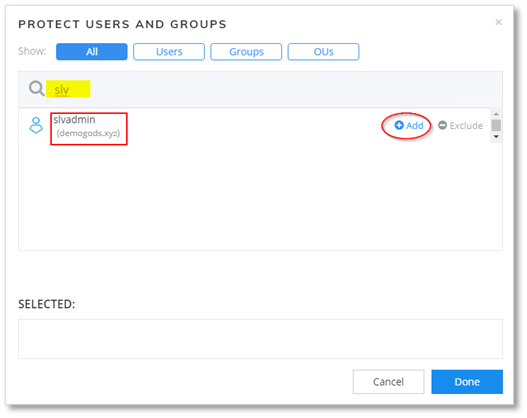

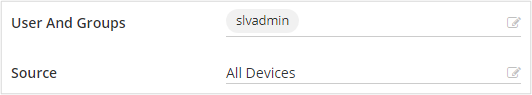

在“用户和组”字段中,选择“编辑”图标以配置受策略影响的用户。 这些用户的身份验证将桥接到 Microsoft Entra ID。

- 搜索并选择用户、组或组织单位 (OU)。

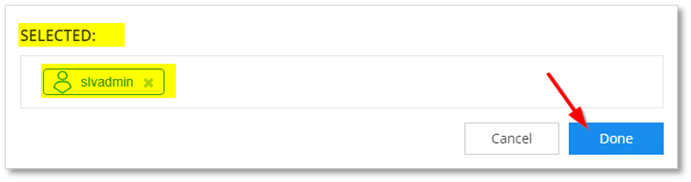

- 所选用户将显示在“选定”框中。

选择应用策略的“源”。 在此示例中,选择了“所有设备”。

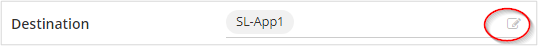

将“目标”设置为 SL-App1。 可选:你可以选择“编辑”按钮来更改或添加更多资源或资源组。

对于“操作”,请选择“Entra ID BRIDGE”。

选择“保存”。 系统将提示你启用策略。

在“Entra ID 网桥”部分,该策略将出现在“策略”页面中。

返回 Microsoft Entra 帐户,然后导航到“企业应用程序”。 新的 Silverfort 应用程序随即会显示。 你可以将此应用程序包含在条件访问策略中。

详细了解:教程:使用 Microsoft Entra 多重身份验证保护用户登录事件。