管理具有动态成员资格组规则的管理单元的用户或设备

可以手动添加或删除管理单元的用户或设备。 使用动态成员身份组,可以使用规则动态添加或删除管理单元的用户或设备。 本文介绍如何使用 Microsoft Entra 管理中心、PowerShell 或 Microsoft Graph API 并通过动态成员资格组规则创建管理单元。

注意

可以使用与动态成员资格组相同的属性创建管理单元的动态成员资格规则。 有关可用特定属性的详细信息以及如何使用这些属性的示例,请参阅管理 Microsoft Entra ID 中动态成员资格组的规则。

虽然手动分配成员的管理单元支持多种对象类型(如用户、组和设备),但目前无法使用动态成员资格组规则创建包含多个对象类型的管理单元。 例如,可以使用动态成员资格组规则为用户或设备创建管理单元,但不能同时创建两者。 当前不支持组内具有动态成员资格组规则的管理单元。

先决条件

- 每个管理单元管理员都具有 Microsoft Entra ID P1 或 P2 许可证

- 每个管理单元成员都有 Microsoft Entra ID P1 或 P2 许可证

- 特权角色管理员

- 使用 PowerShell 时安装的 Microsoft Graph PowerShell SDK

- 将 Graph 浏览器用于 Microsoft Graph API 时需要管理员同意

- 全球 Azure 云(不可用于专用云,例如 Azure 政府或由世纪互联运营的 Microsoft Azure)

注意

对于每一个作为一个或多个动态管理单元成员的唯一用户,管理单元的动态成员资格规则需要 Microsoft Entra ID P1 许可证。 无需将许可证分配给用户使其成为动态管理单元成员,但必须在 Microsoft Entra 组织中具有涵盖所有此类用户所需的最小许可证数。 例如:如果在组织的所有动态管理单元中总共拥有 1,000 个唯一用户,则需要至少具有 1,000 个 Microsoft Entra ID P1 版的许可证,才能满足许可证要求。 作为设备动态成员资格组管理单元成员的设备不需要许可证。

有关详细信息,请参阅使用 PowerShell 或 Graph 浏览器的先决条件。

为动态成员资格组添加规则

按照以下步骤为用户或设备创建具有动态成员资格组规则的管理单元。

Microsoft Entra 管理中心

提示

本文中的步骤可能因开始使用的门户而略有不同。

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

选择要向其中添加用户或设备的管理单元。

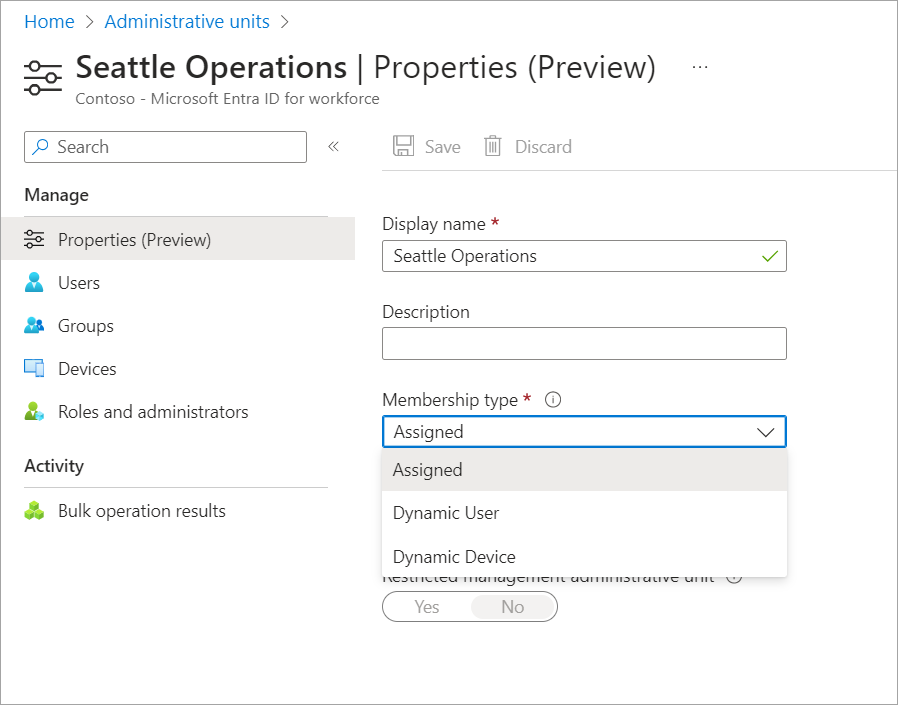

选择“属性”。

在“成员身份类型”列表中,选择“动态用户”或“动态设备”,具体取决于要添加的规则类型。

选择“添加动态查询”。

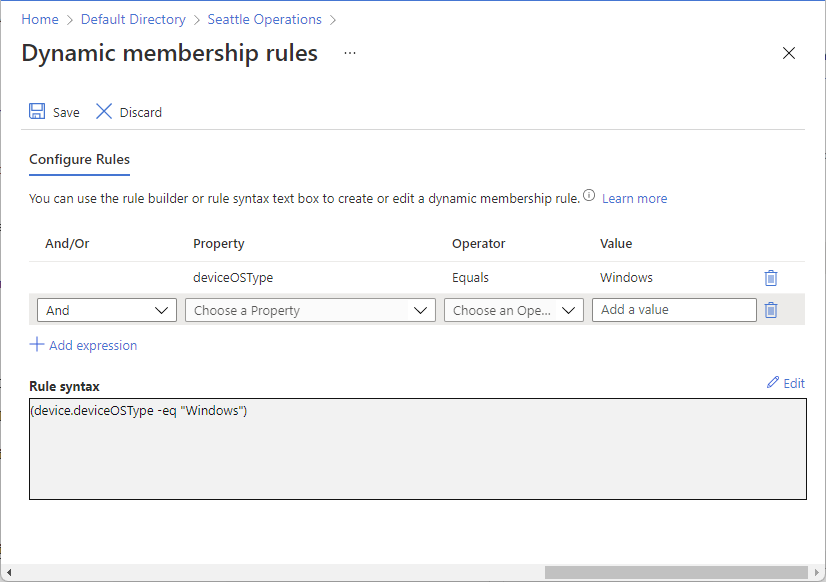

使用规则生成器指定动态成员资格组规则。 有关详细信息,请参阅 Azure 门户中的规则生成器。

完成后,选择“保存”以保存动态成员资格组规则。

在“属性”页上,选择“保存”以保存成员身份类型和查询。

将显示以下消息:

更改管理单元类型后,现有成员资格可能会根据所提供的动态成员资格组规则进行更改。

选择“是”,以继续操作。

有关如何编辑规则的步骤,请参阅下面的编辑动态成员资格组规则部分。

PowerShell

创建动态成员资格组规则。 有关详细信息,请参阅管理 Microsoft Entra ID 中的动态成员资格组规则。

使用 Connect-MgGraph 命令与具有已分配特权角色管理员角色的用户的 Microsoft Entra ID 连接。

Connect-MgGraph -Scopes "AdministrativeUnit.ReadWrite.All"使用 New-MgDirectoryAdministrativeUnit 命令和以下参数创建新的具有动态成员资格组规则的管理单元:

MembershipType:Dynamic或AssignedMembershipRule:上一步中创建的动态成员资格规则MembershipRuleProcessingState:On或Paused

# Create an administrative unit for users in the United States $params = @{ displayName = "Example Admin Unit" description = "Example Dynamic Membership Admin Unit" membershipType = "Dynamic" membershipRule = "(user.country -eq 'United States')" membershipRuleProcessingState = "On" } New-MgDirectoryAdministrativeUnit -BodyParameter $params

Microsoft Graph API

创建动态成员资格组规则。 有关详细信息,请参阅 Microsoft Entra ID 中的动态组成员身份规则。

使用创建 administrativeUnit API 创建新的具有动态成员资格组规则的管理单元。

下面显示了适用于 Windows 设备的动态成员资格组规则的示例。

请求

POST https://graph.microsoft.com/v1.0/directory/administrativeUnits正文

{ "displayName": "Windows Devices", "description": "All Contoso devices running Windows", "membershipType": "Dynamic", "membershipRule": "(deviceOSType -eq 'Windows')", "membershipRuleProcessingState": "On" }

编辑动态成员资格组规则

为动态成员资格组配置管理单元后,将禁用用于添加或移除管理单元成员的常用命令,因为动态成员资格组引擎保留添加或移除成员的唯一所有权。 若要对成员资格进行更改,可以编辑动态成员资格组规则。

Microsoft Entra 管理中心

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“角色和管理员”>“管理单元”。

选择具有要编辑的动态成员资格组规则的管理单元。

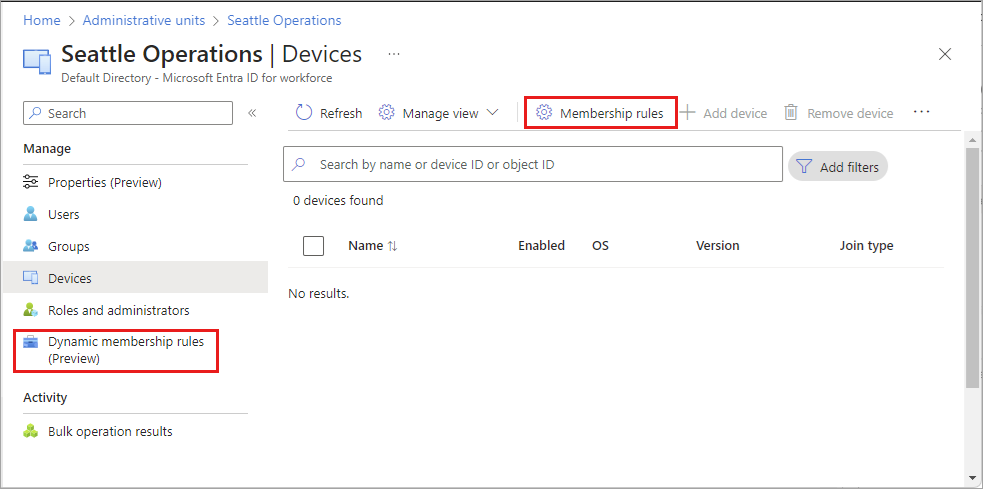

选择“成员资格规则”以使用规则生成器编辑动态成员资格组规则。

还可以通过在左侧导航中选择“动态成员资格规则”来打开规则生成器。

完成后,选择“保存”以保存动态成员资格组规则更改。

PowerShell

使用 Update-MgDirectoryAdministrativeUnit 命令编辑动态成员资格组规则。

# Set a new rules for dynamic membership groups for an administrative unit

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Example Admin Unit'"

$params = @{

membershipRule = "(user.country -eq 'Germany')"

}

Update-MgDirectoryAdministrativeUnit -AdministrativeUnitId $adminUnit.Id -BodyParameter $params

Microsoft Graph API

使用更新 administrativeUnit API 编辑动态成员资格组规则。

请求

PATCH https://graph.microsoft.com/v1.0/directory/administrativeUnits/{id}

正文

{

"membershipRule": "(user.country -eq "Germany")"

}

将动态管理单元更改为已分配

按照这些步骤将具有动态成员资格组规则的管理单元更改为手动分配成员的管理单元。

Microsoft Entra 管理中心

至少以特权角色管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识”>“角色和管理员”>“管理单元”。

选择要更改分配的管理单元。

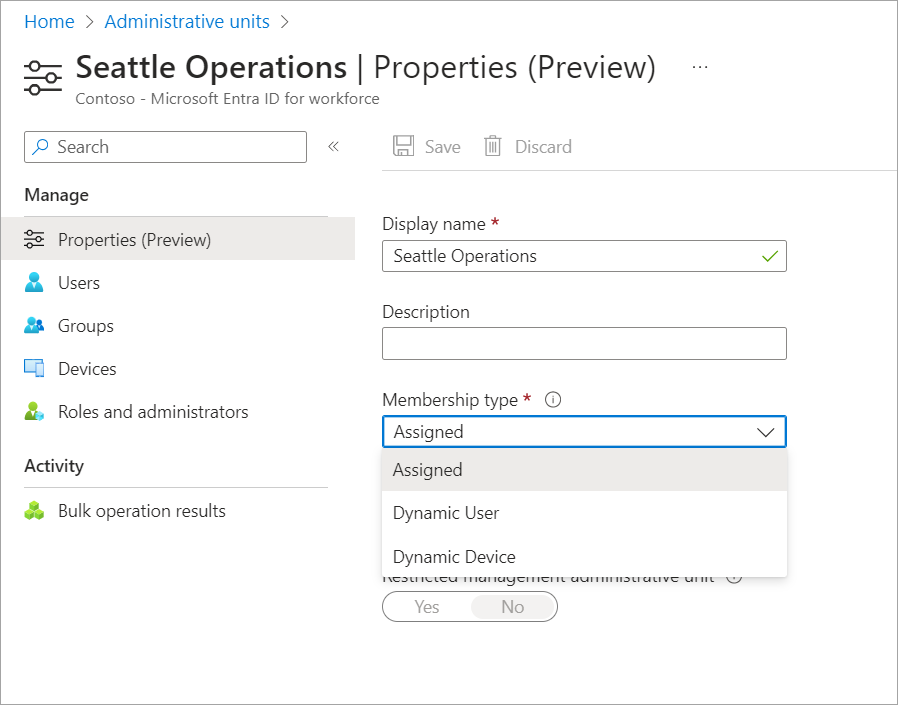

选择“属性”。

在“成员身份类型”列表中,选择“已分配”。

选择“保存”以保存成员身份类型。

将显示以下消息:

更改管理单元类型后,将不再处理动态规则。 当前管理单元成员将保留在管理单元中,并且管理单元将具有分配的成员身份。

选择“是”,以继续操作。

如果成员身份类型设置从动态更改为已分配,则当前成员将在管理单元中保持不变。 此外,还会启用将组添加到管理单元的功能。

PowerShell

使用 Update-MgDirectoryAdministrativeUnit 命令编辑动态成员资格组规则。

# Change an administrative unit to assigned

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Example Admin Unit'"

$params = @{

membershipRuleProcessingState = "Paused"

membershipType = "Assigned"

}

Update-MgDirectoryAdministrativeUnit -AdministrativeUnitId $adminUnit.Id -BodyParameter $params

Microsoft Graph API

使用更新 administrativeUnit API 更改成员身份类型设置。

请求

PATCH https://graph.microsoft.com/v1.0/directory/administrativeUnits/{id}

正文

{

"membershipType": "Assigned"

}