教程:配置 Veritas Enterprise Vault.cloud SSO-SCIM 以实现自动用户预配

本教程介绍为配置自动用户预配而在 Veritas Enterprise Vault.cloud SSO-SCIM 和 Microsoft Entra ID 中需要执行的步骤。 进行配置后,Microsoft Entra ID 会使用 Microsoft Entra 预配服务自动将用户预配到 Veritas Enterprise Vault.cloud SSO-SCIM 和自动取消预配。 有关此服务的功能、工作原理以及常见问题的重要详细信息,请参阅使用 Microsoft Entra ID 自动将用户预配到 SaaS 应用程序和取消预配。

支持的功能

- 在 Veritas Enterprise Vault.cloud SSO-SCIM 中创建用户。

- 在 Veritas Enterprise Vault.cloud SSO-SCIM 中删除不再需要访问权限的用户。

- 使用户属性在 Microsoft Entra ID 与 Veritas Enterprise Vault.cloud SSO-SCIM 之间保持同步。

- 单一登录到 Veritas Enterprise Vault.cloud SSO-SCIM(建议)。

先决条件

本教程中概述的方案假定你已具有以下先决条件:

- 一个 Microsoft Entra 租户

- 以下角色之一:应用程序管理员、云应用程序管理员或应用程序所有者。

- Veritas Enterprise Vault.cloud SSO-SCIM 的管理员帐户。

步骤 1:规划预配部署

步骤 2:配置 Veritas Enterprise Vault.cloud SSO-SCIM 以支持使用 Microsoft Entra ID 进行预配

联系 Veritas Enterprise Vault.cloud SSO-SCIM 支持人员,将 Veritas Enterprise Vault.cloud SSO-SCIM 配置为支持使用 Microsoft Entra ID 进行预配。

步骤 3:从 Microsoft Entra 应用程序库中添加 Veritas Enterprise Vault.cloud SSO-SCIM

从 Microsoft Entra 应用程序库添加 Veritas Enterprise Vault.cloud SSO-SCIM,以开始管理 Veritas Enterprise Vault.cloud SSO-SCIM 的预配。 如果之前已设置 Veritas Enterprise Vault.cloud SSO-SCIM 来进行 SSO,则可以使用同一应用程序。 但建议你在最初测试集成时创建一个单独的应用。 若要详细了解如何从库中添加应用,可以单击此处。

步骤 4:定义谁在预配范围中

借助 Microsoft Entra 预配服务,可根据对应用程序的分配和/或用户的属性来限定谁在预配范围内。 如果选择根据分配来限定要将谁预配到应用,可以使用以下步骤将用户分配到应用程序。 如果选择仅根据用户或组的属性来限定要对谁进行预配,可以使用此处所述的范围筛选器。

先小部分测试。 在向所有用户推出之前,请先在少量用户中进行测试。 如果预配范围设置为分配的用户,则可以先尝试将一两个用户分配到应用。 当预配范围设置为所有用户时,可以指定基于属性的范围筛选器。

如果你需要其他角色,可以更新应用程序清单以添加新角色。

步骤 5:配置 Veritas Enterprise Vault.cloud SSO-SCIM 的自动用户预配

本部分逐步介绍了如何配置 Microsoft Entra 预配服务,以根据 Microsoft Entra ID 中的用户和/或组分配在 TestApp 应用中创建、更新和禁用用户。

若要在 Microsoft Entra ID 中为 Veritas Enterprise Vault.cloud SSO-SCIM 配置自动用户预配,请执行以下操作:

至少以云应用程序管理员身份登录到 Microsoft Entra 管理中心。

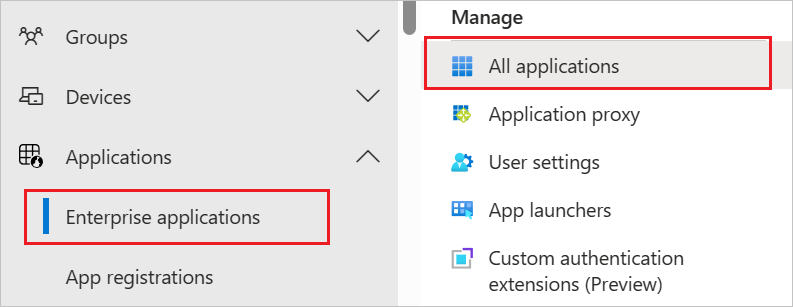

浏览到“标识”>“应用程序”>“企业应用程序”

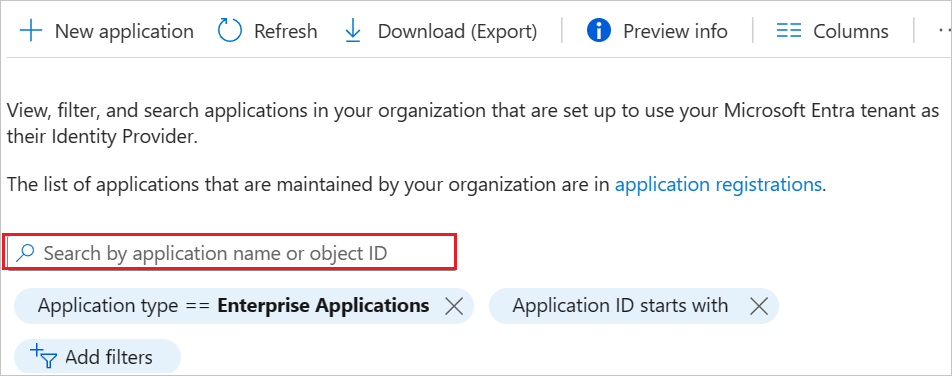

在应用程序列表中,选择“Veritas Enterprise Vault.cloud SSO-SCIM”。

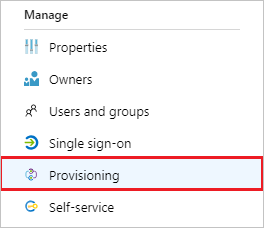

选择“预配”选项卡。

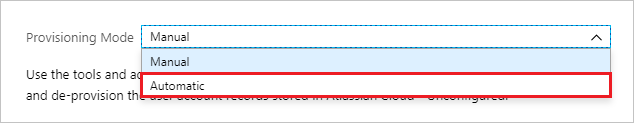

将“预配模式”设置为“自动”。

在“管理员凭据”部分下,输入 Veritas Enterprise Vault.cloud SSO-SCIM 租户 URL 和机密令牌。 单击“测试连接”,确保 Microsoft Entra ID 可以连接到 Veritas Enterprise Vault.cloud SSO-SCIM。 如果连接失败,请确保 Veritas Enterprise Vault.cloud SSO-SCIM 帐户具有管理员权限,然后重试。

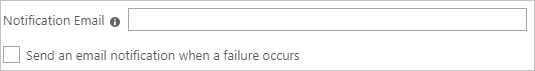

在“通知电子邮件”字段中,输入应接收预配错误通知的个人或组的电子邮件地址,并选中“发生故障时发送电子邮件通知”复选框 。

选择“保存”。

在“映射”部分下,选择“将 Microsoft Entra 用户同步到 Veritas Enterprise Vault.cloud SSO-SCIM”。

在“特性映射”部分,查看从 Microsoft Entra ID 同步到 Veritas Enterprise Vault.cloud SSO-SCIM 的用户特性。 选为“匹配”属性的特性用于匹配 Veritas Enterprise Vault.cloud SSO-SCIM 中的用户帐户以执行更新操作。 如果选择更改匹配目标特性,则需要确保 Veritas Enterprise Vault.cloud SSO-SCIM API 支持基于该特性筛选用户。 选择“保存”按钮以提交任何更改 。

Attribute 类型 支持筛选 Veritas Enterprise Vault.cloud SSO-SCIM 必需 userName 字符串 ✓ ✓ emails[type eq "work"].value 字符串 ✓ ✓ 活动 布尔 ✓ displayName 字符串 ✓ name.givenName 字符串 ✓ name.familyName 字符串 ✓ urn:ietf:params:scim:schemas:extension:veritas:2.0:User:emailAliases 字符串 ✓ 若要配置范围筛选器,请参阅范围筛选器教程中提供的以下说明。

若要为 Veritas Enterprise Vault.cloud SSO-SCIM 启用 Microsoft Entra 预配服务,请在“设置”部分中将“预配状态”更改为“启用”。

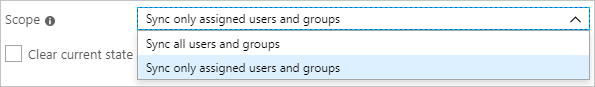

通过在“设置”部分的“范围”中选择所需的值,定义要预配到 Veritas Enterprise Vault.cloud SSO-SCIM 的用户。

在已准备好预配时,请单击“保存”。

此操作会对“设置”部分的“范围”中定义的所有用户启动初始同步周期 。 初始周期执行的时间比后续周期长,只要 Microsoft Entra 预配服务正在运行,后续周期大约每 40 分钟就会进行一次。

步骤 6:监视部署

配置预配后,请使用以下资源来监视部署: