使用 Fabric、计算引擎和 OneLake 保护数据

Fabric 提供了用于管理数据访问的多层安全模型。 可为整个工作区、单个项或通过每个 Fabric 引擎中的精细权限设置安全性。 OneLake 有自己的安全注意事项,本文档对此进行了简要介绍。

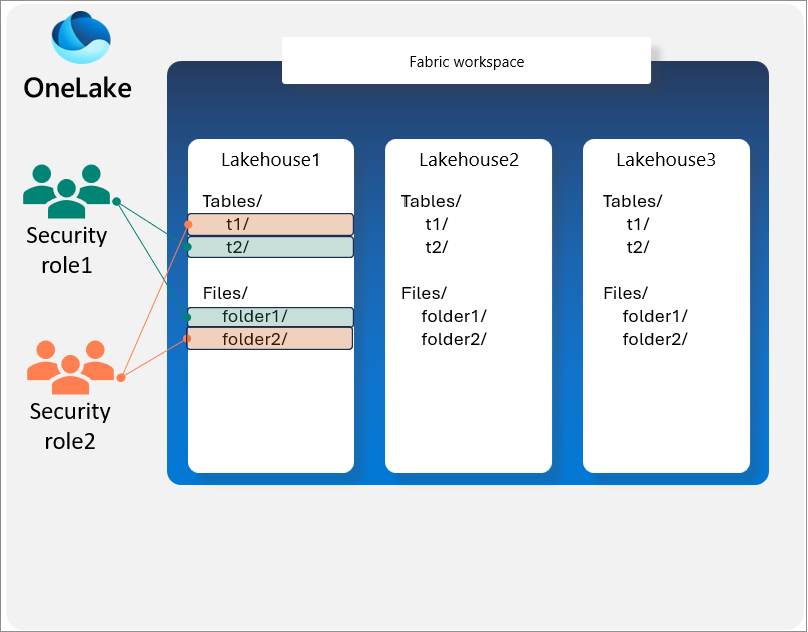

OneLake 数据访问角色(预览)

OneLake 数据访问角色(预览)允许用户在湖屋中创建自定义角色,并在访问 OneLake 时仅向指定文件夹授予读取权限。 对于每个 OneLake 角色,用户可以分配用户、安全组或根据工作区角色授予自动分配。

了解有关 OneLake 数据访问控制模型和数据访问入门的更多信息。

快捷方式安全性

Microsoft Fabric 中的快捷方式可简化数据管理。 OneLake 文件夹安全性适用于 OneLake 快捷方式,该快捷方式基于存储数据的湖屋中定义的角色。

有关快捷方式安全注意事项的更多信息,请参阅 OneLake 访问控制模型。 有关快捷方式的更多信息,请参阅此处。

身份验证

OneLake 使用 Microsoft Entra ID 进行身份验证;可以使用它向用户标识和服务主体授予权限。 OneLake 会自动从使用 Microsoft Entra 身份验证的工具中提取用户标识,并将其映射到在 Fabric 门户中设置的权限。

注意

若要在 Fabric 租户中使用服务主体,租户管理员必须为整个租户或特定安全组启用服务主体名称 (SPN)。 在租户管理门户的开发人员设置中,了解有关启用服务主体的更多信息

静态数据

默认情况下,使用 Microsoft 管理的密钥对 OneLake 中存储的数据进行静态加密。 Microsoft 管理的密钥会适当轮换。 OneLake 中的数据经过透明加密和解密,且符合 FIPS 140-2 标准。

目前不支持使用客户管理的密钥进行静态加密。 你可以在 Microsoft Fabric 意见中提交有关此功能的请求。

传输中的数据

在公共 Internet 之间传输的数据始终使用至少 TLS 1.2 加密 Microsoft 服务。 条件允许时,Fabric 尽可能协商到 TLS 1.3。 Microsoft 服务之间的流量始终通过 Microsoft 全球网络路由。

入站 OneLake 通信还会强制实施 TLS 1.2,并尽可能协商到 TLS 1.3。 当不支持较新协议时,发送到客户所有的基础结构的出站 Fabric 通信首选安全协议,但可能回退使用更旧的不安全的协议(包括 TLS 1.0)。

专用链接

Fabric 目前不支持通过非 Fabric 产品和 Apache Spark 访问 OneLake 数据的专用链接。

允许在 Fabric 外部运行的应用通过 OneLake 访问数据

OneLake 允许限制从 Fabric 环境外部运行的应用程序访问数据。 管理员可以在租户管理门户的 OneLake 部分找到相应设置。 如果将此开关切换为“开”,则用户可以通过所有源访问数据。 如果将此开关切换为“关”,则用户无法通过 Fabric 环境外部运行的应用程序访问数据。 例如,用户可以通过使用 Azure Data Lake Storage (ADLS) API 的应用程序或 OneLake 文件资源管理器访问数据。