设置 Microsoft Intune 的证书连接器以支持 DigiCert PKI 平台

可以使用适用于Microsoft Intune的证书连接器将公钥加密标准 (PKCS) 证书从 DigiCert PKI 平台颁发给Intune管理的设备。 证书连接器仅适用于 DigiCert 证书颁发机构 (CA),或同时适用于 DigiCert CA 和 Microsoft CA。

提示

DigiCert 已获取 Symantec 的网站安全和相关的 PKI 解决方案业务。 有关此更改的详细信息,请参阅 Symantec 技术支持一文。

如果已使用 Microsoft Intune 证书连接器通过 PKCS 或简单证书注册协议 (SCEP) 从 Microsoft CA 颁发证书,则可以使用相同的连接器从 DigiCert CA 配置和颁发 PKCS 证书。 完成配置以支持 DigiCert CA 后,证书连接器可以颁发以下证书:

- 来自 Microsoft CA 的 PKCS 证书

- 来自 DigiCert CA 的 PKCS 证书

- 来自 Microsoft CA 的 Endpoint Protection 证书

如果未安装连接器,但计划将其用于 Microsoft CA 和 DigiCert CA,请先完成 Microsoft CA 的连接器配置。 然后,返回到本文,将其配置为同时支持 DigiCert。 有关证书配置文件和连接器的详细信息,请参阅在 Microsoft Intune 中为设备配置证书配置文件。

若要仅将连接器与 DigiCert CA 配合使用,请按照本文中的说明安装并配置连接器。

先决条件

以下是支持使用 DigiCert CA 的要求:

DigiCert CA 中的有效订阅 - 需要该订阅才能从 DigiCert CA 获取注册机构 (RA) 证书。

适用于Microsoft Intune的证书连接器 - 本文稍后提供了安装和配置证书连接器的说明。 为了帮助你提前规划连接器先决条件,请参阅以下文章:

安装 DigiCert RA 证书

将以下代码片段保存到名为 certreq.ini 的文件,并根据需要进行更新(例如:CN 格式的使用者名称)。

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------打开提升的命令提示符并使用以下命令生成证书签名请求 (CSR):

Certreq.exe -new certreq.ini request.csr在记事本中打开 request.csr 文件,并复制以下格式的 CSR 内容:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----登录到 DigiCert CA,并浏览到任务中的“获取 RA 证书”。

a. 从步骤 3 开始在文本框中提供 CSR 内容。

b. 提供证书的友好名称。

c. 选择 继续。

d. 使用提供的链接将 RA 证书下载到本地计算机。

将 RA 证书导入到 Windows 证书存储中:

a. 打开 MMC 控制台。

b. 选择“文件”>“添加或删除管理单元”>“证书”>“添加”。

c. 选择“计算机帐户”>“下一步”。

d. 选择“本地计算机”>“完成”。

e. 在“添加或删除管理单元”窗口中选择“确定”。 展开“证书(本地计算机)”>“个人”>“证书”。

f. 右键单击“证书”节点,然后选择“所有任务”>“导入”。

g. 选择从 DigiCert CA 下载 RA 证书的位置,然后选择“下一步”。

h. 选择“个人证书存储”>“下一步”。

i. 选择“完成”以将 RA 证书及其私钥导入本地计算机个人存储。

导出和导入私钥证书:

a. 展开“证书(本地计算机)”>“个人”>“证书”。

b. 选择在上一步中已导入的证书。

c. 右键单击证书并选择“所有任务”>“导出”。

d. 选择“下一步”,然后输入密码。

e. 选择要导出到的位置,然后选择“完成”。

f. 使用步骤 5 中的过程,将私钥证书导入本地计算机个人存储中。

g. 记录 RA 证书指纹副本(不含任何空格)。 例如:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"稍后,安装连接器后,将使用此值更新用于Microsoft Intune的证书连接器的三个 .config 文件。

注意

若要获取从 DigiCert CA 获取 RA 证书的帮助,请联系 DigiCert 客户支持部门。

配置证书连接器以支持 DigiCert

使用 安装适用于 Microsoft Intune 的连接器 的信息首先下载,然后再安装并配置 Microsoft Intune 的证书连接器:

- 在执行连接器安装过程的安装步骤 2 期间,选择“PKCS”的选项和可选的“证书吊销”选项。

- 完成连接器安装和配置过程后,返回到此过程以继续操作。

通过修改连接器的三个 .config 文件,然后重启其相关服务来将连接器配置为支持 DigiCert:

在安装了连接器的服务器上,转到“%ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc”。 (默认情况下,适用于 Microsoft Intune 的证书连接器将安装到 %ProgramFiles%\Microsoft Intune\PFXCertificateConnector。)

使用文本编辑器(如 Notepad.exe)更新以下三个文件中的 RACertThumbprint 键值。 将 文件中的值替换为在上一部分中的过程的步骤 6.g. 期间复制的值:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

例如,在每个文件中找到类似于

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>的条目,并将EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5替换为新的 RA 证书指纹 值。运行 services.msc 并停止,然后重启以下三个服务:

- 用于 Microsoft Intune 的 PFX 吊销证书连接器 (PkiRevokeConnectorSvc)

- 用于 Microsoft Intune 的 PFX 创建证书连接器 (PkiCreateConnectorSvc)

- 用于 Microsoft Intune 的 PFX 创建旧式连接器 (PfxCreateLegacyConnectorSvc)

创建受信任的证书配置文件

为Intune托管设备部署的 PKCS 证书必须与受信任的根证书链接。 若要建立此链,请使用 DigiCert CA 颁发的根证书创建 Intune 信任的证书配置文件,并将受信任的证书配置文件和 PKCS 证书配置文件都部署到同一组中。

从 DigiCert CA 中获取受信任的根证书:

a. 登录到 DigiCert CA 管理门户。

b. 从“任务”中选择“管理 CA”。

c. 从列表中选择相应的 CA。

d. 选择“下载根证书”来下载受信任的根证书。

在 Microsoft Intune 管理中心中创建受信任的证书配置文件。 有关详细指南,请参阅创建受信任的证书配置文件。 请确保将此配置文件分配给将接收证书的设备。 若要向组分配此配置文件,请参阅分配设备配置文件。

创建配置文件后,该配置文件将出现在“设备配置 - 配置文件”窗格中的配置文件列表中,其中配置文件类型为“受信任的证书”。

获取证书配置文件 OID

证书配置文件 OID 与 DigiCert CA 中的证书配置文件模板相关联。 若要在 Intune 中创建 PKCS 证书配置文件,则证书模板名称必须采用证书配置文件 OID 的形式,该 OID 与 DigiCert CA 中的证书模板相关联。

登录到 DigiCert CA 管理门户。

选择“管理证书配置文件”。

选择要使用的证书配置文件。

复制证书配置文件 OID。 这类似于以下示例:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

注意

如果需要帮助来获取证书配置文件 OID,请联系 DigiCert 客户支持部门。

创建 PKCS 证书配置文件

选择 “设备>管理设备>”“配置>创建”。

输入以下属性:

- 平台:选择设备平台。

- 配置文件:选择“PKCS 证书”。 或者,选择“模板”>“PKCS 证书”。

选择“创建”。

在“基本信息”中,输入以下属性:

- 名称:输入配置文件的描述性名称。 为配置文件命名,以便稍后可以轻松地识别它们。

- 说明:输入配置文件的说明。 此设置是可选的,但建议进行。

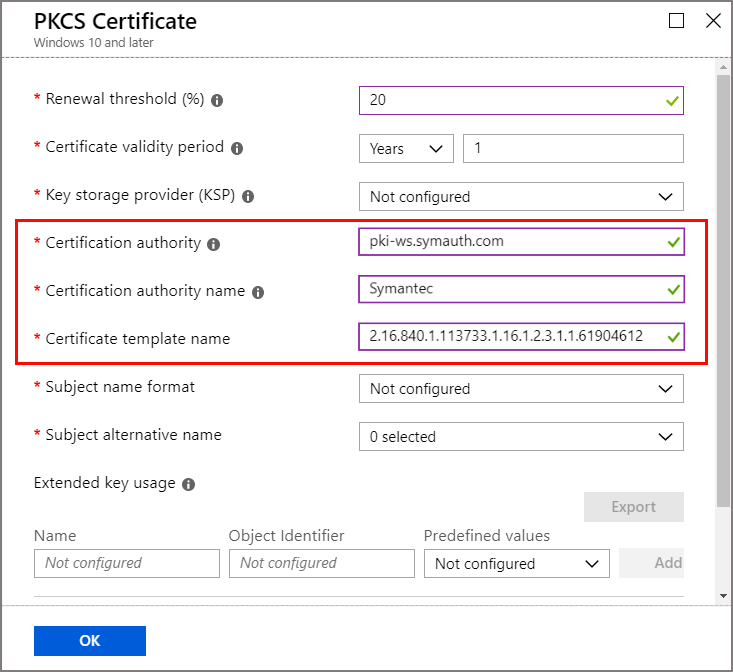

在“配置设置”中,使用下表中的值配置参数。 需要这些值才能通过适用于 Microsoft Intune 的证书连接器从 DigiCert CA 颁发 PKCS 证书。

PKCS 证书参数 值 说明 证书颁发机构 pki-ws.symauth.com 此值必须是不带结尾斜杠的 DigiCert CA 基本服务 FQDN。 如果不确定这是否为 DigiCert CA 订阅的正确基本服务 FQDN,请联系 DigiCert 客户支持部门。

如果从 Symantec 更改为 DigiCert,则此 URL 保持不变。

如果此 FQDN 不正确,则证书连接器不会从 DigiCert CA 颁发 PKCS 证书。证书颁发机构名称 Symantec 此值必须是字符串 Symantec。

如果此值有任何更改,则证书连接器不会从 DigiCert CA 颁发 PKCS 证书。证书模板名称 来自 DigiCert CA 的证书配置文件 OID。 例如:2.16.840.1.113733.1.16.1.2.3.1.1.61904612 该值必须是上一节从 DigiCert CA 证书配置文件模板中获取的证书配置文件 OID。

如果证书连接器在 DigiCert CA 中找不到与此证书配置文件 OID 关联的证书模板,则不会从 DigiCert CA 颁发 PKCS 证书。

注意

Windows 平台的 PKCS 证书配置文件不需要与受信任的证书配置文件相关联。 但是非 Windows 平台配置文件(如 Android)则必须关联。

完成配置文件的配置以满足你的业务需求,然后选择“创建”以保存配置文件。

在新配置文件的“ 概述 ”页上,选择“ 分配 ”,并配置相应的组来接收此配置文件。 至少一个用户或设备必须成为已分配组的一部分。

完成前面的步骤之后,Microsoft Intune 的证书连接器将从 DigiCert CA 向所分配组中的 Intune 管理设备颁发 PKCS 证书。 Intune管理的设备上的当前用户证书存储的个人存储中提供了这些证书。

PKCS 证书配置文件支持的属性

| 属性 | Intune 支持的格式 | DigiCert 云 CA 支持的格式 | result |

|---|---|---|---|

| 使用者名称 | Intune 仅支持以下三种格式的使用者名称: 1. 公用名 2. 包含电子邮件地址的公用名 3. 作为电子邮件地址的公用名 例如: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

DigiCert CA 支持更多属性。 如果要选择更多属性,则必须在 DigiCert 证书配置文件模板中使用固定值来定义它们。 | 我们使用公用名或来自 PKCS 证书请求的电子邮件。 Intune 证书配置文件和 DigiCert 证书配置文件模板之间的任何属性选择不匹配都会导致无法从 DigiCert CA 颁发证书。 |

| SAN | Intune 仅支持以下 SAN 字段值: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName(编码值) |

DigiCert 云 CA 也支持这些参数。 如果要选择更多属性,则必须在 DigiCert 证书配置文件模板中使用固定值来定义它们。 AltNameTypeEmail:如果在 SAN 中找不到此类型,则证书连接器将使用 AltNameTypeUpn 中的值。 如果在 SAN 中也未找到 AltNameTypeUpn,则证书连接器将使用“使用者名称”中的值(如果它采用了电子邮件格式)。 如果仍未找到该类型,则证书连接器将无法颁发证书。 例如: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn:如果在 SAN 中找不到此类型,则证书连接器将使用 AltNameTypeEmail 中的值。 如果在 SAN 中也未找到 AltNameTypeEmail,则证书连接器将使用“使用者名称”的值(如果它采用电子邮件格式)。 如果仍未找到该类型,则证书连接器将无法颁发证书。 例如: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName:如果在 SAN 中找不到此类型,则证书连接器将无法颁发证书。 例如: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c 对于此字段,DigiCert CA 仅支持编码格式的值(十六进制值)。 对于此字段中的任何值,证书连接器在提交证书请求之前会将其转换为 base64 编码。 Microsoft Intune 的证书连接器不会验证此值是否已编码。 |

无 |

疑难解答

Microsoft Intune 证书连接器的日志可用作安装连接器的服务器上的事件日志。 这些日志提供有关连接器操作的详细信息,并可用于识别有关证书连接器和操作的问题。 要了解详细信息,请参阅 日志记录。

相关内容

使用本文中的信息以及什么是 Microsoft Intune 设备配置文件?中的信息来管理组织的设备及设备上的证书。