适用于 Microsoft Intune 的 Microsoft Cloud PKI 概述

适用于:

- Windows

- Android

- iOS

- macOS

使用 Microsoft Cloud PKI 为 Intune 托管的设备颁发证书。 Microsoft Cloud PKI 是一项基于云的服务,可简化和自动执行 Intune 托管设备的证书生命周期管理。 它为组织提供专用公钥基础结构 (PKI) ,而无需任何本地服务器、连接器或硬件。 它处理所有 Intune 支持的平台的证书颁发、续订和吊销。

本文概述了 Microsoft Cloud PKI for Intune、其工作原理及其体系结构。

什么是 PKI?

PKI 是一个系统,它使用数字证书在设备和服务之间对数据进行身份验证和加密。 PKI 证书对于保护各种方案(例如 VPN、Wi-Fi、电子邮件、Web 和设备标识)至关重要。 但是,管理 PKI 证书可能具有挑战性、成本高昂且很复杂,尤其是对于拥有大量设备和用户的组织。 可以使用 Microsoft Cloud PKI 来提高设备和用户的安全性和工作效率,并加速向完全托管的云 PKI 服务进行数字化转型。 此外,可以利用 中的云 PKI 服务减少 Active Directory 证书服务 (ADCS) 或专用本地证书颁发机构的工作负荷。

在 Microsoft Intune 管理中心管理云 PKI

Microsoft云 PKI 对象是在 Microsoft Intune 管理中心中创建和管理的。 从那里,你可以:

- 为组织设置和使用 Microsoft Cloud PKI。

- 在租户中启用云 PKI。

- 创建证书配置文件并将其分配给设备。

- 监视颁发的证书。

创建云 PKI 颁发 CA 后,可以在几分钟内开始颁发证书。

受支持的设备平台

可以将 Microsoft Cloud PKI 服务用于以下平台:

- Android

- iOS/iPadOS

- macOS

- Windows

设备必须在 Intune 中注册,并且平台必须支持 Intune 设备配置 SCEP 证书配置文件。

功能概述

下表列出了 Microsoft Cloud PKI 和 Microsoft Intune 支持的功能和方案。

| 功能 | 概述 |

|---|---|

| 在 Intune 租户中创建多个 CA | 在云中创建具有根 CA 和颁发 CA 的两层 PKI 层次结构。 |

| 自带 CA (BYOCA) | 通过 Active Directory 证书服务或非Microsoft证书服务将 Intune 颁发 CA 定位到专用 CA。 如果已有 PKI 基础结构,则可以维护相同的根 CA,并创建链接到外部根的颁发 CA。 此选项包括对外部专用 CA N+ 层层次结构的支持。 |

| 签名和加密算法 | Intune 支持 RSA、密钥大小 2048、3072 和 4096。 |

| 哈希算法 | Intune 支持 SHA-256、SHA-384 和 SHA-512。 |

| HSM 密钥 (签名和加密) | 密钥是使用 Azure 托管硬件安全模块 (Azure 托管 HSM) 预配的 。 使用许可的 Intune Suite 或云 PKI 独立加载项创建的 CA 会自动使用 HSM 签名和加密密钥。 Azure HSM 不需要 Azure 订阅。 |

| (签名和加密) 的软件密钥 | 在 Intune Suite 或 Cloud PKI 独立加载项试用期间创建的 CA 使用软件支持的签名和加密密钥。System.Security.Cryptography.RSA |

| 证书注册机构 | 为每个云 PKI 颁发 CA 提供支持简单证书注册协议的云证书颁发机构 (SCEP) 。 |

| 证书吊销列表 (CRL) 分发点 | Intune 托管每个 CA 的 CRL 分发点 (CDP) 。 CRL 有效期为 7 天。 每 3.5 天发布和刷新一次。 每次吊销证书都会更新 CRL。 |

| 机构信息访问 (AIA) 终结点 | Intune 托管每个颁发 CA 的 AIA 终结点。 信赖方可以使用 AIA 终结点来检索父证书。 |

| 用户和设备的最终实体证书颁发 | 也称为 叶证书 颁发。 支持 SCEP (PKCS#7) 协议和认证格式,以及支持 SCEP 配置文件的 Intune-MDM 注册设备。 |

| 证书生命周期管理 | 颁发、续订和撤销最终实体证书。 |

| 报告仪表板 | 在 Intune 管理中心的专用仪表板中监视活动证书、证书过期证书和已吊销证书。 查看已颁发的叶证书和其他证书的报告,以及吊销叶证书。 报告每 24 小时更新一次。 |

| 审核 | 审核 Intune 管理中心中的创建、撤销和搜索操作等管理员活动。 |

| 基于角色的访问控制 (RBAC) 权限 | 创建具有 Microsoft Cloud PKI 权限的自定义角色。 使用可用权限可以读取 CA、禁用和重新启用 CA、撤销颁发的叶证书以及创建证书颁发机构。 |

| 作用域标记 | 将范围标记添加到在管理中心中创建的任何 CA。 可以添加、删除和编辑范围标记。 |

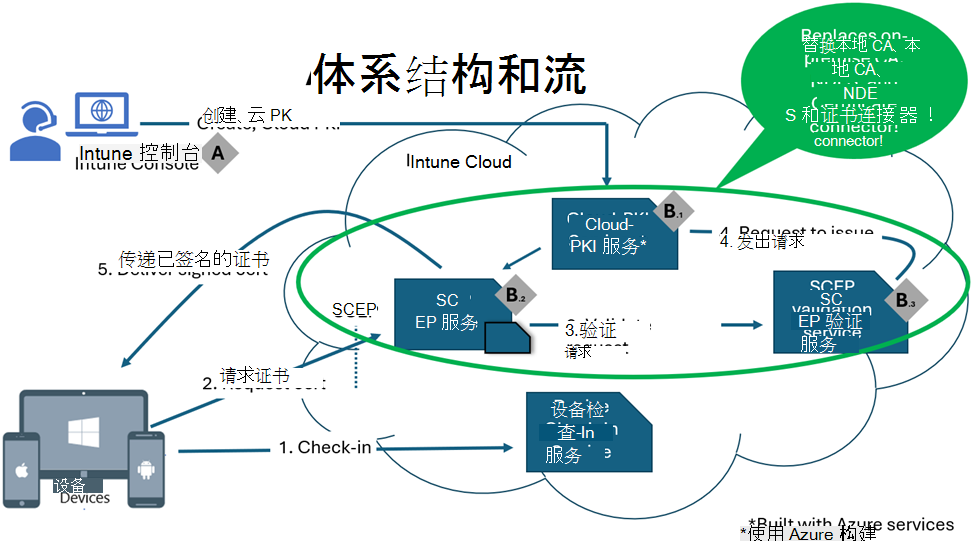

体系结构

Microsoft云 PKI 由多个关键组件组成,协同工作以简化公钥基础结构的复杂性和管理:用于创建和托管证书颁发机构的云 PKI 服务,结合证书注册机构自动为来自 Intune 注册设备的传入证书请求提供服务。 注册机构支持简单证书注册协议 (SCEP) 。

组件:

A - Microsoft Intune

B - Microsoft云 PKI 服务

- B.1 - Microsoft云 PKI 服务

- B.2 - Microsoft云 PKI SCEP 服务

- B.3 - Microsoft云 PKI SCEP 验证服务

证书 注册机构 由关系图中的 B.2 和 B.3 组成。

这些组件取代了对本地证书颁发机构、NDES 和 Intune 证书连接器的需求。

操作:

在设备签入 Intune 服务之前,有权管理 Microsoft Cloud PKI 服务的 Intune 管理员或 Intune 角色必须:

- 在 Microsoft Intune 中为根 CA 和颁发 CA 创建所需的云 PKI 证书颁发机构。

- 为根 CA 和颁发 CA 创建并分配所需的信任证书配置文件。 此流未显示在关系图中。

- 创建并分配所需的特定于平台的 SCEP 证书配置文件。 此流未显示在关系图中。

注意

云 PKI 颁发证书颁发机构需要为 Intune 托管设备颁发证书。 云 PKI 提供充当证书注册机构的 SCEP 服务。 该服务使用 SCEP 配置文件代表 Intune 托管的设备从颁发 CA 请求证书。

- 设备使用 Intune 服务签入并接收受信任的证书和 SCEP 配置文件。

- 根据 SCEP 配置文件,设备 (CSR) 创建证书签名请求。 私钥是在设备上创建的,永远不会离开设备。 CSR 和 SCEP 质询发送到云中的 SCEP 服务, (SCEP 配置文件) 中的 SCEP URI 属性。 SCEP 质询使用 Intune SCEP RA 密钥进行加密和签名。

- SCEP 验证服务针对 SCEP 质询验证 CSR, (图表) 中显示为 B.3 。 验证可确保请求来自已注册和托管的设备。 它还可确保挑战未采样,并且与 SCEP 配置文件中的预期值匹配。 如果其中任何检查失败,证书请求将被拒绝。

- 验证 CSR 后,SCEP 验证服务(也称为 注册机构)请求发证 CA 对 CSR () 图中显示为 B.1 的 CSR 签名。

- 签名的证书将传递到已注册 Intune MDM 的设备。

注意

SCEP 质询使用 Intune SCEP 注册机构密钥进行加密和签名。

许可要求

Microsoft云 PKI 需要以下许可证之一:

- Microsoft Intune Suite 许可证

- Microsoft云 PKI 独立 Intune 加载项许可证

有关许可选项的详细信息,请参阅 Microsoft Intune 许可。

基于角色的访问控制

以下权限可用于分配给自定义 Intune 角色。 这些权限使用户能够在管理中心查看和管理 CA。

- 读取 CA:分配此权限的任何用户都可以读取 CA 的属性。

- 创建证书颁发机构:分配此权限的任何用户都可以创建根 CA 或颁发 CA。

- 撤销颁发的叶证书:分配此权限的任何用户都能够手动吊销由颁发 CA 颁发的证书。 此权限还需要 读取 CA 权限。

可以将范围标记分配给根 CA 和颁发 CA。 有关如何创建自定义角色和范围标记的详细信息,请参阅 使用 Microsoft Intune 进行基于角色的访问控制。

尝试Microsoft云 PKI

可以在试用期间在 Intune 管理中心试用 Microsoft Cloud PKI 功能。 可用试用版包括:

在试用期间,最多可以在租户中创建六个 CA。 在试用期间创建的云 PKI CA 使用软件支持的密钥,并使用 System.Security.Cryptography.RSA 生成和签名密钥。 购买云 PKI 许可证后,可以继续使用 CA。 但是,密钥仍由软件支持,无法转换为 HSM 支持的密钥。 Microsoft Intune 服务托管 CA 密钥。 Azure HSM 功能不需要 Azure 订阅。

CA 配置示例

两层云 PKI 根 & 颁发 CA,自带 CA 可以在 Intune 中共存。 可以使用以下配置(作为示例提供)在 Microsoft Cloud PKI 中创建 CA:

- 具有五个颁发 CA 的一个根 CA

- 三个根 CA,每个 CA 一个颁发 CA

- 两个根 CA,各有一个颁发 CA,两个自带 CA

- 六个自带 CA

已知问题和限制

有关最新更改和新增功能,请参阅 Microsoft Intune 中的新增功能。

- 一个 Intune 租户中最多可以创建六个 CA。

- 许可的云 PKI - 可以使用 Azure mHSM 密钥创建总共 6 个 CA。

- 试用云 PKI - 在 Intune Suite 或云 PKI 独立加载项试用期间,总共可以创建 6 个 CA。

- 以下 CA 类型计入 CA 容量:

- 云 PKI 根 CA

- 云 PKI 颁发 CA

- BYOCA 发行 CA

- 管理中心无法从 Intune 租户中删除或禁用 CA。 我们正在积极提供这些操作。 在可用之前,我们建议发出 Intune 支持请求以删除 CA。

- 在管理中心,选择“查看颁发 CA 的所有证书 ”时,Intune 仅显示前 1000 个颁发的证书。 我们正在积极努力解决此限制。 作为解决方法,请转到 “设备>监视器”。 然后选择“ 证书 ”查看所有颁发的证书。