移动威胁防御与 Intune 集成

注意

本文介绍第三方移动威胁防御供应商,如需详细了解 Microsoft Defender for Endpoint,请参阅 Microsoft Defender for Endpoint。

Intune 可以集成来自移动威胁防御 (MTD) 供应商的数据,作为设备符合性策略和设备条件访问规则的信息源。 使用此信息,可通过阻止存在风险的移动设备的访问,来帮助保护 Exchange 和 SharePoint 等公司资源。

Intune 可以使用 Intune 应用保护策略将此相同的数据用作未注册设备的源。 因此,管理员可以使用此信息帮助保护受 Microsoft Intune 保护的应用中的公司数据,并发出阻止或选择性擦除。

政府云支持

以下主权云中提供了适用于 Android 和 iOS/iPadOS 设备的移动威胁防御 (MTD) 连接器,前提是 MTD 合作伙伴也支持这些环境。 登录到租户后,你将能够查看该特定环境中的可用连接器:

- 美国政府社区云 (GCC) 高

- 世纪互联

详细了解Intune和政府云:

保护公司资源

集成来自 MTD 供应商的信息可帮助保护公司资源免受对移动平台造成影响的风险威胁。

通常,公司会积极保护电脑免受漏洞影响和恶意攻击,但通常不会监视和保护移动设备。 移动平台内置有保护(如应用隔离和审查使用者应用商店),同时这些平台仍易受到复杂攻击。 越来越多的员工将设备用于工作并访问敏感信息,因此 MTD 供应商提供的信息可帮助保护设备和资源免受日益复杂的攻击。

Intune 移动威胁防御连接器

Intune 使用移动威胁防御连接器在 Intune 和所选的 MTD 供应商之间创建通信通道。 Intune MTD 合作伙伴为移动设备提供直观且易于部署的应用程序。 这些应用程序会主动扫描和分析与 Intune 共享的威胁信息。 Intune 可将此数据用于制作报表或强制实施策略。

例如,连接的 MTD 应用会向 MTD 供应商报告,指示网络上的电话当前连接到易受中间人攻击的网络。 此信息会划分到合适的风险级别:低、中或高。 之后,此风险级别会与 Intune 中所设置的允许的风险级别进行比较。 根据比较结果,可以在设备受到威胁时撤销对所选资源的访问。

连接器状态

将移动威胁防御连接器添加到租户后,状态会显示以下状态之一:

| 连接器状态 | 定义 | 设备威胁消息被阻止? | AppSync 请求消息被阻止? |

|---|---|---|---|

| 不可用 | 连接器已取消预配。 MTD 合作伙伴需要与Intune进行再次预配。 | 是 (从 2308) 开始 | 是 (从 2308) 开始 |

| 未设置 | 连接器设置未完成。 Intune或 MTD 合作伙伴可能需要其他步骤或权限才能将此状态更改为“可用” | 是 (从 2309) 开始 | 是 (从 2309) 开始 |

| 可用 | 连接器设置已完成。 必须至少打开一个平台切换,此状态才能更改为 “已启用”。 | 否 | 否 |

| Enabled | 连接器设置已完成,当前至少为此连接器打开了一个平台切换。 | 否 | 否 |

| 反应 迟钝 | 连接器没有响应。 如果连接器状态在合作伙伴无响应之前的天数中定义的天数内继续无响应,Intune将忽略符合性状态。 | 否 | 否 |

| 错误 | 连接器具有错误代码。 某些 MTD 合作伙伴可能会选择在错误情况下发送此信息。 | 否 | 否 |

Intune 收集用于移动威胁防御的数据

启用后,Intune 将从个人和公司拥有的设备收集应用清单信息,这些信息可供 MTD 提供程序提取,例如 Lookout for Work。 可通过 iOS 设备的用户收集应用清单。

此服务为选择性加入;默认情况下不会共享任何应用清单信息。 Intune 管理员必须在移动威胁防御连接器设置中启用”适用于 iOS 设备的应用同步”,然后才能共享应用清单信息。

应用清单

如果为 iOS/iPadOS 设备启用“应用同步”,来自公司和个人拥有的 iOS/iPadOS 设备的清单将发送给 MTD 服务提供程序。 应用清单中的数据包括:

- 应用程序 ID

- 应用版本

- 应用内部版本号

- 应用名称

- 应用程序包大小

- 应用动态大小

- 应用是否为即席代码签名 (从 2309 开始)

- 是否从 2309 开始 (从应用商店安装应用)

- 应用是否为 beta 版应用 (从 2309 开始通过 TestFlight 安装) ()

- 从 2309 开始,应用是否是基于设备批量购买的应用 ()

- 应用是否经过验证

- 应用是否受管理

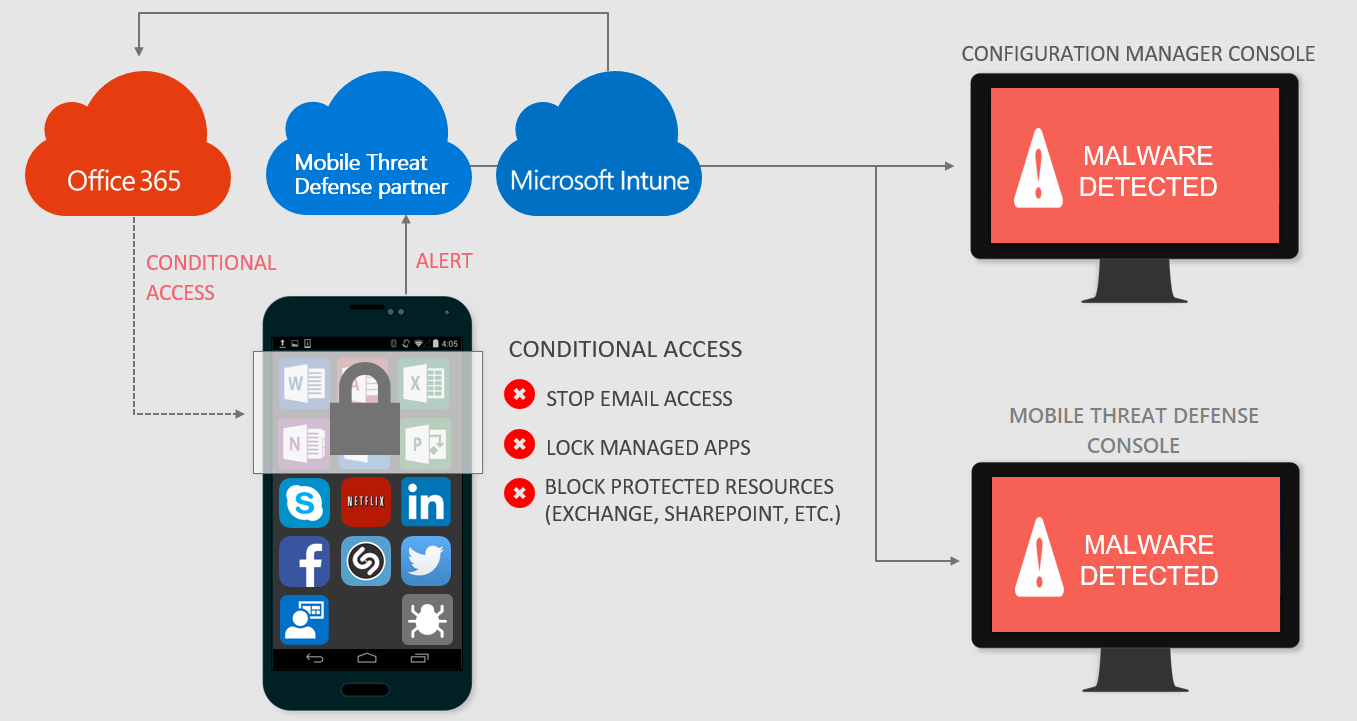

使用设备符合性策略的已注册设备的示例方案

移动威胁防御解决方案判定设备受到感染时:

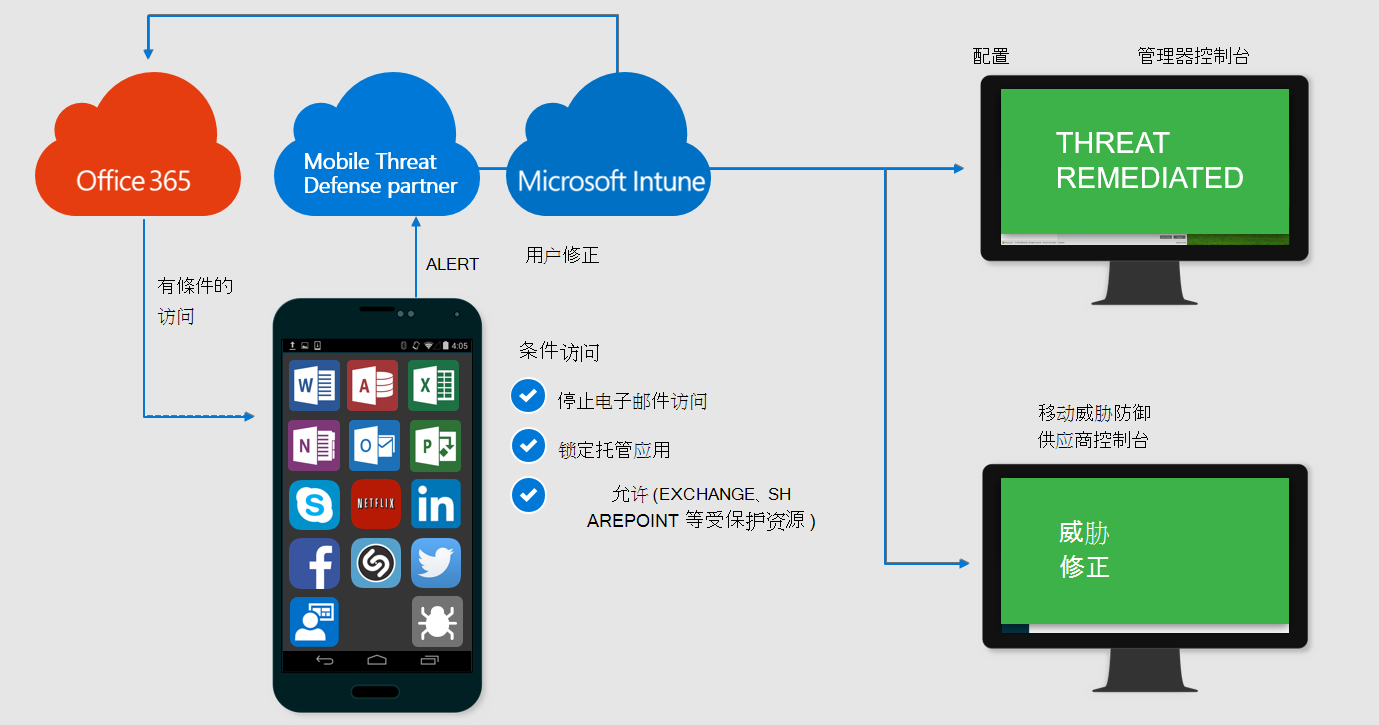

修正设备时授予访问权限:

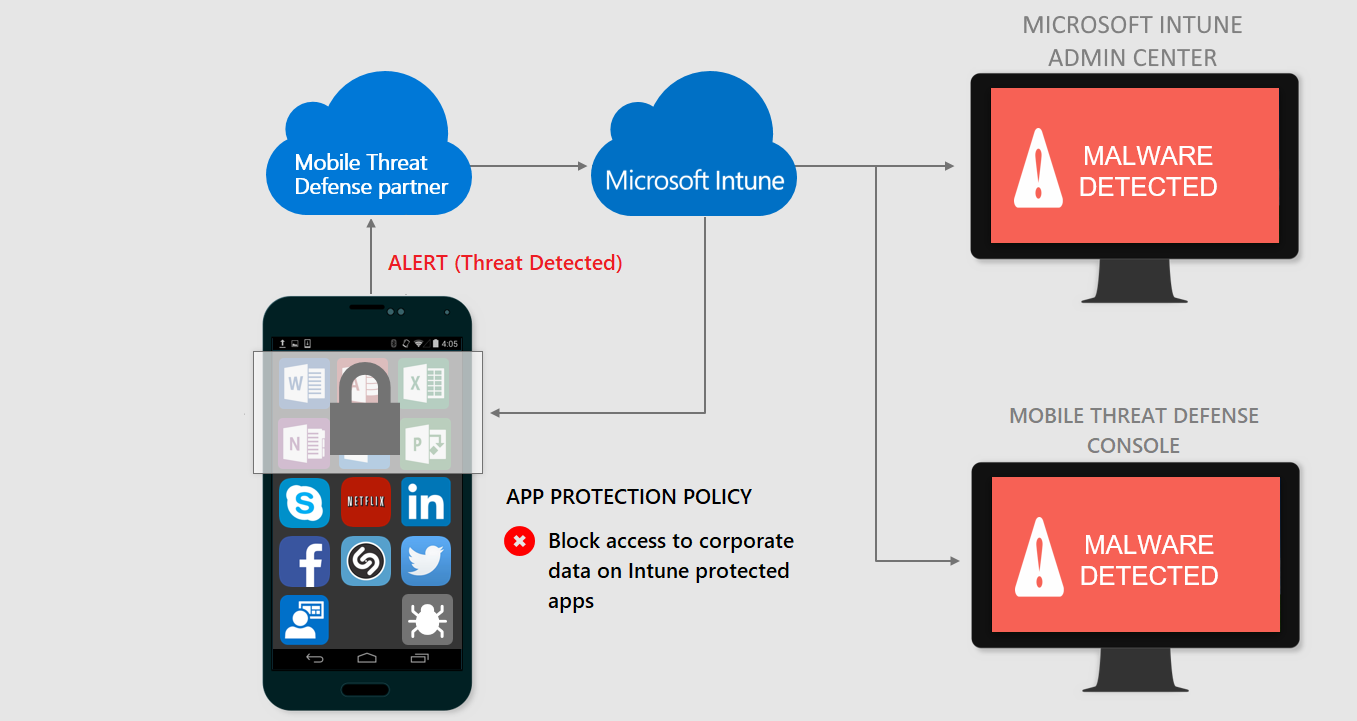

使用 Intune 应用保护策略的未注册设备的示例方案

移动威胁防御解决方案判定设备受到感染时:

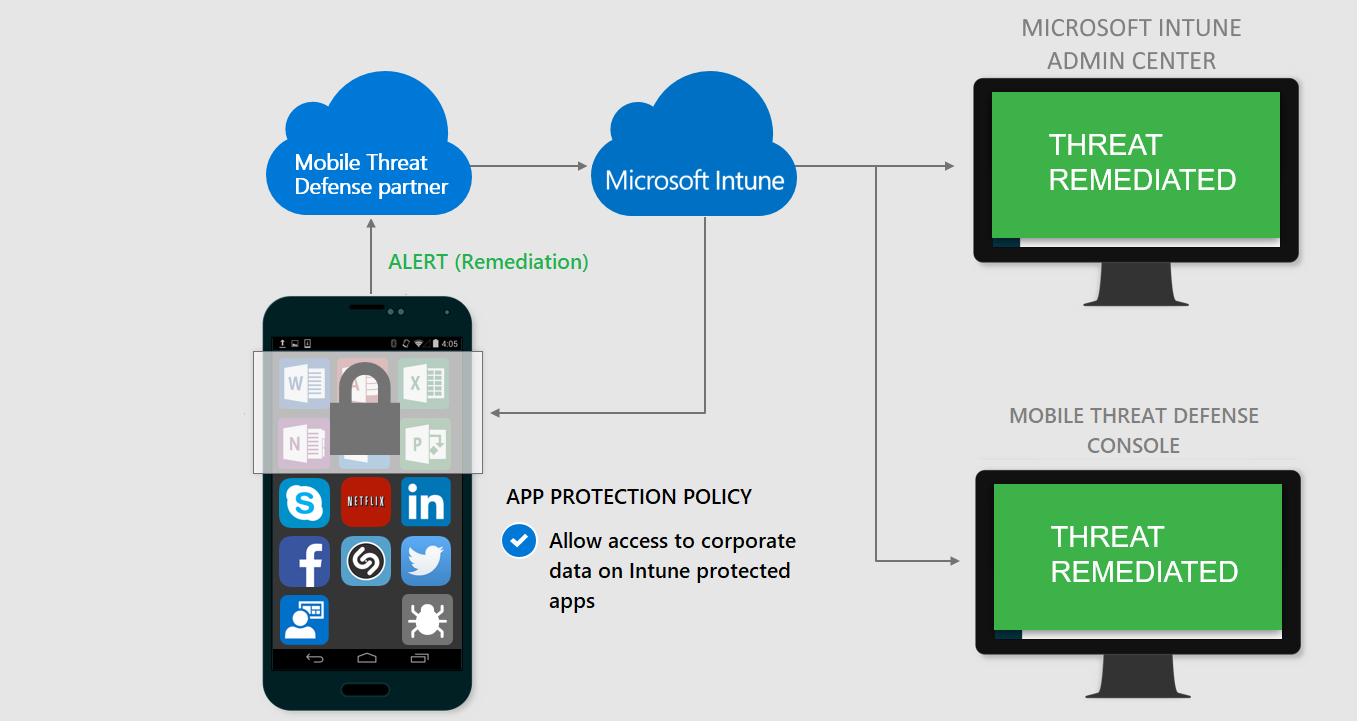

修正设备时授予访问权限:

注意

建议每个平台每个租户使用一家移动威胁防御供应商。

为实现设备合规性,可以将多个移动防御供应商用于单个 Intune 租户。 但是,当两个或多个供应商配置为用于同一平台时,运行该平台的所有设备都必须安装每个 MTD 应用并扫描威胁。 从任何已配置的应用提交扫描失败都会导致设备被标记为不符合。

此建议不适用于 Microsoft Defender for Endpoint。 可以将 Defender for Endpoint 与第三方 MTD 应用配合使用,并通过将不同的合规性策略部署到不同的组来单独检查合规性。

移动威胁防御合作伙伴

了解如何根据设备、网络和应用程序风险,通过以下工具保护对公司资源的访问:

- Better Mobile - (Android、iOS/iPadOS)

- BlackBerry 保护移动版 - (Android、iOS/iPadOS)

- Check Point Harmony Mobile - (Android、iOS/iPadOS)

- CrowdStrike Falcon for Mobile - (Android、iOS/iPadOS)

- Jamf Mobile Threat Defense - (Android、iOS/iPadOS)

- Lookout for Work - (Android、iOS/iPadOS)

- - Microsoft Defender for Endpoint (Android、iOS/iPadOS、Windows)

- Pradeo - (Android、iOS/iPadOS)

- SentinelOne - (Android、iOS/iPadOS)

- Sophos Mobile - (Android、iOS/iPadOS)

- Symantec Endpoint Protection Mobile - (Android、iOS/iPadOS)

- Trellix Mobile Security - (Android、iOS/iPadOS)

- Trend Micro Mobile Security 即服务 - (Android、iOS/iPadOS)

- Windows 安全中心 Center - (Windows) - 有关支持此连接器的 Windows 版本的信息,请参阅 Windows MAM 的数据保护。

- Zimperium - (Android、iOS/iPadOS)