Contoso Corporation 的标识

Microsoft通过Microsoft Entra ID跨云产品/服务提供标识即服务 (IDaaS) 。 若要采用 Microsoft 365 企业版,Contoso IDaaS 解决方案必须使用其本地标识提供者,并将联合身份验证与现有的受信任的第三方标识提供者结合使用。

Contoso Active Directory 域服务林

Contoso 将单个Active Directory 域服务 (AD DS) 林用于 contoso.com,其中包含七个子域,一个子域用于世界每个区域。 总部、区域中心办事处和分支办事处包含用于本地身份验证和授权的域控制器。

下面是 Contoso 林,其中包含包含区域中心的世界不同地区的区域域。

Contoso 决定使用 contoso.com 林中的帐户和组对其Microsoft 365 工作负载和服务进行身份验证和授权。

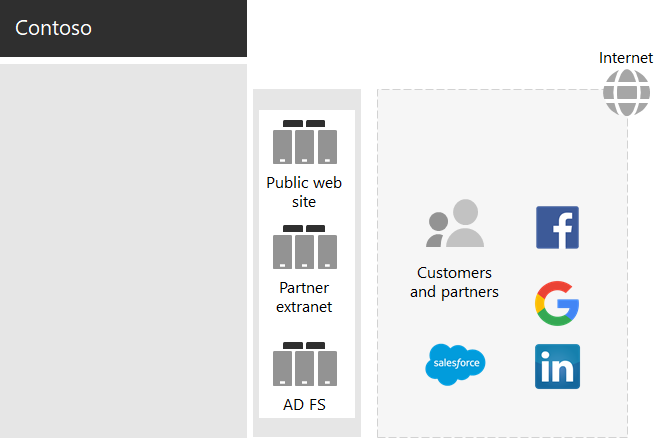

Contoso 联合身份验证基础结构

Contoso 允许:

- 客户使用其Microsoft、Facebook或 Google Mail 帐户登录到公司公共网站。

- 供应商和合作伙伴使用其LinkedIn、Salesforce 或 Google Mail 帐户登录到公司的合作伙伴 Extranet。

下面是 Contoso DMZ,其中包含一个公共网站、一个合作伙伴 Extranet 和一组Active Directory 联合身份验证服务 (AD FS) 服务器。 外围网络连接到包含客户、合作伙伴和 Internet 服务的 Internet。

DMZ 中的 AD FS 服务器便于其标识提供者对客户凭据进行身份验证,以便访问公共网站,以及用于访问合作伙伴 Extranet 的合作伙伴凭据。

Contoso 决定保留此基础结构,并将其专用于客户和合作伙伴身份验证。 Contoso 标识架构师正在调查将此基础结构转换为Microsoft Entra B2B 和 B2C 解决方案。

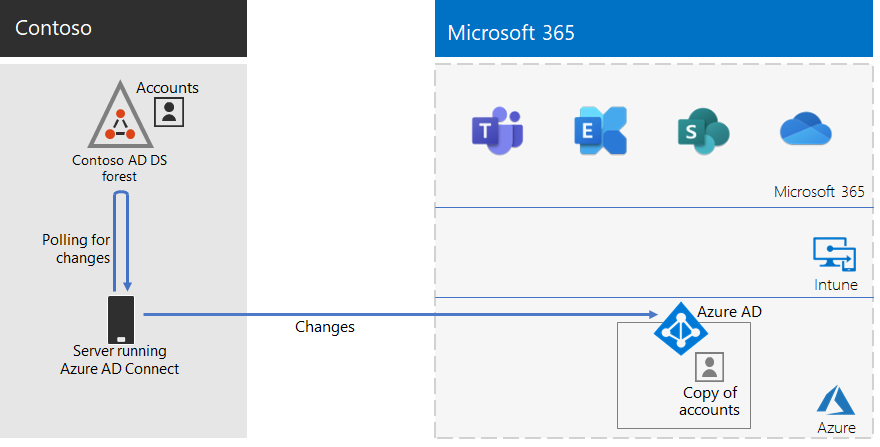

通过混合标识和密码哈希同步实现基于云的身份验证

Contoso 希望使用其本地 AD DS 林对 365 Microsoft云资源进行身份验证。 它决定使用密码哈希同步 (PHS) 。

PHS 将本地 AD DS 林与其Microsoft 365 企业版订阅的Microsoft Entra租户同步,复制用户和组帐户以及用户帐户密码的哈希版本。

为了执行目录同步,Contoso 在其巴黎数据中心的服务器上部署了 Microsoft Entra Connect 工具。

下面是运行 Microsoft Entra Connect 的服务器,轮询 Contoso AD DS 林中的更改,然后将这些更改与Microsoft Entra租户同步。

用于零信任标识和设备访问的条件访问策略

Contoso 为三个保护级别创建了一组Microsoft Entra ID和Intune条件访问策略:

- 起点 保护适用于所有用户帐户。

- 企业 保护适用于高级领导和高管人员。

- 专用安全 保护适用于有权访问高度管控数据的财务、法律和研究部门的特定用户。

下面是生成的 Contoso 标识和设备条件访问策略集。

后续步骤

了解 Contoso 如何使用其Microsoft终结点Configuration Manager基础结构在整个组织中部署和保留当前Windows 11 企业版。