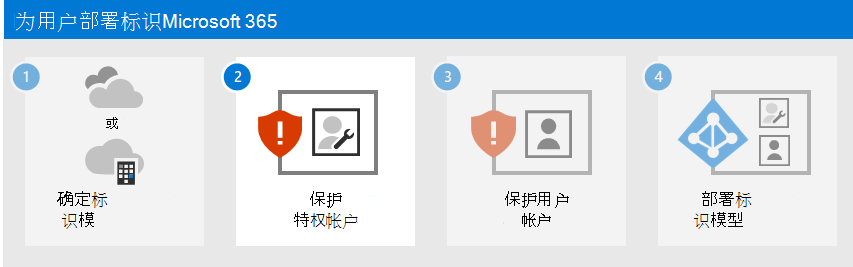

步骤 1. 确定云标识模型

查看有关小型企业 帮助 & 学习的所有小型企业内容。

Microsoft 365 使用 Microsoft 365 订阅附带的基于云的用户标识和身份验证服务Microsoft Entra ID 来管理 Microsoft 365 的标识和身份验证。 正确配置标识基础结构对于管理组织的 Microsoft 365 用户访问和权限至关重要。

开始之前,请观看此视频,以获取 Microsoft 365 身份模型和身份验证的概述。

你的第一个规划选择是云标识模型。

Microsoft 云标识模型

若要规划用户帐户,首先需要了解 Microsoft 365 中的两个标识模型。 只能在云中维护组织的标识,也可以维护本地 Active Directory 域服务 (AD DS) 标识,并在用户访问 Microsoft 365 云服务时使用这些标识进行身份验证。

下面是两种类型的标识及其最合适和优势。

| 属性 | 仅限云标识 | 混合标识 |

|---|---|---|

| 定义 | 用户帐户仅存在于 Microsoft 365 订阅的 Microsoft Entra 租户中。 | AD DS 中存在用户帐户,并且 Microsoft 365 订阅的 Microsoft Entra 租户中也有一个副本。 Microsoft Entra ID 中的用户帐户可能还包含已哈希 AD DS 用户帐户密码的哈希版本。 |

| Microsoft 365 如何对用户凭据进行身份验证 | Microsoft 365 订阅的Microsoft Entra租户使用云标识帐户执行身份验证。 | Microsoft 365 订阅的Microsoft Entra租户要么处理身份验证过程,要么将用户重定向到另一个标识提供者。 |

| 最适用于 | 没有或不需要本地 AD DS 的组织。 | 使用 AD DS 或其他标识提供者的组织。 |

| 最大的好处 | 易于使用。 无需额外的目录工具或服务器。 | 访问本地或基于云的资源时,用户可以使用相同的凭据。 |

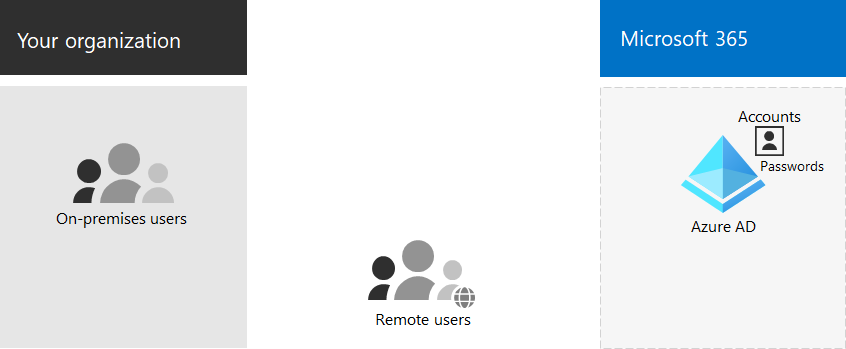

仅限云标识

仅限云的标识使用仅存在于Microsoft Entra ID 中的用户帐户。 仅限云标识通常由没有本地服务器或不使用 AD DS 来管理本地标识的小型组织使用。

下面是仅限云标识的基本组件。

本地和远程 (联机) 用户使用其Microsoft Entra用户帐户和密码来访问 Microsoft 365 云服务。 Microsoft Entra根据其存储的用户帐户和密码对用户凭据进行身份验证。

管理

由于用户帐户仅存储在Microsoft Entra ID 中,因此可以使用 Microsoft 365 管理中心 和 Windows PowerShell 等工具来管理云标识。

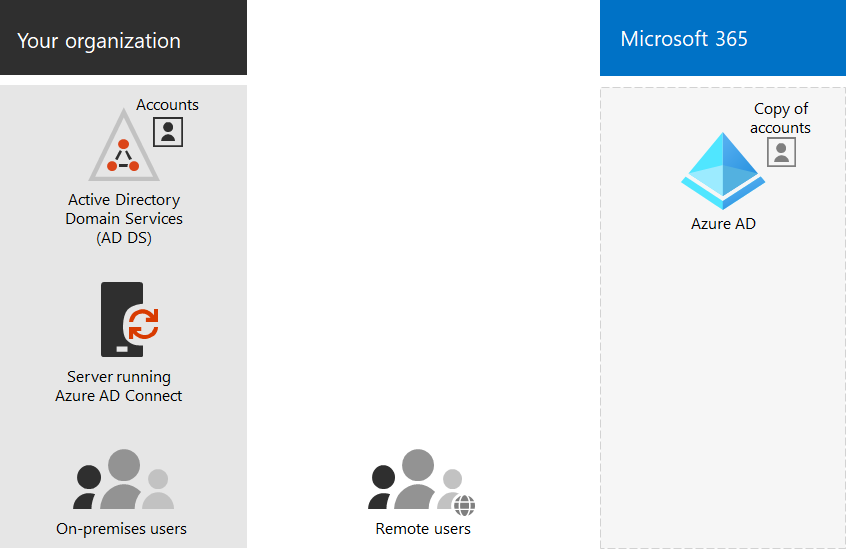

混合标识

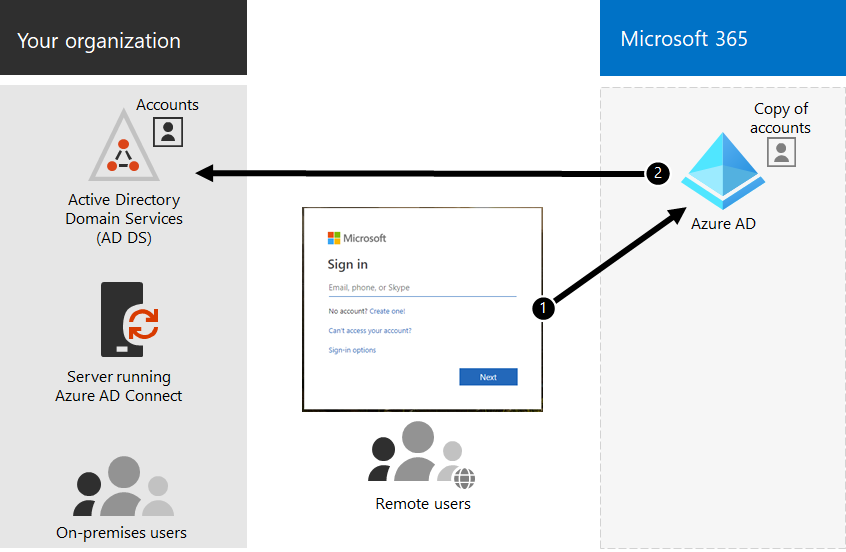

混合标识使用源自本地 AD DS 并在 Microsoft 365 订阅的 Microsoft Entra 租户中具有副本的帐户。 除 特定帐户属性外,大多数更改仅以单向流动。 对 AD DS 用户帐户所做的更改将同步到Microsoft Entra ID 中的副本。

Microsoft Entra Connect 提供正在进行的帐户同步。 它在本地服务器上运行,检查 AD DS 中的更改,并将这些更改转发到Microsoft Entra ID。 Microsoft Entra Connect 可用于筛选同步的帐户以及是否同步用户密码的哈希版本,称为密码哈希同步 (PHS) 。

实现混合标识时,本地 AD DS 是指帐户信息权威源。 这意味着你主要在本地执行管理任务,这些任务随后会同步到Microsoft Entra ID。

下面是混合标识的组件。

Microsoft Entra租户具有 AD DS 帐户的副本。 在此配置中,访问 Microsoft 365 云服务的本地用户和远程用户都根据Microsoft Entra ID 进行身份验证。

注意

始终需要使用 Microsoft Entra Connect 来同步混合标识的用户帐户。 需要Microsoft Entra ID 中的同步用户帐户来执行许可证分配和组管理、配置权限以及涉及用户帐户的其他管理任务。

Microsoft 365 的混合标识和目录同步

根据业务需求和技术要求,混合标识模型和目录同步是采用 Microsoft 365 的企业客户最常见的选择。 目录同步允许你管理Active Directory 域服务 (AD DS) 中的标识,对用户帐户、组和联系人的所有更新都同步到 Microsoft 365 订阅的 Microsoft Entra 租户。

注意

首次同步 AD DS 用户帐户时,它们不会自动分配 Microsoft 365 许可证,并且无法访问 Microsoft 365 服务(如电子邮件)。 必须先为其分配使用位置。 然后,通过组成员身份将许可证单独或动态分配给这些用户帐户。

混合标识的身份验证

使用混合标识模型时,有两种类型的身份验证:

托管身份验证

Microsoft Entra ID 使用本地存储的哈希版本密码来处理身份验证过程,或者将凭据发送到本地软件代理,以便由本地 AD DS 进行身份验证。

联合身份验证

Microsoft Entra ID 会将请求身份验证的客户端计算机重定向到另一个标识提供者。

托管身份验证

有两种类型的托管身份验证:

密码哈希同步 (PHS)

Microsoft Entra ID 本身执行身份验证。

直通身份验证 (PTA)

Microsoft Entra ID 具有 AD DS 执行身份验证。

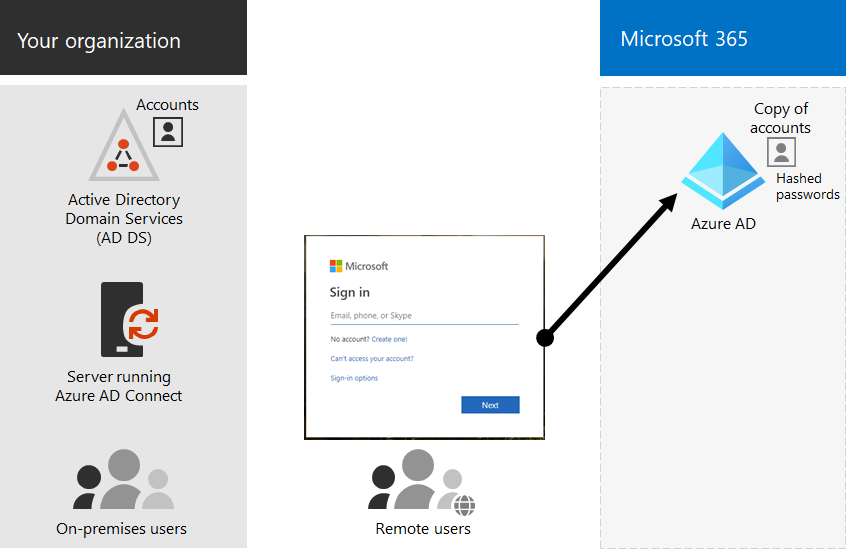

密码哈希同步 (PHS)

使用 PHS,可将 AD DS 用户帐户与 Microsoft 365 同步,并在本地管理用户。 用户密码的哈希从 AD DS 同步到Microsoft Entra ID,以便用户在本地和云中具有相同的密码。 这是在MICROSOFT ENTRA ID 中为 AD DS 标识启用身份验证的最简单方法。

在本地更改或重置密码时,新密码哈希会同步到Microsoft Entra ID,以便用户始终可以对云资源和本地资源使用相同的密码。 用户密码永远不会发送到Microsoft Entra ID,也不会以明文形式存储在Microsoft Entra ID 中。 无论选择了哪种身份验证方法,Microsoft Entra ID 的某些高级功能(例如标识保护)都需要 PHS。

有关详细信息 ,请参阅选择正确的身份验证方法 。

直通身份验证 (PTA)

PTA 使用一个或多个本地服务器上运行的软件代理为Microsoft Entra身份验证服务提供简单的密码验证,以便直接使用 AD DS 验证用户。 使用 PTA,可将 AD DS 用户帐户与 Microsoft 365 同步,并在本地管理用户。

PTA 允许用户使用其本地帐户和密码登录到本地和 Microsoft 365 资源和应用程序。 此配置直接针对本地 AD DS 验证用户密码,而无需将密码哈希存储在Microsoft Entra ID 中。

PTA 还适用于具有安全要求的组织,以立即强制实施本地用户帐户状态、密码策略和登录小时数。

有关详细信息 ,请参阅选择正确的身份验证方法 。

联合身份验证

联合身份验证主要用于具有更复杂的身份验证要求的大型企业组织。 AD DS 标识与 Microsoft 365 同步,用户帐户在本地进行管理。 使用联合身份验证时,用户在本地和云中具有相同的密码,并且无需再次登录即可使用 Microsoft 365。

联合身份验证可以支持其他身份验证要求,例如基于智能卡的身份验证或第三方多重身份验证,当组织具有身份验证要求不受Microsoft Entra ID 本身支持的身份验证要求时,通常需要联合身份验证。

有关详细信息 ,请参阅选择正确的身份验证方法 。

对于第三方身份验证和标识提供者,本地目录对象可以同步到 Microsoft 365 和云资源访问,这些访问主要由第三方标识提供者 (IdP) 管理。 如果你的组织使用第三方联合身份验证解决方案,则可以为 Microsoft 365 配置该解决方案的登录,前提是第三方联合身份验证解决方案与Microsoft Entra ID 兼容。

有关详细信息,请参阅Microsoft Entra联合兼容性列表。

管理

由于原始和权威用户帐户存储在本地 AD DS 中,因此使用与管理 AD DS 相同的工具管理标识。

你不使用 Microsoft 365 的 Microsoft 365 管理中心 或 PowerShell 来管理Microsoft Entra ID 中的同步用户帐户。

后续步骤

继续 执行步骤 2 来保护全局管理员帐户。