查看有关小型企业帮助和学习的所有小型企业内容。

若要增强用户登录的安全性,请执行以下操作:

- 使用 Windows Hello 企业版

- 使用Microsoft Entra密码保护

- 使用多重身份验证 (MFA)

- 部署标识和设备访问配置

- 使用 Microsoft Entra ID 保护 防止凭据泄露

Windows Hello 企业版

Windows 11 企业版 中的Windows Hello 企业版在 Windows 设备上登录时,会将密码替换为强双因素身份验证。 这两个因素是一种与设备和生物识别或 PIN 相关联的新型用户凭据。

有关详细信息,请参阅 Windows Hello 企业版概述。

Microsoft Entra密码保护

Microsoft Entra密码保护检测并阻止已知的弱密码及其变体,还可以阻止特定于组织的其他弱术语。 默认的全局禁止密码列表会自动应用于Microsoft Entra租户中的所有用户。 可在自定义禁止密码列表中定义额外条目。 用户更改或重置其密码时,将检查这些禁止的密码列表,强制使用强密码。

有关详细信息,请参阅配置Microsoft Entra密码保护。

MFA

MFA 要求用户登录受用户帐户密码之外的其他验证约束。 即使恶意用户确定了用户帐户密码,还必须能够响应其他验证(如发送到智能手机的短信)才能获得访问权限。

使用 MFA 的第一步是对所有管理员帐户要求使用 MFA,这些帐户也被称为特权帐户。 比第一步更好的是,Microsoft 建议对所有用户要求使用 MFA。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

根据 Microsoft 365 套餐,可通过三种方式要求你的用户使用 MFA。

| 套餐 | 建议 |

|---|---|

| 所有Microsoft 365 计划在没有Microsoft Entra ID P1 或 P2 许可证的情况下 () | 在 Microsoft Entra ID 中启用安全默认值。 Microsoft Entra ID中的安全默认值包括用户和管理员的 MFA。 |

| Microsoft 365 E3 (包括Microsoft Entra ID P1 许可证) | 使用 常见的条件访问策略 配置以下策略: - 要求对管理员执行 MFA - 要求对所有用户执行 MFA - 阻止传统身份验证 |

| Microsoft 365 E5 (包括Microsoft Entra ID P2 许可证) | 利用Microsoft Entra ID 保护,通过创建以下两个策略,开始实现Microsoft建议的条件访问和相关策略集: - 要求在登录风险为“中等”或“高”时执行 MFA - 高风险用户必须更改密码 |

有关管理 MFA 的详细信息,请参阅 Microsoft 365 的多重身份验证。

安全性默认值

安全默认值是 Microsoft 365 的新功能,Office 365 2019 年 10 月 21 日之后创建的付费订阅或试用订阅。 这些订阅已启用安全默认值,这 要求所有用户将 MFA 与 Microsoft Authenticator 应用配合使用。

用户有 14 天的时间从其智能手机中通过 Microsoft Authenticator 应用登录 MFA,自启用安全性默认值后首次登录起计。 14 天后,除非 MFA 注册完成,否则用户将无法登录。

安全性默认值可确保所有组织均对默认启用的用户登录具有基本的安全级别。 可使用条件访问策略或针对个别帐户禁用安全性默认值,以支持 MFA。

有关详细信息,请参阅安全性默认值概述。

条件访问策略

条件访问策略是一组规则,指定评估登录和授予访问的条件。 例如,你可以创建一个条件访问策略,指明:

- 如果用户帐户名是分配了 Exchange、用户、密码、安全性、SharePoint、Exchange 管理员、SharePoint 管理员 或 全局管理员 角色的用户的组成员,则需要先进行 MFA,然后才能允许访问。

通过此策略,当为用户分配或取消分配了上述管理员角色时,你可以根据其组成员身份要求进行 MFA,而不是针对单个用户帐户进行 MFA 配置。

还可以将条件访问策略用于更高级的功能,例如要求从合规设备(例如运行Windows 11的笔记本电脑)登录。

条件访问需要Microsoft Entra ID P1 许可证,这些许可证包含在 Microsoft 365 E3 和 E5 中。

有关详细信息,请参阅条件访问概述。

结合使用这些方法

请注意以下几点:

- 如果启用了任何条件访问策略,则无法启用安全默认值。

- 如果启用了安全默认值,则无法启用任何条件访问策略。

如果启用了安全性默认值,系统将提示所有新用户进行 MFA 注册并使用 Microsoft Authenticator 应用。

下表显示了通过安全性默认值和条件访问策略启用 MFA 的结果。

| 方法 | 已启用 | 禁用 | 其他身份验证方法 |

|---|---|---|---|

| 安全性默认值 | 无法使用条件访问策略 | 可以使用条件访问策略 | Microsoft Authenticator 应用 |

| 条件访问策略 | 如果启用了任何选项,则无法启用安全默认值 | 如果已禁用所有条件访问策略,则可以启用安全性默认值 | 由用户在 MFA 注册期间指定 |

零信任标识和设备访问配置

零信任标识和设备访问设置和策略是建议的先决条件功能及其设置与条件访问、Intune和Microsoft Entra ID 保护策略相结合,用于确定是否应在什么条件下授予给定的访问请求。 这种决定是基于登录的用户帐户、正在使用的设备、用户为获得访问权限而正在使用的应用程序、创建访问请求的位置,以及对请求风险的评估。 这个功能有助于确保只有经过批准的用户和设备才能访问关键的公司资源。

注意

Microsoft Entra ID 保护需要Microsoft Entra ID P2 许可证,这些许可证包含在 Microsoft 365 E5 中。

标识和设备访问策略被定义以用于三种层级:

- 对于访问应用和数据的身份和设备,基线保护是最低级别的安全性。

- 敏感保护提供针对特定数据的额外安全性。 标识和设备遵循更高级别的安全性和设备运行状况要求。

- 对具有高度管控或分类数据的环境的保护仅用于高度分类、包含商业机密或遵守数据法规的一般少量数据。 标识和设备遵循非常高级别的安全性和设备运行状况要求。

这些层及其相应的配置会跨数据、标识和设备,提供一致级别的保护。

Microsoft 强烈建议在组织中配置和推出标识和设备访问策略,包括 Microsoft Teams、Exchange Online 和 SharePoint 的特定设置。 有关详细信息,请参阅零信任标识和设备访问配置。

Microsoft Entra ID 保护

在本部分中,你将了解如何配置防止凭据泄露的策略,其中攻击者确定用户的帐户名和密码以获取对组织的云服务和数据的访问权限。 Microsoft Entra ID 保护提供了多种方法来帮助防止攻击者泄露用户帐户的凭据。

使用 Microsoft Entra ID 保护,可以:

| 功能 | 说明 |

|---|---|

| 确定并解决组织标识中的潜在漏洞 | Microsoft Entra ID使用机器学习来检测异常和可疑活动,例如登录和登录后活动。 Microsoft Entra ID 保护使用此数据生成报告和警报,帮助你评估问题并采取措施。 |

| 检测与组织标识相关的可疑作并自动做出响应 | 可以配置基于风险的策略,该策略可在达到指定风险级别时自动响应检测到的问题。 除了Microsoft Entra ID和Microsoft Intune提供的其他条件访问控制外,这些策略还可以自动阻止访问或采取纠正措施,包括密码重置和要求对后续登录进行Microsoft Entra多重身份验证。 |

| 调查可疑事件并使用管理操作加以解决 | 可以使用有关安全事件的信息调查风险事件。 基本工作流可用于跟踪调查和启动修正作,例如密码重置。 |

请参阅有关Microsoft Entra ID 保护的详细信息。

请参阅启用Microsoft Entra ID 保护的步骤。

用于 MFA 和身份验证的管理员技术资源

- 适用于 Microsoft 365 的 MFA

- 部署 Microsoft 365 标识

- Azure Academy Microsoft Entra ID培训视频

- 配置Microsoft Entra多重身份验证注册策略

- 标识和设备访问配置

后续步骤

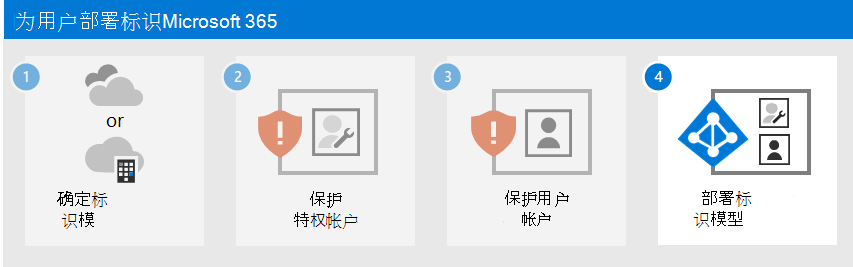

继续执行步骤 4,根据所选的标识模型部署标识基础结构: