Microsoft Defender防病毒中的云保护和示例提交

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender 防病毒

平台

Windows

macOS

Linux

Windows Server

Microsoft Defender防病毒使用许多智能机制来检测恶意软件。 最强大的功能之一是能够应用云的强大功能来检测恶意软件并执行快速分析。 云保护和自动示例提交与 Microsoft Defender 防病毒配合使用,以帮助防范新出现的威胁。

如果检测到可疑或恶意文件,则会将示例发送到云服务进行分析,同时Microsoft Defender防病毒阻止该文件。 一旦做出快速的确定,文件就会被Microsoft Defender防病毒释放或阻止。

本文概述了 Microsoft Defender 防病毒中的云保护和自动提交示例。 若要了解有关云保护的详细信息,请参阅云保护和Microsoft Defender防病毒。

云保护和示例提交如何协同工作

若要了解云保护如何与示例提交结合使用,了解 Defender for Endpoint 如何防范威胁可能会有所帮助。 Microsoft Intelligent Security Graph 监视来自大量传感器网络的威胁数据。 Microsoft 层层基于云的机器学习模型,该模型可以根据来自客户端的信号以及智能安全图中庞大的传感器和数据网络评估文件。 此方法使 Defender for Endpoint 能够阻止许多从未见过的威胁。

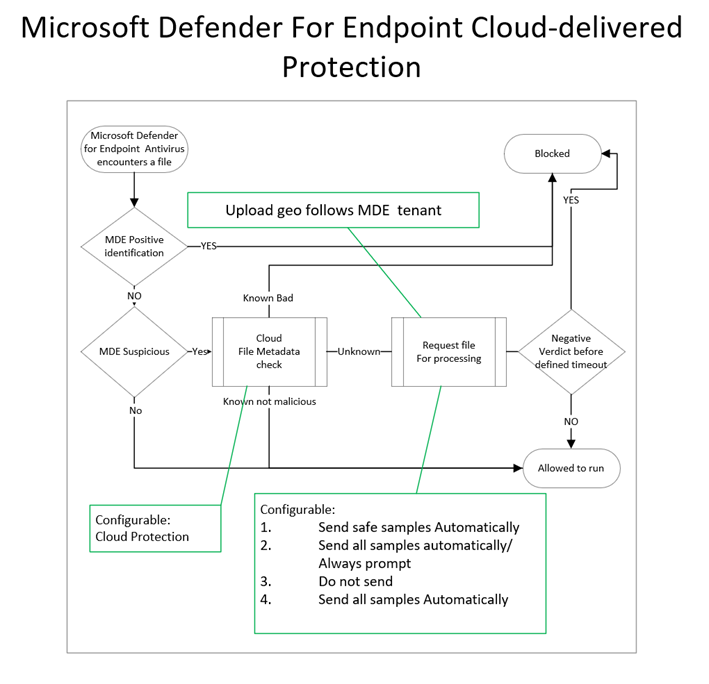

下图描绘了使用 Microsoft Defender 防病毒的云保护和示例提交流程:

Microsoft Defender防病毒和云保护使用以下方法自动阻止大多数首次看到的新威胁:

轻型基于客户端的机器学习模型,阻止新的和未知的恶意软件。

本地行为分析,阻止基于文件的攻击和无文件攻击。

高精度防病毒,通过通用和启发式技术检测常见恶意软件。

在终结点上运行Microsoft Defender防病毒需要更多智能来验证可疑文件的意图时,提供基于云的高级保护。

如果Microsoft Defender防病毒无法明确确定,则会将文件元数据发送到云保护服务。 通常,云保护服务可以在几毫秒内根据元数据确定文件是否是恶意威胁。

- 文件元数据的云查询可能是行为、Web 标记或未确定明确判决的其他特征的结果。

- 发送小型元数据有效负载,目标是达到恶意软件或非威胁的判决。 元数据不包括个人身份信息 (PII) 。 文件名等信息经过哈希处理。

- 可以是同步的或异步的。 对于同步,在云呈现判决之前,文件不会打开。 对于异步,文件将在云保护执行其分析时打开。

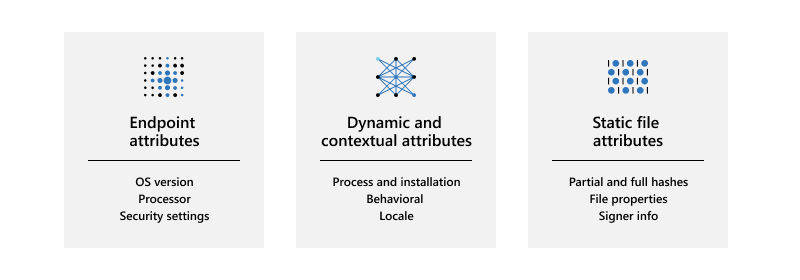

- 元数据可以包括 PE 属性、静态文件属性、动态和上下文属性等 (请参阅 发送到云保护服务) 的元数据示例 。

检查元数据后,如果Microsoft Defender防病毒云保护无法得出确凿的判决,它可以请求文件示例进行进一步检查。 此请求遵循示例提交的设置配置:

自动发送安全示例

- 安全示例是被认为通常不包含 PII 数据的示例,例如:.bat、.scr、.dll、.exe。

- 如果文件可能包含 PII,则用户会收到允许提交文件示例的请求。

- 此选项是 Windows、macOS 和 Linux 上的默认设置。

始终提示

- 如果已配置,在提交文件之前始终提示用户同意

- 此设置在 macOS 和 Linux 云保护中不可用

自动发送所有示例

- 如果已配置,则会自动发送所有示例

- 如果希望示例提交包含嵌入Word文档中的宏,则必须选择“自动发送所有示例”

- 此设置在 macOS 云保护上不可用

不发送

- 基于文件样本分析阻止“一见即见”

- “请勿发送”等效于 macOS 策略中的“已禁用”设置和 Linux 策略中的“无”设置。

- 即使禁用示例提交,也会发送元数据进行检测

将文件提交到云保护后,可以通过大数据分析机器学习模型扫描、引爆和处理提交的文件,以做出判决。 关闭云提供的保护将分析限制为客户端可以通过本地机器学习模型和类似功能提供的内容。

重要

阻止第一眼看到 (BAFS) 提供引爆和分析,以确定文件或进程是否安全。 BAFS 可以暂时延迟打开文件,直到做出判决。 如果禁用示例提交,也会禁用 BAFS,并且文件分析仅限于元数据。 建议保持示例提交和 BAFS 启用状态。 若要了解详细信息,请参阅 什么是“一见即刻阻止”?

云保护级别

默认情况下,Microsoft Defender防病毒启用云保护。 建议保持启用云保护,但可以为组织配置保护级别。 请参阅为Microsoft Defender防病毒指定云提供的保护级别。

示例提交设置

除了配置云保护级别外,还可以配置示例提交设置。 可以从多个选项中进行选择:

- (默认行为) 自动发送安全示例

- 自动发送所有示例

- 不发送示例

提示

Send all samples automatically使用 选项可提供更好的安全性,因为网络钓鱼攻击用于大量初始访问攻击。

有关使用 Intune、Configuration Manager、组策略 或 PowerShell 的配置选项的信息,请参阅在 Microsoft Defender 防病毒中启用云保护。

发送到云保护服务的元数据示例

下表列出了云保护发送用于分析的元数据的示例:

| 类型 | 属性 |

|---|---|

| 计算机属性 | OS version Processor Security settings |

| 动态和上下文属性 | 处理和安装 ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships 行为 Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| 静态文件属性 | 部分哈希和完整哈希 ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 文件属性 FileName FileSize 签名者信息 AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

示例被视为客户数据

如果你想知道示例提交会发生什么情况,Defender for Endpoint 会将所有文件示例视为客户数据。 Microsoft 遵循组织在加入 Defender for Endpoint 时选择的地理和数据保留选项。

此外,Defender for Endpoint 还获得了多个合规性认证,展示了继续遵守一组复杂的合规性控制措施:

- ISO 27001

- ISO 27018

- SOC I、II、III

- Pci

有关详细信息,请参阅以下资源:

其他文件示例提交方案

还有两种情况,Defender for Endpoint 可能会请求与防病毒Microsoft Defender云保护无关的文件示例。 下表介绍了这些方案:

| 应用场景 | 说明 |

|---|---|

| Microsoft Defender门户中的手动文件示例集合 | 将设备载入到 Defender for Endpoint 时,可以配置 终结点检测和响应设置, (EDR) 。 例如,有一个设置用于从设备启用示例集合,这很容易与本文中所述的示例提交设置混淆。 当通过Microsoft Defender门户请求时,EDR 设置控制从设备收集文件示例,并且受已建立的角色和权限的约束。 此设置可以允许或阻止从终结点收集文件,以便在Microsoft Defender门户中进行深入分析等功能。 如果未配置此设置,则默认启用示例收集。 了解 Defender for Endpoint 配置设置,请参阅:在 Defender for Endpoint 中Windows 10设备的载入工具和方法 |

| 自动调查和响应内容分析 | 当 自动调查 在设备上运行时, (配置为自动运行以响应警报或手动运行) 时,可以从终结点收集标识为可疑的文件以供进一步检查。 如有必要,可以在 Microsoft Defender 门户中禁用用于自动调查的文件内容分析功能。 还可以修改文件扩展名名称,以添加或删除将在自动调查期间自动提交的其他文件类型的扩展名。 若要了解详细信息,请参阅 管理自动化文件上传。 |

提示

如果要查找其他平台的防病毒相关信息,请参阅:

- 设置 macOS 上 Microsoft Defender for Endpoint 的首选项

- Mac 上的 Microsoft Defender for Endpoint

- 适用于 Intune 的 Microsoft Defender 防病毒软件的 macOS 防病毒程序策略设置

- 设置 Linux 上 Microsoft Defender for Endpoint 的首选项

- Microsoft Defender for Endpoint on Linux

- 在 Android 功能上配置 Defender for Endpoint

- 在 iOS 功能上配置 Microsoft Defender for Endpoint

另请参阅

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈