创建 IP 和 URL/域指示器

适用于:

提示

希望体验 Defender for Endpoint? 注册免费试用版。

概述

通过为 IP 和 URL 或域创建指示器,现在可以基于自己的威胁情报允许或阻止 IP、URL 或域。 如果用户打开有风险的应用,还可以通过提示警告他们。 提示不会阻止他们使用应用,但你可以提供自定义消息和指向描述应用适当用法的公司页面的链接。 用户仍然可以绕过警告,并根据需要继续使用应用。

若要阻止 Microsoft) 确定的恶意 IP/URL (,Defender for Endpoint 可以使用:

- 适用于 Microsoft 浏览器的 Windows Defender SmartScreen

- 非 Microsoft 浏览器的网络保护,或在浏览器外部进行的调用

用于阻止恶意 IP/URL 的威胁情报数据集由 Microsoft 管理。

如果你认为某些组比其他组多或少存在风险,可以通过设置页或计算机组阻止恶意 IP/URL。

注意

不支持 IP 地址的无类 Inter-Domain 路由 (CIDR) 表示法。

开始之前

在为 IPS、URL 或域创建指示器之前,请务必了解以下先决条件:

网络保护要求

URL/IP 允许和阻止要求在块模式下启用Microsoft Defender for Endpoint组件网络保护。 有关网络保护和配置说明的详细信息,请参阅 启用网络保护。

支持的操作系统

- Windows 10版本 1709 或更高版本

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- macOS

- Linux

- iOS

- Android

Windows Server 2016和Windows Server 2012 R2 要求

必须按照载入 Windows 服务器中的说明载入Windows Server 2016和Windows Server 2012 R2。

Microsoft Defender防病毒版本要求

反恶意软件客户端版本必须为 4.18.1906.x 或更高版本。

自定义网络指示器要求

确保在 Microsoft Defender XDR>Settings>Advanced 功能中启用了自定义网络指示器。 有关详细信息,请参阅 高级功能。

有关 iOS 上的指示器支持,请参阅 iOS 上的Microsoft Defender for Endpoint。

有关 Android 上的指示器支持,请参阅 Android 上的Microsoft Defender for Endpoint。

IoC 指示器列表限制

只能将外部 IP 添加到指示器列表。 无法为内部 IP 创建指示器。 对于 Web 保护方案,建议使用 Microsoft Edge 中的内置功能。 Microsoft Edge 利用 网络保护 来检查网络流量,并允许 TCP、HTTP 和 HTTPS (TLS) 块。

非 Microsoft Edge 和 Internet Explorer 进程

对于 Microsoft Edge 和 Internet Explorer 以外的进程,Web 保护方案利用网络保护进行检查和执行:

- 所有三种协议都支持 IP, (TCP、HTTP 和 HTTPS (TLS) )

- 仅支持单个 IP 地址, (自定义指示器中没有 CIDR 块或 IP 范围)

- 只能在第一方浏览器 (Internet Explorer、Edge) 阻止 (完整路径) 的加密 URL

- (FQDN 的加密 URL 只能在第三方浏览器中阻止) , (Internet Explorer、Edge)

- 可对未加密的 URL 应用完整 URL 路径块

- 如果存在冲突的 URL 指示器策略,则应用较长的路径。 例如,URL 指示器策略

https://support.microsoft.com/office优先于 URL 指示器策略https://support.microsoft.com。

网络保护和 TCP 三向握手

使用网络保护时,在 通过 TCP/IP 进行三向握手后,确定是允许还是阻止对站点的访问。 因此,当站点被网络保护阻止时,你可能会在Microsoft Defender门户中看到操作类型ConnectionSuccessNetworkConnectionEvents,即使站点被阻止也是如此。 NetworkConnectionEvents 从 TCP 层而不是网络保护进行报告。 三向握手完成后,网络保护将允许或阻止对站点的访问。

下面是其工作原理的示例:

假设用户尝试访问其设备上的网站。 站点恰好托管在危险域中,应受到网络保护的阻止。

通过 TCP/IP 的三向握手开始。 在操作完成之前,将记录操作

NetworkConnectionEvents,并将其ActionType列为ConnectionSuccess。 但是,一旦三向握手过程完成,网络保护就会阻止对站点的访问。 这一切发生得很快。 Microsoft Defender SmartScreen 也发生了类似的过程;当三向握手完成时,即会做出决定,并阻止或允许访问站点。在Microsoft Defender门户中,警报队列中列出了一个警报。 该警报的详细信息包括

NetworkConnectionEvents和AlertEvents。 可以看到站点被阻止,即使你还有一个NetworkConnectionEventsActionType 为 的ConnectionSuccess项。

警告模式控件

使用警告模式时,可以配置以下控件:

旁路功能

- Edge 中的“允许”按钮

- toast (非 Microsoft 浏览器上的“允许”按钮)

- 指示器上的绕过持续时间参数

- 绕过跨 Microsoft 和非 Microsoft 浏览器强制实施

重定向 URL

- 指示器上的重定向 URL 参数

- Edge 中的重定向 URL

- 将 toast (非 Microsoft 浏览器上的重定向 URL)

有关详细信息,请参阅治理Microsoft Defender for Endpoint发现的应用。

IoC IP URL 和域策略冲突处理顺序

域/URL/IP 地址的策略冲突处理不同于证书的策略冲突处理。

如果在同一指示器上设置了多个不同的操作类型, (例如,为 Microsoft.com) 设置 的阻止、 警告和 允许操作类型,则这些操作类型的生效顺序为:

- 允许

- 警告

- 阻止

允许 替代 警告 哪些替代 块:允许 > 警告 > 阻止。 因此,在上面的示例中,将允许 Microsoft.com。

Defender for Cloud Apps 指标

如果组织已启用 Defender for Endpoint 和 Defender for Cloud Apps 之间的集成,则会在 Defender for Endpoint 中为所有未批准的云应用程序创建阻止指示器。 如果应用程序处于监视模式,则会为与应用程序关联的 URL 创建警告指示器 (可绕过的块) 。 目前无法为批准的应用程序创建允许指标。 Defender for Cloud Apps 创建的指标遵循上一部分所述的相同策略冲突处理。

策略优先级

Microsoft Defender for Endpoint策略优先于Microsoft Defender防病毒策略。 如果 Defender for Endpoint 设置为“允许”,但Microsoft Defender防病毒设置为“阻止”,则策略将默认为“允许”。

多个活动策略的优先级

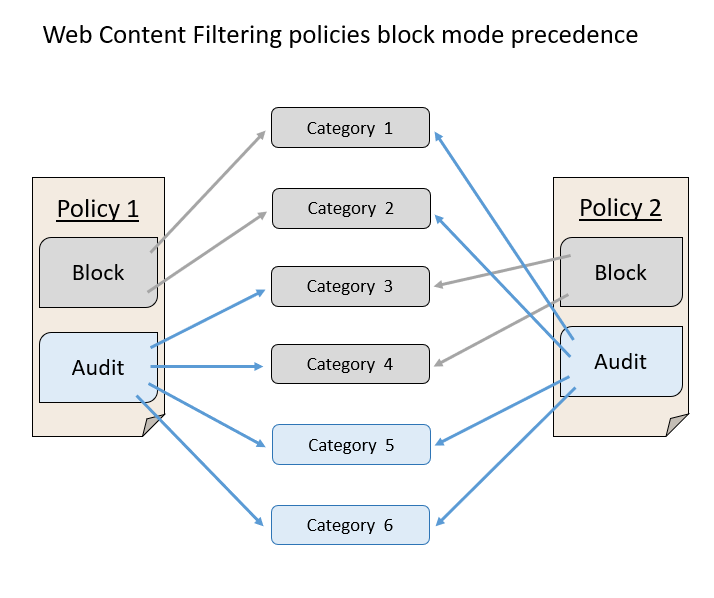

将多个不同的 Web 内容筛选策略应用于同一设备将导致对每个类别应用更严格的策略。 请考虑以下情况:

- 策略 1 阻止类别 1 和 2,并审核其余的

- 策略 2 阻止类别 3 和 4,并审核其余类别

结果是类别 1-4 全部被阻止。 下图对此进行了说明。

从设置页Create IP、URL 或域的指示器

在导航窗格中,选择“规则) ”下的“设置>终结点>指示器 (”。

选择 “IP 地址或 URL/域 ”选项卡。

选择 “添加项”。

指定以下详细信息:

- 指示器 - 指定实体详细信息并定义指示器的过期时间。

- 操作 - 指定要执行的操作并提供说明。

- 作用域 - 定义计算机组的范围。

查看“ 摘要 ”选项卡中的详细信息,然后选择“ 保存”。

注意

创建策略的时间与设备上阻止 URL 或 IP 之间的延迟可能长达 2 小时。

相关文章

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈