设置和配置计划 1 Microsoft Defender for Endpoint

适用于:

本文介绍如何设置和配置 Defender for Endpoint 计划 1。 无论你是提供帮助还是自己动手,都可以在整个部署过程中使用本文作为指南。

安装和配置过程

Defender for Endpoint 计划 1 的常规设置和配置过程如下:

| 数字 | 步骤 | 说明 |

|---|---|---|

| 1 | 查看要求 | Lists许可、浏览器、操作系统和数据中心要求 |

| 2 | 规划部署 | Lists要考虑的几种部署方法,并包含指向更多资源的链接,以帮助你决定使用哪种方法 |

| 3 | 设置租户环境 | Lists用于设置租户环境的任务 |

| 4 | 分配角色和权限 | Lists安全团队要考虑的角色和权限 提示:分配角色和权限后,安全团队就可以开始使用Microsoft Defender门户。 若要了解详细信息,请参阅 入门。 |

| 5 | 载入到 Defender for Endpoint | Lists操作系统加入 Defender for Endpoint 计划 1 的几种方法,并包含指向每个方法更详细信息的链接 |

| 6 | 配置下一代保护 | 介绍如何在 Microsoft Intune 中配置下一代保护设置 |

| 7 | 配置攻击面减少功能 | Lists可以配置的攻击面减少功能类型,并包括包含指向更多资源的链接的过程 |

查看要求

下表列出了 Defender for Endpoint 计划 1 的基本要求:

| 要求 | 说明 |

|---|---|

| 许可要求 | Defender for Endpoint 计划 1 (独立,或作为Microsoft 365 E3、A3 或 G3) 的一部分 |

| 浏览器要求 | Microsoft Edge Internet Explorer 版本 11 Google Chrome |

| 操作系统(客户端) | Windows 11 Windows 10版本 1709 或更高版本 macOS iOS Android OS |

| 操作系统 (服务器) | Windows Server 2022 Windows Server 2019 Windows Server 版本 1803 及更高版本 使用新式统一解决方案时,支持 Windows Server 2016 和 2012 R2 Linux Server |

| 数据中心版 | 以下数据中心位置之一: -欧盟 -英国 - 美国 |

注意

Defender for Endpoint 计划 1 的独立版本不包括服务器许可证。 若要载入服务器,需要额外的许可证,例如:

- Microsoft Defender服务器计划 1 或计划 2 (作为 Defender for Cloud) 产品/服务的一部分。

- 服务器Microsoft Defender for Endpoint

- 中小企业) Microsoft Defender 商业版服务器 (

了解详细信息。 请参阅 Defender for Endpoint 加入 Windows Server

规划部署

规划部署时,可以从多种不同的体系结构和部署方法中进行选择。 每个组织都是唯一的,因此有几个选项需要考虑,如下表所示:

| 方法 | 说明 |

|---|---|

| Intune | 使用Intune管理云原生环境中的终结点 |

| Intune和Configuration Manager | 使用Intune和Configuration Manager来管理跨本地和云环境的终结点和工作负载 |

| 配置管理器 | 使用Configuration Manager通过基于云的 Defender for Endpoint 功能保护本地终结点 |

| 从 Microsoft Defender 门户下载的本地脚本 | 在终结点上使用本地脚本来运行试点或仅加入几个设备 |

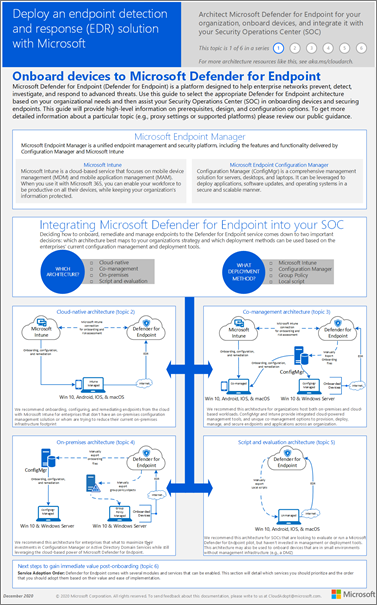

若要详细了解部署选项,请参阅 规划 Defender for Endpoint 部署。 然后,下载以下海报:

提示

有关规划部署的更多详细信息,请参阅规划Microsoft Defender for Endpoint部署。

设置租户环境

设置租户环境包括任务,例如:

- 验证许可证

- 配置租户

- 仅在必要时配置代理设置 ()

- 确保传感器正常工作并向 Defender for Endpoint 报告数据

这些任务包含在 Defender for Endpoint 的设置阶段。 请参阅 设置 Defender for Endpoint。

分配角色和权限

若要访问Microsoft Defender门户、配置 Defender for Endpoint 的设置,或执行任务(例如对检测到的威胁执行响应操作),必须分配适当的权限。 Defender for Endpoint 在 Microsoft Entra ID 中使用内置角色。

Microsoft建议仅向用户分配执行任务所需的权限级别。 可以通过使用基本权限管理或使用 基于角色的访问控制 (RBAC) 来分配权限。

- 通过基本权限管理,全局管理员和安全管理员具有完全访问权限,而安全读取者具有只读访问权限。

- 使用 RBAC,可以通过更多角色设置更精细的权限。 例如,可以拥有安全读取器、安全操作员、安全管理员、终结点管理员等。

下表描述了组织中 Defender for Endpoint 需要考虑的关键角色:

| Role | 说明 |

|---|---|

| 全局管理员 最佳做法是限制全局管理员的数量。 |

全局管理员可以执行各种任务。 默认情况下,向公司注册 Microsoft 365 或计划 1 Microsoft Defender for Endpoint 的人员是全局管理员。 全局管理员可以跨所有Microsoft 365 个门户访问/更改设置,例如: - Microsoft 365 管理中心 (https://admin.microsoft.com) - Microsoft Defender门户 (https://security.microsoft.com) - Intune管理中心 (https://intune.microsoft.com) |

| 安全管理员 | 安全管理员可以执行安全操作员任务以及以下任务: - 监视与安全相关的策略 - 管理安全威胁和警报 - 查看报告 |

| 安全操作员 | 安全操作员可以执行安全读取器任务以及以下任务: - 查看有关检测到的威胁的信息 - 调查并响应检测到的威胁 |

| 安全信息读取者 | 安全读取器可以执行以下任务: - 跨 Microsoft 365 服务查看与安全相关的策略 - 查看安全威胁和警报 - 查看报告 |

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

若要详细了解Microsoft Entra ID中的角色,请参阅将管理员和非管理员角色分配给具有Microsoft Entra ID的用户。 有关 Defender for Endpoint 角色的详细信息,请参阅 基于角色的访问控制。

载入到 Defender for Endpoint

准备好加入组织的终结点时,可以从多种方法中进行选择,如下表所示:

| 端点 | 部署工具 |

|---|---|

| Windows |

本地脚本 (最多 10 台设备) 组策略 Microsoft Intune/移动设备管理器 Microsoft Endpoint Configuration Manager VDI 脚本 |

| macOS |

本地脚本 Microsoft Intune JAMF Pro 移动设备管理 |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune 移动应用程序管理器 |

然后,继续配置下一代保护和攻击面减少功能。

配置下一代保护

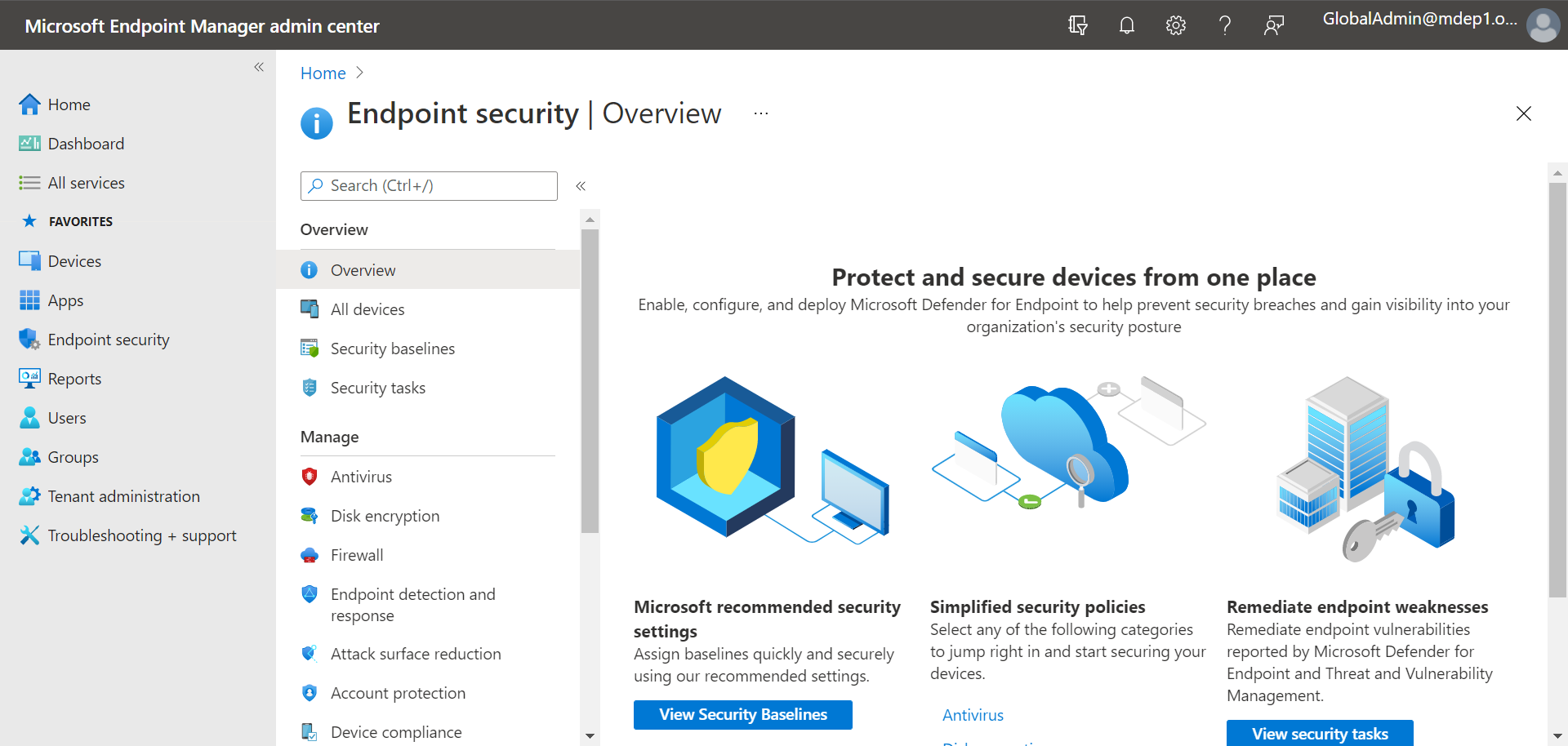

建议使用 Intune 来管理组织的设备和安全设置,如下图所示:

若要在 Intune 中配置下一代保护,请执行以下步骤:

转到Intune管理中心, (https://intune.microsoft.com) 并登录。

选择“ 终结点安全性>防病毒”,然后选择现有策略。 (如果没有现有策略,请创建新的策略。)

设置或更改防病毒配置设置。 需要帮助? 请参阅以下资源:

指定完设置后,选择“ 查看 + 保存”。

配置攻击面减少功能

攻击面减少就是要减少组织受到攻击的位置和方式。 Defender for Endpoint 计划 1 包含多项特性和功能,可帮助你减少整个终结点的攻击面。 下表中列出了这些特性和功能:

| 功能 | 说明 |

|---|---|

| 攻击面减少规则 | 配置攻击面减少规则以约束基于软件的风险行为,并帮助保护组织的安全。 攻击面减少规则针对某些软件行为,例如 - 启动尝试下载或运行文件的可执行文件和脚本 - 运行模糊处理或其他可疑脚本 - 执行应用通常不会在日常工作中启动的行为 此类软件行为有时出现在合法的应用程序中。 但是,这些行为通常被视为有风险,因为它们通常被攻击者通过恶意软件滥用。 |

| 勒索软件缓解 | 通过配置受控文件夹访问来设置勒索软件缓解,这有助于保护组织的宝贵数据免受恶意应用和勒索软件等威胁的侵害。 |

| 设备控制 | 为组织配置设备控制设置,以允许或阻止可移动设备 (,例如 U 盘) 。 |

| 网络保护 | 设置网络保护以防止组织中的人员使用访问 Internet 上危险域或恶意内容的应用程序。 |

| Web 保护功能 | 设置 Web 威胁防护以保护组织的设备免受钓鱼网站、攻击站点和其他不受信任或低信誉站点的危害。 设置 Web 内容筛选,以根据网站内容类别 ((如休闲、高带宽、成人内容或法律责任) )跟踪和规范对网站的访问。 |

| 网络防火墙 | 使用规则配置网络防火墙,以确定允许哪些网络流量进入或传出组织的设备。 |

| 应用程序控制 | 如果希望仅允许受信任的应用程序和进程在 Windows 设备上运行,请配置应用程序控制规则。 |

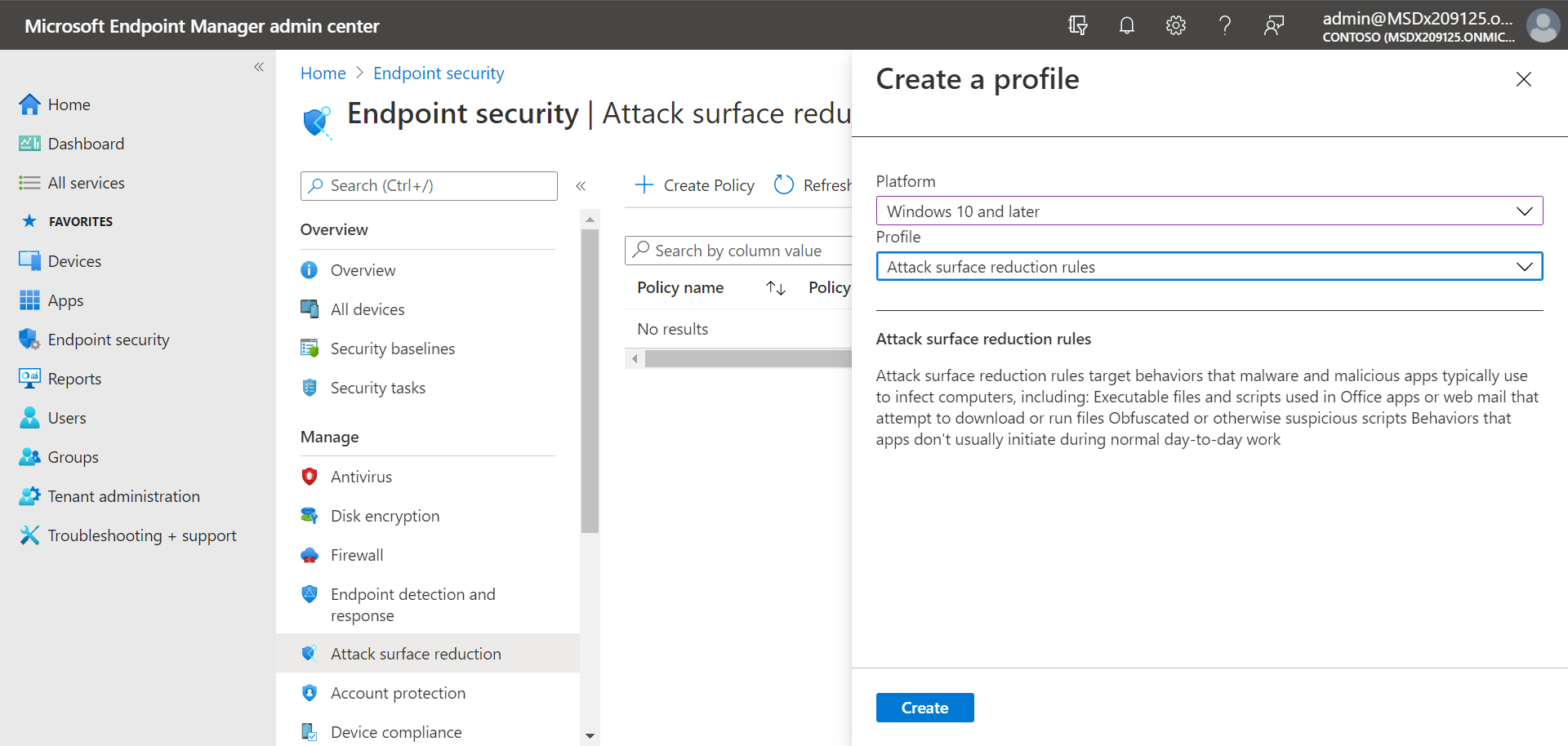

攻击面减少规则

攻击面减少规则在运行 Windows 的设备上可用。 建议使用 Intune,如下图所示:

转到Intune管理中心并登录。

选择 “终结点安全>攻击面减少>+创建策略”。

对于“平台”,请选择“Windows 10”、“Windows 11”和“Windows Server”。

对于 “配置文件”,选择“ 攻击面减少规则”,然后选择“ 创建”。

在“ 基本信息 ”选项卡上,指定策略的名称和说明,然后选择“ 下一步”。

在“ 配置设置 ”选项卡上,展开“ Defender”下的“配置攻击面减少规则”,然后选择“ 下一步”。 有关攻击面减少规则的详细信息,请参阅 攻击面减少规则部署概述。

建议至少启用以下三个标准保护规则:

在“ 作用域标记 ”选项卡上,如果组织正在使用范围标记,请选择“ + 选择范围标记”,然后选择要使用的标记。 然后,选择“ 下一步”。

若要详细了解范围标记,请参阅 使用基于角色的访问控制 (RBAC) 和分布式 IT 的范围标记。

在“ 分配 ”选项卡上,指定应向其应用策略的用户和组,然后选择“ 下一步”。 (若要了解有关分配的详细信息,请参阅在 Microsoft Intune 中分配用户和设备配置文件。)

在“ 查看 + 创建 ”选项卡上,查看设置,然后选择“ 创建”。

勒索软件缓解

可以通过 受控文件夹访问获得勒索软件缓解,该访问仅允许受信任的应用访问终结点上的受保护文件夹。

建议使用 Intune 配置受控文件夹访问权限。

转到Intune管理中心并登录。

转到 “终结点安全>攻击面减少”,然后选择“ + 创建策略”。

对于“平台”,请选择“Windows 10”、“Windows 11”和“Windows Server”,对于“配置文件”,选择“攻击面减少规则”。 然后选择" 创建"。

在“ 基本信息 ”选项卡上,为策略命名并添加说明。 选择 下一步。

在“ 配置设置 ”选项卡上的“ Defender ”部分下,向下滚动到底部。 在 “启用受控文件夹访问 ”下拉列表中,选择“ 已启用”,然后选择“ 下一步”。

可以选择指定以下其他设置:

- 在 “受控文件夹访问受保护的文件夹”旁边,将开关切换为 “已配置”,然后添加需要保护的文件夹。

- 在 “受控文件夹访问允许的应用程序”旁边,将开关切换为 “已配置”,然后添加应有权访问受保护文件夹的应用。

在“ 作用域标记 ”选项卡上,如果组织正在使用范围标记,请选择“ + 选择范围标记”,然后选择要使用的标记。 然后,选择“ 下一步”。 若要详细了解范围标记,请参阅 使用基于角色的访问控制 (RBAC) 和分布式 IT 的范围标记。

在 “分配 ”选项卡上,选择“ 添加所有用户 ”和“ + 添加所有设备”,然后选择“ 下一步”。 (可以交替指定特定的用户组或设备组。)

在“ 查看 + 创建 ”选项卡上,查看策略的设置,然后选择“ 创建”。 该策略将应用于即将载入到 Defender for Endpoint 的任何终结点。

设备控制

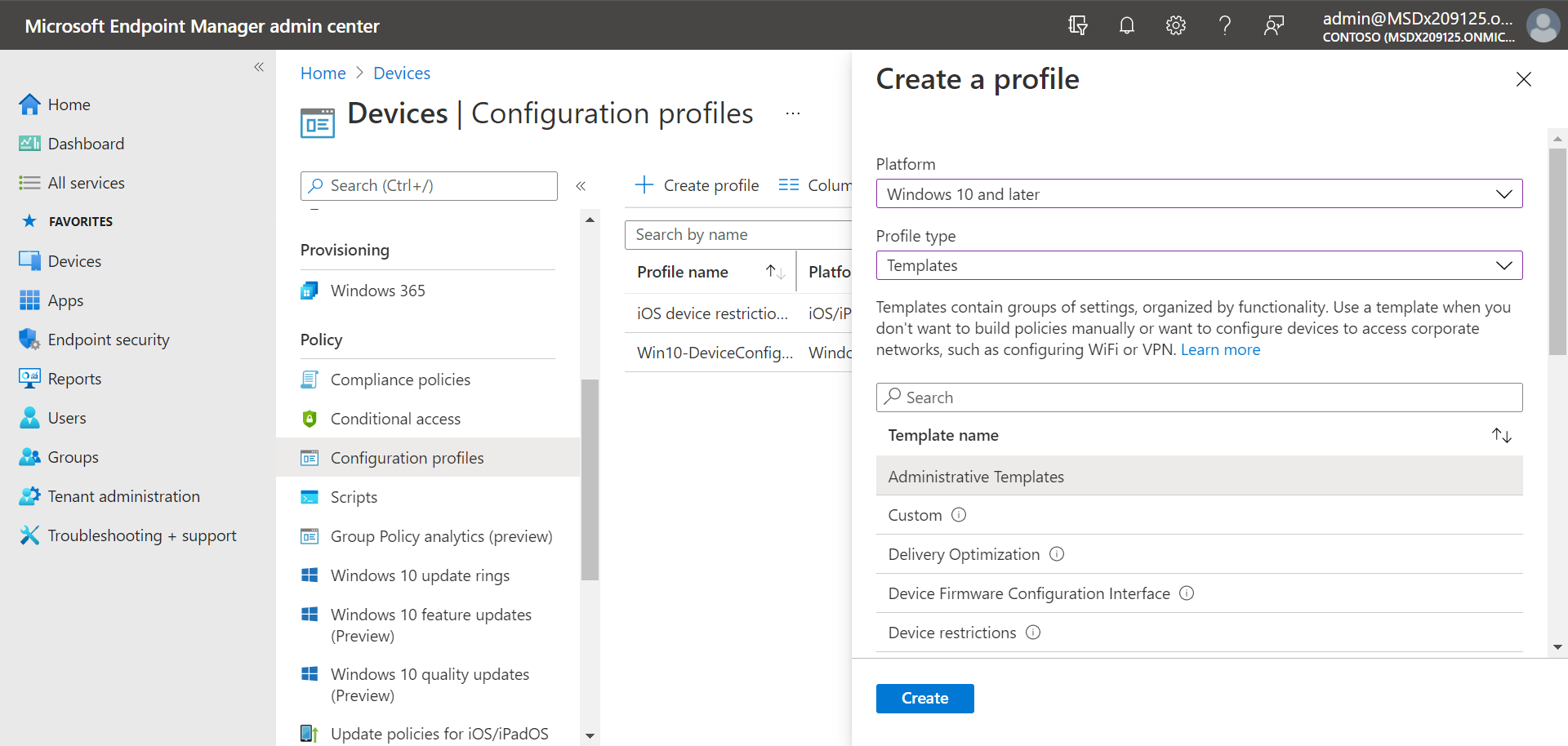

可以将 Defender for Endpoint 配置为阻止或允许可移动设备上的可移动设备和文件。 建议使用 Intune 来配置设备控制设置。

转到Intune管理中心并登录。

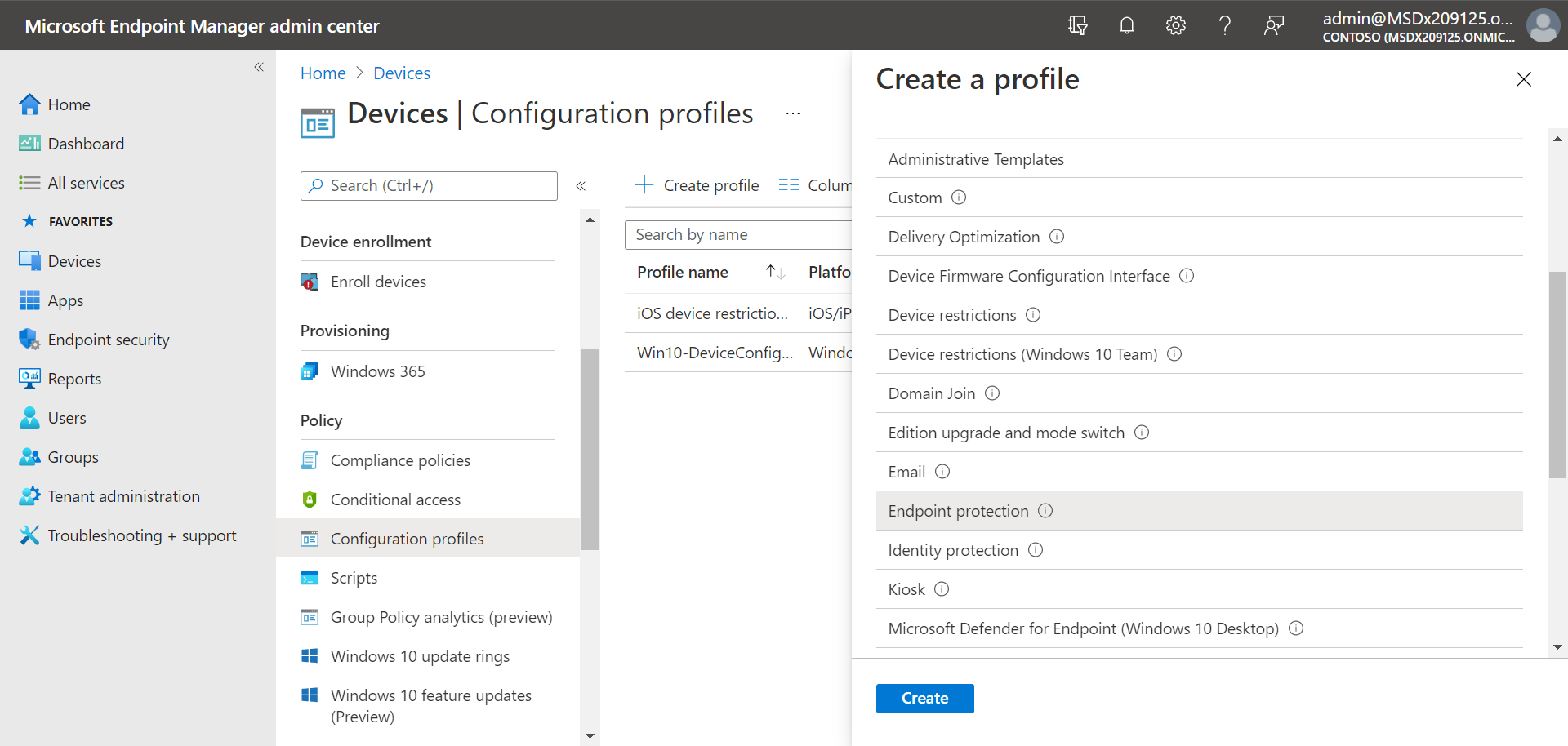

选择 “设备>配置>+ 创建>策略”。

对于“平台”,请选择配置文件(例如Windows 10及更高版本),对于“配置文件类型”,请选择“模板”。

在 “模板名称”下,选择“ 管理模板”,然后选择“ 创建”。

在“ 基本信息 ”选项卡上,为策略命名并添加说明。 选择 下一步。

在 “配置设置 ”选项卡上,选择“ 所有设置”。 然后在搜索框中,键入

Removable以查看与可移动设备相关的所有设置。选择列表中的某个项,例如 “所有可移动存储类:拒绝所有访问”,打开其浮出控件窗格。 每个设置的浮出控件说明了启用、禁用或未配置时会发生什么情况。 选择一个设置,然后选择 “确定”。

对要配置的每个设置重复步骤 6。 然后选择“下一步”。

在“ 作用域标记 ”选项卡上,如果组织正在使用范围标记,请选择“ + 选择范围标记”,然后选择要使用的标记。 然后,选择“ 下一步”。

若要详细了解范围标记,请参阅 使用基于角色的访问控制 (RBAC) 和分布式 IT 的范围标记。

在 “分配 ”选项卡上,选择“ 添加所有用户 ”和“ + 添加所有设备”,然后选择“ 下一步”。 (可以交替指定特定的用户组或设备组。)

在“ 查看 + 创建 ”选项卡上,查看策略的设置,然后选择“ 创建”。 该策略将应用于即将载入到 Defender for Endpoint 的任何终结点。

提示

有关详细信息,请参阅如何使用Microsoft Defender for Endpoint控制 USB 设备和其他可移动媒体。

网络保护

借助网络保护,你可以帮助保护组织免受可能托管 Internet 上网络钓鱼欺诈、攻击和其他恶意内容的危险域的侵害。 建议使用Intune来启用网络保护。

转到Intune管理中心并登录。

选择 “设备>配置>+ 创建>策略”。

对于“平台”,请选择配置文件(例如Windows 10及更高版本),对于“配置文件类型”,请选择“模板”。

在 “模板名称”下,选择“ 终结点保护”,然后选择“ 创建”。

在“ 基本信息 ”选项卡上,为策略命名并添加说明。 选择 下一步。

在“配置设置”选项卡上,展开“Microsoft Defender攻击防护”,然后展开“网络筛选”。

将 “网络保护 ”设置为 “启用”。 (可以选择“ 审核 ”,首先查看网络保护在环境中的工作方式。)

然后选择“下一步”。

在 “分配 ”选项卡上,选择“ 添加所有用户 ”和“ + 添加所有设备”,然后选择“ 下一步”。 (可以交替指定特定的用户组或设备组。)

在“ 适用性规则 ”选项卡上,设置规则。 要配置的配置文件仅应用于满足指定的组合条件的设备。

例如,可以选择将策略分配给仅运行特定 OS 版本的终结点。

然后选择“下一步”。

在“ 查看 + 创建 ”选项卡上,查看策略的设置,然后选择“ 创建”。 该策略将应用于即将载入到 Defender for Endpoint 的任何终结点。

提示

可以使用其他方法(例如Windows PowerShell或组策略)启用网络保护。 若要了解详细信息,请参阅 启用网络保护。

Web 保护

使用 Web 保护,可以保护组织的设备免受 Web 威胁和不需要的内容的影响。 Web 防护包括 Web 威胁防护 和 Web 内容筛选。 配置这两组功能。 建议使用 Intune 来配置 Web 保护设置。

配置 Web 威胁防护

转到Intune管理中心,然后登录。

选择 “终结点安全>攻击面减少”,然后选择“ + 创建策略”。

选择平台(例如Windows 10及更高版本),选择 Web 保护配置文件,然后选择“创建”。

在“ 基本信息 ”选项卡上,指定名称和说明,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,展开“ Web 保护”,指定下表中的设置,然后选择“ 下一步”。

Setting 建议 启用网络保护 设置为 “已启用”。 阻止用户访问恶意网站或域。

或者,可以将网络保护设置为 “审核模式 ”,以查看它在环境中的工作方式。 在审核模式下,网络保护不会阻止用户访问站点或域,但会将检测跟踪为事件。需要 SmartScreen Microsoft Edge 旧版 设置为 “是”。 帮助保护用户免受潜在网络钓鱼欺诈和恶意软件的侵害。 阻止恶意站点访问 设置为 “是”。 防止用户绕过有关潜在恶意站点的警告。 阻止未经验证的文件下载 设置为 “是”。 防止用户绕过警告并下载未经验证的文件。 在“ 作用域标记 ”选项卡上,如果组织正在使用范围标记,请选择“ + 选择范围标记”,然后选择要使用的标记。 然后,选择“ 下一步”。

若要详细了解范围标记,请参阅 使用基于角色的访问控制 (RBAC) 和分布式 IT 的范围标记。

在“ 分配 ”选项卡上,指定要接收 Web 保护策略的用户和设备,然后选择“ 下一步”。

在“ 查看 + 创建 ”选项卡上,查看策略设置,然后选择“ 创建”。

提示

若要详细了解 Web 威胁防护,请参阅 保护组织免受 Web 威胁的侵害。

配置 Web 内容筛选

转到Microsoft Defender门户并登录。

选择 “设置>终结点”。

在 “规则”下,选择“ Web 内容筛选”,然后选择“ + 添加策略”。

在 “添加策略 ”浮出控件的“ 常规 ”选项卡上,指定策略的名称,然后选择“ 下一步”。

在 “阻止的类别”上,选择要阻止的一个或多个类别,然后选择“ 下一步”。

在“ 范围 ”选项卡上,选择要接收此策略的设备组,然后选择“ 下一步”。

在“ 摘要 ”选项卡上,查看策略设置,然后选择“ 保存”。

提示

若要详细了解如何配置 Web 内容筛选,请参阅 Web 内容筛选。

网络防火墙

网络防火墙有助于降低网络安全威胁的风险。 安全团队可以设置规则,确定允许哪些流量流入或流出组织的设备。 建议使用 Intune 来配置网络防火墙。

::: alt-text=“Intune门户中防火墙策略的屏幕截图。”:::

若要配置基本防火墙设置,请执行以下步骤:

转到Intune管理中心,然后登录。

选择 “终结点安全>防火墙”,然后选择“ + 创建策略”。

选择平台(例如Windows 10、Windows 11和 Windows Server),选择Microsoft防火墙配置文件,然后选择“创建”。

在“ 基本信息 ”选项卡上,指定名称和说明,然后选择“ 下一步”。

展开 “防火墙”,然后向下滚动到列表底部。

将以下每个设置设置为 True:

- 启用域网络防火墙

- 启用专用网络防火墙

- 启用公用网络防火墙

查看每个域网络、专用网络和公共网络下的设置列表。 你可以将其设置为 “未配置”,或者根据组织的需求对其进行更改。

然后选择“下一步”。

在“ 作用域标记 ”选项卡上,如果组织正在使用范围标记,请选择“ + 选择范围标记”,然后选择要使用的标记。 然后,选择“ 下一步”。

若要详细了解范围标记,请参阅 使用基于角色的访问控制 (RBAC) 和分布式 IT 的范围标记。

在 “分配 ”选项卡上,选择“ 添加所有用户 ”和“ + 添加所有设备”,然后选择“ 下一步”。 (可以交替指定特定的用户组或设备组。)

在“ 查看 + 创建 ”选项卡上,查看策略设置,然后选择“ 创建”。

提示

防火墙设置很详细,看起来可能很复杂。 请参阅 有关配置 Windows Defender 防火墙的最佳做法。

应用程序控制

Windows Defender 应用程序控制 (WDAC) 仅允许受信任的应用程序和进程运行来帮助保护 Windows 终结点。 大多数组织使用 WDAC 的分阶段部署。 也就是说,大多数组织最初不会在所有 Windows 终结点上推出 WDAC。 事实上,根据组织的 Windows 终结点是完全托管的、轻松管理的还是“自带设备”终结点,你可以在所有或部分终结点上部署 WDAC。

若要帮助规划 WDAC 部署,请参阅以下资源:

后续步骤

完成安装和配置过程后,下一步是开始使用 Defender for Endpoint。

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。