Microsoft Defender for Endpoint部署入门

适用于:

希望体验 Microsoft Defender for Endpoint? 注册免费试用版。

提示

作为本文的配套内容,我们建议在登录到 Microsoft 365 管理中心 时使用Microsoft Defender for Endpoint自动设置指南。 本指南将基于你的环境自定义你的体验。 若要在不登录和激活自动安装功能的情况下查看最佳做法,请转到 Microsoft 365 设置指南。

通过部署Microsoft Defender for Endpoint和载入设备,最大限度地利用可用的安全功能,更好地保护企业免受网络威胁。 通过加入设备,可以快速识别和阻止威胁,确定风险的优先级,并跨操作系统和网络设备改进防御能力。

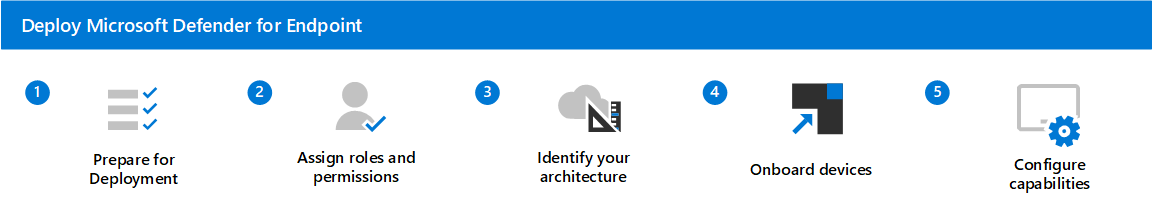

本指南提供五个步骤来帮助将 Defender for Endpoint 部署为多平台终结点保护解决方案。 它可帮助你选择最佳部署工具、载入设备和配置功能。 每个步骤对应于单独的文章。

部署 Defender for Endpoint 的步骤如下:

- 步骤 1 - 设置Microsoft Defender for Endpoint部署:此步骤侧重于让环境做好部署准备。

- 步骤 2 - 分配角色和权限:标识并分配查看和管理 Defender for Endpoint 的角色和权限。

- 步骤 3 - 确定体系结构并选择部署方法:确定最适合组织的体系结构和部署方法。

- 步骤 4 - 载入设备:评估设备并将其载入到 Defender for Endpoint。

- 步骤 5 - 配置功能:现在可以配置 Defender for Endpoint 安全功能来保护设备。

要求

下面是部署 Defender for Endpoint 所需的先决条件列表:

- 你是全局管理员

- 你的环境满足 最低要求

- 你有一个完整的环境清单。 下表提供了收集信息并确保利益干系人深入理解你的环境(这有助于识别技术或流程中所需的潜在依赖项和/或更改)的起点。

| 什么 | 说明 |

|---|---|

| 终结点计数 | 按操作系统统计的终结点总数。 |

| 服务器计数 | 按操作系统版本排序的服务器总数。 |

| 管理引擎 | 管理引擎名称和版本 (例如 System Center Configuration Manager Current Branch 1803) 。 |

| CDOC 分发 | 高级 CDOC 结构 (例如,第 1 层外包给 Contoso,第 2 层和第 3 层内部分布在欧洲和亚洲) 。 |

| 安全信息和事件 (SIEM) | 正在使用的 SIEM 技术。 |

后续步骤

通过步骤 1 开始部署 - 设置Microsoft Defender for Endpoint部署

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈