迁移设备以使用简化的连接方法

适用于:

本文介绍如何迁移 (重新加入) 以前已加入 Defender for Endpoint 的设备,以使用简化的设备连接方法。 有关简化连接的详细信息,请参阅 使用简化的连接载入设备。 设备必须满足 简化连接中列出的先决条件。

在大多数情况下,重新载入时不需要完全设备卸载。 可以运行更新的载入包并重新启动设备以切换连接。 有关各个操作系统的详细信息,请参阅以下信息。

重要

限制和已知问题:

- 我们发现在高级搜寻中

DeviceInfo table填充ConnectivityType列的后端问题,以便可以跟踪迁移进度。 我们的目标是尽快解决这一问题。 - 对于设备迁移 (重新载入) :无需卸载即可切换到简化的连接方法。 运行更新的载入包后,Windows 设备需要完全重启设备,并重启 macOS 和 Linux 的服务。 有关详细信息,请参阅本文中包含的详细信息。

- Windows 10版本 1607、1703、1709 和 1803 不支持重新载入。 首先卸载,然后使用更新的包加入。 这些版本还需要更长的 URL 列表。

- 不支持运行 MMA 代理的设备,必须继续使用 MMA 载入方法。

使用简化的方法迁移设备

迁移建议

从小开始。 建议先从一小部分设备开始。 使用任何受支持的部署工具应用载入 Blob,然后监视连接。 如果使用新的载入策略,若要防止冲突,请确保从任何其他现有载入策略中排除设备。

验证和监视。 载入少量设备后,验证设备是否已成功载入,并且是否正在与服务通信。

完成迁移。 在此阶段,你可以逐步将迁移推出到更大的设备集。 若要完成迁移,可以替换以前的载入策略,并从网络设备中删除旧 URL。

在继续任何迁移之前,请验证 设备先决条件 。 此信息基于上一篇文章,重点介绍迁移现有设备。

若要重新加入设备,需要使用简化的载入包。 有关如何访问包的详细信息,请参阅 简化连接。

根据操作系统,在应用载入包后,迁移可能需要重启设备或服务重启:

Windows:重新启动设备

macOS:通过运行以下方法重启设备或重启 Defender for Endpoint 服务:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux:通过运行以下方法重启 Defender for Endpoint 服务:

sudo systemctl restart mdatp

下表列出了基于设备的操作系统的可用载入工具的迁移说明。

Windows 10 和 11

重要

Windows 10版本 1607、1703、1709 和 1803 不支持重新载入。 若要迁移现有设备,需要使用简化的载入包完全卸载并加入。

有关载入 Windows 客户端设备的常规信息,请参阅 载入 Windows 客户端。

确认满足先决条件: 使用简化方法的先决条件。

本地脚本

按照 本地脚本中的指南 (最多 10 台设备使用 简化的载入包) 。 完成这些步骤后,必须重启设备才能进行设备连接切换。

组策略

遵循组策略中的指南,使用简化的载入包。 完成这些步骤后,必须重启设备才能进行设备连接切换。

Microsoft Intune

按照使用简化的载入包Intune中的指南进行操作。 可以使用“自动从连接器”选项;但是,此选项不会自动重新应用载入包。 Create新的载入策略,并首先面向测试组。 完成这些步骤后,必须重启设备才能进行设备连接切换。

Microsoft Configuration Manager

按照 Configuration Manager 中的指南进行操作。

VDI

使用载入 非持久性虚拟桌面基础结构 (VDI) 设备中的指南。 完成这些步骤后,必须重启设备才能进行设备连接切换。

使用已迁移设备的简化方法验证设备连接性

可以使用以下方法检查已成功连接 Windows 设备:

- 客户端分析器

- 使用Microsoft Defender XDR中的高级搜寻进行跟踪

- 使用适用于 Windows) 的 事件查看器 (在本地跟踪

- 运行测试以确认与 Defender for Endpoint 服务的连接

- 检查注册表编辑器

- PowerShell 检测测试

对于 macOS 和 Linux,可以使用以下方法:

- MDATP 连接测试

- 使用Microsoft Defender XDR中的高级搜寻进行跟踪

- 运行测试以确认与 Defender for Endpoint 服务的连接

使用 Defender for Endpoint Client Analyzer (Windows) 在为已迁移的终结点载入后验证连接

载入后,运行MDE客户端分析器以确认设备是否连接到相应的更新 URL。

下载运行 Defender for Endpoint 传感器的 Microsoft Defender for Endpoint 客户端分析器工具。

可以按照验证客户端连接到Microsoft Defender for Endpoint服务中的相同说明进行操作。 脚本自动使用设备上配置的载入包, (应简化版本) 测试连接。

确保使用适当的 URL 建立连接。

使用Microsoft Defender XDR中的高级搜寻进行跟踪

可以在Microsoft Defender门户中使用高级搜寻来查看连接类型状态。

此信息位于 DeviceInfo 表的“ConnectivityType”列下:

- 列名称:ConnectivityType

- 可能的值:

<blank>、精简、标准 - 数据类型:字符串

- 说明:从设备到云的连接类型

将设备迁移为使用简化的方法,并且设备与 EDR 命令 & 控制通道建立成功通信后,该值表示为“精简”。

如果将设备移回常规方法,则值为“标准”。

对于尚未尝试重新登录的设备,该值将保留为空。

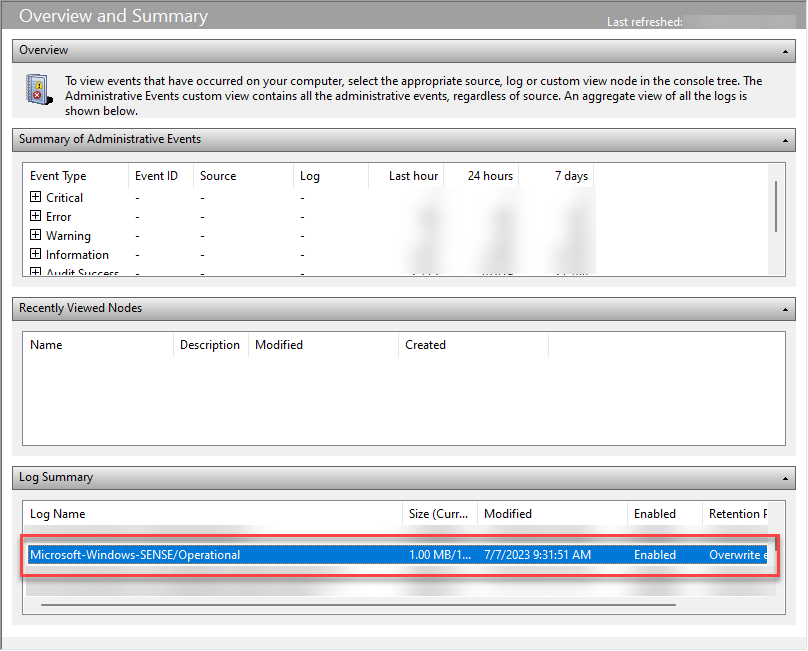

通过 Windows 事件查看器在设备上本地跟踪

可以使用 Windows 事件查看器的 SENSE 操作日志通过新的简化方法在本地验证连接。 SENSE 事件 ID 4 跟踪成功的 EDR 连接。

使用以下步骤打开 Defender for Endpoint 服务事件日志:

在 Windows 菜单上,选择“开始”,然后键入“事件查看器”。 然后选择“事件查看器”。

在日志列表中的 “日志摘要”下,向下滚动,直到看到 Microsoft-Windows-SENSE/Operational。 双击该项以打开日志。

还可以通过展开“应用程序和服务日志>”Microsoft>Windows>SENSE 并选择“ 操作”来访问日志。

事件 ID 4 跟踪与 Defender for Endpoint 命令 & 控制通道的成功连接。 使用更新的 URL 验证成功连接。 例如:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>消息 1 包含已联系的 URL。 确认事件包括经过简化的 URL (endpoint.security.microsoft、com) 。

事件 ID 5 跟踪错误(如果适用)。

注意

SENSE 是用于引用支持Microsoft Defender for Endpoint的行为传感器的内部名称。

服务记录的事件将显示在日志中。

有关详细信息,请参阅使用事件查看器查看事件和错误。

运行测试以确认与 Defender for Endpoint 服务的连接

将设备载入到 Defender for Endpoint 后,验证它是否继续显示在设备清单中。 DeviceID 应保持不变。

检查“设备页时间线”选项卡,确认事件正在从设备流出。

实时响应

确保 实时响应 在测试设备上正常工作。 按照 使用实时响应调查设备上的实体中的说明进行操作。

请确保在连接后运行几个基本命令,以确认连接 (,例如 cd、作业、连接) 。

自动调查和响应

确保自动调查和响应在测试设备上正常运行: 配置自动调查和响应功能。

对于自动 IR 测试实验室,请导航到Microsoft Defender XDR>评估 & 教程>教程 & 模拟>**教程>自动调查教程。

云端保护

以管理员身份打开命令提示符。

右键单击“开始”菜单中的项,选择“ 以管理员身份运行 ”,然后在权限提示符下选择“ 是 ”。

将以下参数与 Microsoft Defender 防病毒命令行实用工具 (mpcmdrun.exe) 一起使用,验证网络是否可以与 Microsoft Defender 防病毒云服务通信:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

注意

此命令仅适用于 Windows 10、版本 1703 或更高版本或Windows 11。 有关详细信息,请参阅使用 mpcmdrun.exe 命令行工具管理Microsoft Defender防病毒。

首次看到时测试块

按照 Microsoft Defender for Endpoint 块在 First Sight (BAFS) 演示中的说明进行操作。

测试 SmartScreen

按照 Microsoft Defender SmartScreen 演示 (msft.net) 中的说明进行操作。

PowerShell 检测测试

在 Windows 设备上,创建一个文件夹:

C:\test-MDATP-test。以管理员身份打开“命令提示符”。

在“命令提示符”窗口中,运行以下 PowerShell 命令:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

命令运行后,“命令提示符”窗口会自动关闭。 如果成功,检测测试将标记为已完成。

对于 macOS 和 Linux,可以使用以下方法:

- MDATP 连接测试

- 使用Microsoft Defender XDR中的高级搜寻进行跟踪

- 运行测试以确认与 Defender for Endpoint 服务的连接

(macOS 和 Linux) 进行 MDATP 连接测试

运行 mdatp health -details features 以确认simplified_connectivity:“enabled”。

运行 mdatp health -details edr 以确认 edr_partner_geo_location 是否可用。 该值应为 GW_<geo> “geo”是租户的地理位置。

运行 mdatp 连接测试。 确保存在简化的 URL 模式。 你应该需要两个用于“\storage”,一个用于“\mdav”,一个用于“\xplat”,一个用于“/packages”。

例如:https:mdav.us.endpoint.security.microsoft/com/storage

使用Microsoft Defender XDR中的高级搜寻进行跟踪

按照与 Windows 相同的说明进行操作。

使用 Defender for Endpoint 客户端分析器 (跨平台) 验证新迁移终结点的连接

下载并运行适用于 macOS 或 Linux 的客户端分析器。 有关详细信息,请参阅 下载并运行客户端分析器。

从 MDEClientAnalyzer 文件夹中运行

mdeclientanalyzer.cmd -o <path to cmd file>。 命令使用载入包中的参数来测试连接性。运行

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>参数为GW_US、GW_EU GW_UK) 的 (。 GW 是指简化的选项。 使用适用的租户地理位置运行。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈