在 EOP 中配置反恶意软件策略

提示

你知道可以免费试用Office 365计划 2 Microsoft Defender XDR 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 在此处了解谁可以注册和试用条款。

无论在 Exchange Online 中拥有邮箱的 Microsoft 365 组织中,还是没有 Exchange Online 邮箱的独立 Exchange Online Protection (EOP) 组织中,EOP 都会自动保护电子邮件免受恶意软件威胁。 EOP 使用反恶意软件策略进行恶意软件保护设置。 有关详细信息,请参阅 反恶意软件保护。

提示

建议启用所有用户并将其添加到标准和/或严格预设安全策略。 有关详细信息,请参阅 配置保护策略。

默认反恶意软件策略会自动应用于所有收件人。 为了提高粒度,还可以创建自定义反恶意软件策略,这些策略适用于组织中的特定用户、组或域。

注意

默认反恶意软件策略适用于入站和出站电子邮件。 自定义反恶意软件策略仅适用于入站电子邮件。

可以在 Microsoft Defender 门户或 PowerShell (Exchange Online PowerShell 中为 Microsoft 365 组织配置反恶意软件策略,其邮箱位于 Exchange Online 中;对于没有Exchange Online邮箱) 的组织的独立 EOP PowerShell。

开始前,有必要了解什么?

在 中打开Microsoft Defender门户https://security.microsoft.com。 若要直接转到 “反恶意软件 ”页,请使用 https://security.microsoft.com/antimalwarev2。

若要连接到 Exchange Online PowerShell,请参阅连接到 Exchange Online PowerShell。 若要连接到独立 EOP PowerShell,请参阅连接到 Exchange Online Protection PowerShell。

需要先分配权限,然后才能执行本文中的过程。 可以选择下列选项:

- Microsoft Defender XDR基于角色的统一访问控制 (RBAC) (仅影响 Defender 门户,而不会影响 PowerShell) :授权和设置/安全设置/核心安全设置 (管理) 或授权和设置/安全设置/核心安全性设置 (读取) 。

- Exchange Online权限:

- 添加、修改和删除策略: 组织管理 或 安全管理员 角色组中的成员身份。

- 对策略的只读访问权限:全局读取者、安全读取者或仅查看组织管理角色组中的成员身份。

- Microsoft Entra权限:全局管理员、安全管理员、全局读取者或安全读取者角色的成员身份为用户提供 Microsoft 365 中其他功能的所需权限和权限。

有关反恶意软件策略的建议设置,请参阅 EOP 反恶意软件策略设置。

提示

如果标准或 严格预设安全策略中也包含收件人,则忽略默认或自定义反恶意软件策略中的设置。 有关详细信息,请参阅 电子邮件保护的顺序和优先级。

使用 Microsoft Defender 门户创建反恶意软件策略

在 Microsoft Defender 门户中https://security.microsoft.com,转到“策略”部分中的“Email &协作>策略 & 规则>威胁策略>反恶意软件”。 若要直接转到 “反恶意软件 ”页,请使用 https://security.microsoft.com/antimalwarev2。

在“反恶意软件”页上,选择“

Create”以打开新的反恶意软件策略向导。

Create”以打开新的反恶意软件策略向导。在“命名策略”页面上,配置以下设置:

- 名称:输入策略的唯一描述性名称。

- 说明:输入策略的可选说明。

完成“ 为策略命名 ”页后,选择“ 下一步”。

在“ 用户和域 ”页上,确定策略应用于 (收件人条件的内部收件人) :

- 用户:指定的邮箱、邮件用户或邮件联系人。

- 组:

- ) 不支持指定通讯组或启用邮件的安全组的成员 (动态通讯组。

- 指定的 Microsoft 365 组。

- 域:组织中具有指定接受域主电子邮件地址的所有收件人。

单击相应的框,开始键入值,然后从结果中选择所需的值。 根据需要多次重复此过程。 若要删除现有值,请选择

值旁边的值。

值旁边的值。对于用户或组,可以使用大多数标识符(姓名、显示名称、别名、电子邮件地址、帐户名称等),但是相应的显示名称会显示在结果中。 对于用户或组,输入星号 (*) ,以查看所有可用值。

只能使用一次条件,但条件可以包含多个值:

同一条件的多个值使用 OR 逻辑 (例如 recipient1<> 或 <recipient2>) 。 如果收件人与 任何 指定值匹配,则会对其应用策略。

不同类型的条件使用 AND 逻辑。 收件人必须匹配 所有 指定的条件,策略才能应用于他们。 例如,使用以下值配置条件:

- 用户:

romain@contoso.com - 组:高管

仅当他也是高管组的成员时,才会应用

romain@contoso.com该策略。 否则,该策略不适用于他。- 用户:

排除这些用户、组和域: 若要为策略应用于的内部收件人添加例外 (收件人例外),请选择此选项并配置例外。

只能使用一次异常,但该异常可以包含多个值:

- 同一异常的多个值使用 OR 逻辑 (例如 recipient1<> 或 <recipient2>) 。 如果收件人与 任何 指定值匹配,则不会对其应用策略。

- 不同类型的异常使用 OR 逻辑 (例如,<recipient1> 或 <group1> 的成员或 <domain1>) 的成员。 如果收件人与 任何 指定的异常值匹配,则不会对其应用策略。

完成“ 用户和域 ”页后,选择“ 下一步”。

在 “保护设置” 页上,配置以下设置:

“保护设置” 部分:

启用常见附件筛选器:如果选择此选项,则具有指定附件的邮件将被视为恶意软件并自动隔离。 可以通过单击“ 自定义文件类型 ”并在列表中选择或取消选择值来修改列表。

有关默认值和可用值,请参阅 反恶意软件策略中的常见附件筛选器。

找到这些类型时:选择以下值之一:

- 拒绝未送达报告 (NDR) 的邮件 , (这是默认值)

- 隔离邮件

为恶意软件启用零小时自动清除:如果选择此选项,ZAP 将隔离已传递的恶意软件邮件。 有关详细信息,请参阅 恶意软件的零小时自动清除 (ZAP) 。

隔离策略:选择应用于隔离为恶意软件的邮件的隔离策略。 默认情况下,名为 AdminOnlyAccessPolicy 的隔离策略用于恶意软件检测。 有关此隔离策略的详细信息,请参阅 隔离策略剖析。

提示

隔离通知在名为 AdminOnlyAccessPolicy 的策略中被禁用。 若要通知已将邮件隔离为恶意软件的收件人,请创建或使用已启用隔离通知的现有隔离策略。 有关说明,请参阅Microsoft Defender门户中Create隔离策略。

无论如何配置隔离策略,用户都无法释放自己的邮件,这些邮件被反恶意软件策略隔离为恶意软件。 如果策略允许用户发布自己的隔离邮件,则用户可以 请求 释放其隔离的恶意软件邮件。

通知 部分:

管理员通知部分:选择“无”、选择以下选项之一或两个选项:

- 通知管理员来自内部发件人的未送达邮件:如果选择此选项,请在出现的“管理员电子邮件地址”框中输入收件人电子邮件地址。

- 通知管理员来自外部发件人的未送达邮件:如果选择此选项,请在出现的“管理员电子邮件地址”框中输入收件人电子邮件地址。

提示

仅为归类为恶意软件的附件发送管理员通知。

分配给反恶意软件策略的隔离策略确定收件人是否接收被隔离为恶意软件的邮件电子邮件通知。

自定义通知 部分:使用此部分中的设置可自定义用于管理员通知的消息属性。

使用自定义通知文本:如果选择此选项,请使用显示的 “发件人姓名 ”和“ 发件人地址 ”框指定管理员通知消息的发件人姓名和电子邮件地址。

“自定义来自内部发件人的邮件的通知 ”部分:如果之前选择了“ 通知管理员有关来自内部发件人的未传递邮件的通知”,请使用此部分中显示的 “主题” 和“ 邮件 ”框指定管理员通知消息的主题和邮件正文。

自定义来自外部发件人的邮件的通知 部分:如果之前选择了“ 通知管理员有关来自外部发件人的未传递邮件”部分,请使用此部分中出现的 “主题” 和“ 邮件 ”框指定管理员通知消息的主题和邮件正文。

完成 “保护设置 ”页后,选择“ 下一步”。

在“ 审阅 ”页上,查看设置。 可以在每个部分中选择“编辑”来修改该部分中的设置。 或者,可以在向导中选择“ 后退 ”或特定页面。

完成“ 审阅 ”页面后,选择“ 提交”。

在 “新建反恶意软件策略 ”页上,可以选择链接以查看策略、查看反恶意软件策略以及了解有关反恶意软件策略的详细信息。

在 “新建反恶意软件策略 ”页上完成操作后,选择“ 完成”。

返回到 “反恶意软件 ”页,将列出新策略。

使用 Microsoft Defender 门户查看反恶意软件策略详细信息

在 Microsoft Defender 门户中https://security.microsoft.com,转到“策略”部分中的“Email &协作>策略 & 规则>威胁策略>反恶意软件”。 或者,若要直接转到 “反恶意软件 ”页,请使用 https://security.microsoft.com/antimalwarev2。

在 “反恶意软件 ”页上,反恶意软件策略列表中显示了以下属性:

- 名称

- 状态:值为:

- 默认反恶意软件策略始终启用。

- 打开或关闭其他反恶意软件策略。

- 优先级:有关详细信息,请参阅 设置自定义反恶意软件策略的优先级 部分。

若要将策略列表从普通间距更改为精简间距,请选择“ ![]() 将列表间距更改为精简或正常”,然后选择“

将列表间距更改为精简或正常”,然后选择“ ![]() 压缩列表”。

压缩列表”。

使用“![]() 搜索”框和相应的值查找特定的反恶意软件策略。

搜索”框和相应的值查找特定的反恶意软件策略。

使用 ![]() “导出” 将策略列表导出到 CSV 文件。

“导出” 将策略列表导出到 CSV 文件。

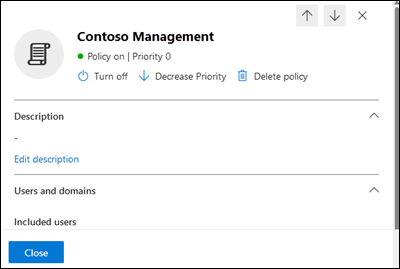

单击名称旁边的“检查”框以外的任何位置,以打开策略的详细信息浮出控件,从而选择策略。

提示

若要查看有关其他反恶意软件策略的详细信息,而不离开详细信息浮出控件,请使用 浮出控件顶部的“上一项”和“下一项”。

浮出控件顶部的“上一项”和“下一项”。

使用 Microsoft Defender 门户对反恶意软件策略采取措施

在 Microsoft Defender 门户中https://security.microsoft.com,转到“策略”部分中的“Email &协作>策略 & 规则>威胁策略>反恶意软件”。 若要直接转到 “反恶意软件 ”页,请使用 https://security.microsoft.com/antimalwarev2。

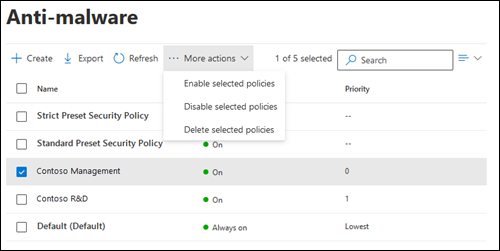

在 “反恶意软件 ”页上,使用以下方法之一选择反恶意软件策略:

通过选择名称旁边的检查框,从列表中选择策略。 以下操作在显示的“更多操作”下拉列表中

可用:

可用:- 启用所选策略。

- 禁用所选策略。

- 删除所选策略。

单击名称旁边的检查框以外的任何位置,从列表中选择策略。 打开的详细信息浮出控件中提供了以下部分或所有操作:

- 在自定义策略或默认策略) 的每个部分中单击“ 编辑 ”,以修改策略设置 (

仅) 打开或

仅) 打开或 关闭 (自定义策略

关闭 (自定义策略 仅) (自定义策略增加优先级或

仅) (自定义策略增加优先级或 降低优先级

降低优先级 仅) 删除 (自定义策略

仅) 删除 (自定义策略

以下小节介绍了这些操作。

使用 Microsoft Defender 门户修改反恶意软件策略

选择默认反恶意软件策略或自定义策略后,单击名称旁边的检查框以外的任何行,策略设置将显示在打开的详细信息浮出控件中。 选择“每个部分中的 编辑 ”以修改该部分中的设置。 有关设置的详细信息,请参阅本文前面的反恶意软件策略Create部分。

对于默认策略,无法修改策略的名称,并且没有要配置 (策略应用于) 的所有收件人的收件人筛选器。 但是,可以修改策略中的所有其他设置。

对于与 预设安全策略关联的名为“标准预设安全策略 ”和“ 严格预设安全策略 ”的反恶意软件 策略,无法修改详细信息浮出控件中的策略设置。 相反,在详细信息浮出控件中选择“ ![]() 查看预设安全策略 ”,转到 “ 预设安全策略 ” 页, https://security.microsoft.com/presetSecurityPolicies 以修改预设的安全策略。

查看预设安全策略 ”,转到 “ 预设安全策略 ” 页, https://security.microsoft.com/presetSecurityPolicies 以修改预设的安全策略。

使用 Microsoft Defender 门户启用或禁用自定义反恶意软件策略

(始终) 启用默认反恶意软件策略,则无法禁用该策略。

无法启用或禁用与标准和严格预设安全策略关联的反恶意软件策略。 在 的“预设安全策略”页上https://security.microsoft.com/presetSecurityPolicies启用或禁用“标准”或“严格”预设安全策略。

选择已启用的自定义反恶意软件策略 (状态 值为 “开) ”后,请使用以下方法之一来禁用它:

- 在“反恶意软件 ”页上:选择“

更多操作>”“禁用所选策略”。

更多操作>”“禁用所选策略”。 - 在策略的详细信息浮出控件中:选择浮出控件顶部的“

关闭 ”。

关闭 ”。

选择禁用的自定义反恶意软件策略 (“状态” 值为 “关闭) ”后,请使用以下方法之一来启用它:

- 在“反恶意软件 ”页上:选择“

更多操作>”“启用所选策略”。

更多操作>”“启用所选策略”。 - 在策略的详细信息浮出控件中:选择浮出控件顶部的“

打开 ”。

打开 ”。

在 “反恶意软件 ”页上,策略的 “状态” 值现在为 “打开 ”或“ 关闭”。

使用 Microsoft Defender 门户设置自定义反恶意软件策略的优先级

反恶意软件策略按在反 恶意软件 页面上显示的顺序进行处理:

- 如果) 启用了严格预设安全策略,则始终首先应用与严格预设安全策略关联的名为“严格预设安全策略”的反恶意软件策略 (。

- 如果) 启用了 标准预设安全策略 ,则始终在 (下一 (应用与标准预设安全策略关联的名为“标准预设安全策略”的反恶意软件策略。

- 如果启用了自定义反恶意软件策略,则会按优先级顺序 (下一个应用这些策略) :

- 优先级值越低表示优先级越高, (0 表示) 最高。

- 默认情况下,创建一个新策略的优先级低于最低现有自定义策略 (第一个为 0,第二个为 1,等等 ) 。

- 没有两个策略可以具有相同的优先级值。

- 默认反恶意软件策略始终具有优先级值 “最低”,无法更改它。

应用第一个策略后, (该收件人) 的最高优先级策略后,反恶意软件保护将停止。 有关详细信息,请参阅 电子邮件保护的顺序和优先级。

通过单击名称旁边的“检查”框以外的任何位置选择自定义反恶意软件策略后,可以在打开的详细信息浮出控件中增加或降低策略的优先级:

- “反恶意软件”页上优先级值为 0 的自定义策略在详细信息浮出控件顶部具有

“降低优先级”操作。

“降低优先级”操作。 - 优先级最低 (优先级值 最高的自定义策略;例如, 3) 详细信息浮出控件顶部有

“增加优先级 ”操作。

“增加优先级 ”操作。 - 如果有三个或更多策略,则优先级 0 和最低优先级之间的策略在详细信息浮出控件顶部同时

具有“增加优先级”和“

具有“增加优先级”和“ 减少优先级操作”。

减少优先级操作”。

完成策略详细信息浮出控件后,选择“ 关闭”。

回到 “反恶意软件 ”页,列表中的策略顺序与更新的 “优先级” 值匹配。

使用 Microsoft Defender 门户删除自定义反恶意软件策略

无法删除默认的反恶意软件策略或与预设安全策略关联的名为 “标准预设安全策略 ”和“ 严格预设安全策略 ”的 反恶意软件策略。

选择自定义反恶意软件策略后,请使用以下方法之一将其删除:

- 在“反恶意软件 ”页上:选择“

更多操作>”“删除所选策略”。

更多操作>”“删除所选策略”。 - 在策略的详细信息浮出控件中:选择浮出控件顶部的“

删除策略 ”。

删除策略 ”。

在打开的警告对话框中选择 “是 ”。

在 “反恶意软件 ”页上,不再列出已删除的策略。

使用 Exchange Online PowerShell 或独立 EOP PowerShell 配置反恶意软件策略

在 PowerShell 中,反恶意软件策略的基本元素包括:

- 恶意软件筛选器策略:指定收件人通知、发件人和管理员通知、ZAP 以及常见附件筛选器设置。

- 恶意软件筛选器规则:指定优先级和收件人筛选器 (策略应用于恶意软件筛选器策略) 的人员。

在 Microsoft Defender 门户中管理反恶意软件策略时,这两个元素之间的差异并不明显:

- 在 Defender 门户中创建反恶意软件策略时,实际上是同时创建恶意软件筛选器规则和关联的恶意软件筛选器策略,并且这两者的名称相同。

- 在 Defender 门户中修改反恶意软件策略时,与名称、优先级、启用或禁用和收件人筛选器相关的设置将修改恶意软件筛选器规则。 其他设置 (收件人通知、发件人和管理员通知、ZAP 以及常见附件筛选器) 修改关联的恶意软件筛选策略。

- 从 Defender 门户删除反恶意软件策略时,将同时删除恶意软件筛选器规则和关联的恶意软件筛选器策略。

在 Exchange Online PowerShell 或独立 EOP PowerShell 中,恶意软件筛选器策略和恶意软件筛选器规则之间的差异是显而易见的。 使用 *-MalwareFilterPolicy cmdlet 管理恶意软件筛选策略,并使用 *-MalwareFilterRule cmdlet 管理恶意软件筛选规则。

- 在 PowerShell 中,首先创建恶意软件筛选器策略,然后创建恶意软件筛选器规则,用于标识该规则适用的策略。

- 在 PowerShell 中,可以分别修改恶意软件筛选器策略和恶意软件筛选器规则中的设置。

- 从 PowerShell 中删除恶意软件筛选器策略时,不会自动删除相应的恶意软件筛选器规则,反之亦然。

使用 PowerShell 创建反恶意软件策略

在 PowerShell 中创建反恶意软件策略的流程分为两步:

- 创建恶意软件筛选策略。

- 创建恶意软件筛选规则,指定应用该规则的恶意软件筛选策略。

注意:

- 可以新建恶意软件筛选规则,并向它分配现有的未关联恶意软件筛选策略。 恶意软件筛选规则不能与多个恶意软件筛选策略关联。

- 可以在 PowerShell 中的新反恶意软件策略上配置两个设置,这些设置在创建策略后Microsoft Defender门户中不可用:

- 新建禁用的策略 (New-MalwareFilterRule cmdlet 上的“已启用

$false”)。 - 在 New-MalwareFilterRule cmdlet 上设置策略创建时的优先级 (优先级<编号>)。

- 新建禁用的策略 (New-MalwareFilterRule cmdlet 上的“已启用

- 在将策略分配给恶意软件筛选规则之前,在 PowerShell 中创建的新恶意软件筛选器策略在 Microsoft Defender 门户中不可见。

第 1 步:使用 PowerShell 创建恶意软件筛选策略

若要创建恶意软件筛选策略,请使用此语法:

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

此示例使用以下设置创建名为 Contoso 恶意软件筛选策略的新恶意软件筛选器策略:

- 在来自内部发件人的邮件中检测到恶意软件时发出通知 admin@contoso.com 。

- ()

-EnableFileFilter $true启用常见附件筛选器, (不使用 FileTypes 参数) 使用默认文件类型列表。 - 常用附件筛选器检测到的邮件被拒绝, (不使用 FileTypeAction 参数,并且默认值为

Reject) 。 - (不使用 QuarantineTag 参数) ,将使用恶意软件检测的默认隔离策略。

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

有关详细语法和参数信息,请参阅 New-MalwareFilterPolicy。

第 2 步:使用 PowerShell 创建恶意软件筛选规则

若要创建恶意软件筛选规则,请使用此语法:

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

此示例使用以下设置创建名为 Contoso Recipients 的新恶意软件筛选器规则:

- 名为“Contoso 恶意软件筛选策略”的恶意软件筛选策略与该规则关联。

- 该规则适用于 contoso.com 域中的收件人。

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

有关详细语法和参数信息,请参阅 New-MalwareFilterRule。

使用 PowerShell 查看恶意软件筛选器策略

若要返回所有恶意软件筛选策略的摘要列表,请运行以下命令:

Get-MalwareFilterPolicy

若要返回有关特定恶意软件筛选器策略的详细信息,请使用以下语法:

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

此示例返回名为 Executives 的恶意软件筛选器策略的所有属性值。

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

此示例仅返回同一策略的指定属性。

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

有关详细语法和参数信息,请参阅 Get-MalwareFilterPolicy。

使用 PowerShell 查看恶意软件筛选规则

若要返回所有恶意软件筛选规则的摘要列表,请运行以下命令:

Get-MalwareFilterRule

若要按已启用或已禁用规则筛选列表,请运行以下命令:

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

若要返回有关特定恶意软件筛选器规则的详细信息,请使用以下语法:

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

此示例返回名为 Executives 的恶意软件筛选器规则的所有属性值。

Get-MalwareFilterRule -Identity "Executives" | Format-List

下面的示例仅返回同一规则的指定属性。

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

有关详细语法和参数信息,请参阅 Get-MalwareFilterRule。

使用 PowerShell 修改恶意软件筛选器策略

除以下项目外,在 PowerShell 中修改恶意软件筛选器策略时,可以使用与创建策略时相同的设置,如本文前面的 步骤 1:使用 PowerShell 创建恶意软件筛选器策略 部分中所述。

- 将指定策略转换为默认策略的 MakeDefault 开关 (应用于所有人(不可修改 的最低 优先级),并且无法删除它,) 仅在 PowerShell 中修改恶意软件筛选器策略时可用。

- (Set-MalwareFilterPolicy cmdlet 没有 Name 参数) ,则无法重命名恶意软件筛选器策略。 在 Microsoft Defender 门户中重命名反恶意软件策略时,只会重命名恶意软件筛选器规则。

若要修改恶意软件筛选器策略,请使用以下语法:

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

有关详细语法和参数信息,请参阅 Set-MalwareFilterPolicy。

提示

有关指定要在恶意软件筛选器策略中使用的隔离策略的详细说明,请参阅 使用 PowerShell 在反恶意软件策略中指定隔离策略。

使用 PowerShell 修改恶意软件筛选器规则

在 PowerShell 中修改恶意软件筛选器规则时,唯一不可用的设置是 Enabled 参数,它允许你创建禁用的规则。 若要启用或禁用现有的恶意软件筛选器规则,请参阅下一部分。

否则,在 PowerShell 中修改恶意软件筛选器规则时,没有可用的其他设置。 创建规则时,可以使用相同的设置,如本文前面的 步骤 2:使用 PowerShell 创建恶意软件筛选器规则 部分中所述。

若要修改恶意软件筛选器规则,请使用以下语法:

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

有关详细的语法和参数信息,请参阅 Set-MalwareFilterRule。

使用 PowerShell 启用或禁用恶意软件筛选规则

在 PowerShell 中启用或禁用恶意软件筛选规则可启用或禁用整个反恶意软件策略 (恶意软件筛选规则和分配的恶意软件筛选器策略) 。 无法启用或禁用默认反恶意软件策略, (它始终应用于) 的所有收件人。

若要在 PowerShell 中启用或禁用恶意软件筛选器规则,请使用以下语法:

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

此示例禁用名为 Marketing Department 的恶意软件筛选器规则。

Disable-MalwareFilterRule -Identity "Marketing Department"

下面的示例启用同一规则。

Enable-MalwareFilterRule -Identity "Marketing Department"

有关详细语法和参数信息,请参阅 Enable-MalwareFilterRule 和 Disable-MalwareFilterRule。

使用 PowerShell 设置恶意软件筛选器规则的优先级

可以设置的规则最高优先级值是 0。 可以设置的最小优先级值取决于规则的数量。 例如,如果有五个规则,则可以使用的优先级值为 0 到 4。 更改现有规则的优先级可对其他规则产生级联效应。 例如,假设有五个自定义规则(优先级从 0 到 4)。如果你将某个规则的优先级更改为 2,那么优先级为 2 的现有规则会变成优先级 3,优先级为 3 的现有规则会变成优先级 4。

若要在 PowerShell 中设置恶意软件筛选器规则的优先级,请使用以下语法:

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

下面的示例将名为“Marketing Department”的规则的优先级设置为 2。 优先级小于或等于 2 的所有现有规则的优先级都递减 1(即优先级数字都递增 1)。

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

提示

若要在创建新规则时设置该规则的优先级,请改用 New-MalwareFilterRule cmdlet 上的 Priority 参数。

默认恶意软件筛选器策略没有相应的恶意软件筛选器规则,并且始终具有不可修改的优先级值 “最低”。

使用 PowerShell 删除恶意软件筛选器策略

使用 PowerShell 删除恶意软件筛选器策略时,不会删除相应的恶意软件筛选器规则。

若要在 PowerShell 中删除恶意软件筛选器策略,请使用以下语法:

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

此示例删除名为“市场营销部”的恶意软件筛选器策略。

Remove-MalwareFilterPolicy -Identity "Marketing Department"

有关详细语法和参数信息,请参阅 Remove-MalwareFilterPolicy。

使用 PowerShell 删除恶意软件筛选器规则

使用 PowerShell 删除恶意软件筛选器规则时,不会删除相应的恶意软件筛选器策略。

若要在 PowerShell 中删除恶意软件筛选器规则,请使用以下语法:

Remove-MalwareFilterRule -Identity "<PolicyName>"

此示例删除名为“市场营销部”的恶意软件筛选器规则。

Remove-MalwareFilterRule -Identity "Marketing Department"

有关详细语法和参数信息,请参阅 Remove-MalwareFilterRule。

如何判断这些过程生效了?

使用 EICAR.TXT 文件验证反恶意软件策略设置

重要

EICAR.TXT 文件不是病毒。 欧洲计算机防病毒研究所 (EICAR) 开发了此文件,以安全测试防病毒解决方案。

打开记事本,将以下文本粘贴到空文件中:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*请确保这些字符是文件中的唯一文本。 文件大小应为 68 字节。

将文件另存为 EICAR.TXT

在桌面防病毒程序中,请确保从扫描 (中排除 EICAR.TXT,否则文件将被隔离) 。

使用不会自动阻止文件的电子邮件客户端以及不会自动阻止出站垃圾邮件的电子邮件服务,发送包含 EICAR.TXT 文件作为附件的电子邮件。 使用反恶意软件策略设置来确定以下场景以测试:

- 从内部邮箱向内部收件人发送电子邮件。

- 从内部邮箱向外部收件人发送电子邮件。

- 从外部邮箱向内部收件人发送电子邮件。

验证邮件是否已隔离,并根据反恶意软件策略设置验证管理员通知结果。 例如,向内部或外部邮件发件人通知你指定的管理员电子邮件地址,其中包含默认或自定义的通知消息。

(测试完成后删除 EICAR.TXT 文件,这样其他用户就不会) 不必要地惊慌。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈