配置受信任的 ARC 密封器

Email身份验证可帮助验证向 Microsoft 365 组织发送的邮件,以防止商业电子邮件泄露 (BEC) 、勒索软件和其他网络钓鱼攻击中使用的欺骗发件人。

但是,某些合法的电子邮件服务可能会在邮件传递到 Microsoft 365 组织之前对其进行修改。 修改传输中的入站邮件可能会导致 Microsoft 365 中出现以下电子邮件身份验证失败:

- 由于新消息源 (IP 地址) ,SPF 失败。

- 由于内容修改,DKIM 失败。

- 由于 SPF 和 DKIM 故障,DMARC 失败。

经过身份验证的接收链 (ARC) 有助于减少合法电子邮件服务修改邮件导致的入站电子邮件身份验证失败。 ARC 在电子邮件服务中保留原始电子邮件身份验证信息。 可以将 Microsoft 365 组织配置为信任修改邮件的服务,并在电子邮件身份验证检查中使用该原始信息。

何时使用受信任的 ARC 密封器?

仅当发送给 Microsoft 365 收件人的邮件经常以以下方式受到影响时,Microsoft 365 组织才需要标识受信任的 ARC 密封器:

- 中介服务修改邮件头或电子邮件内容。

- 邮件修改导致身份验证因其他原因失败,例如,删除附件) (。

管理员在 Defender 门户中添加受信任的 ARC 封口器后,Microsoft 365 将使用 ARC 封口器提供的原始电子邮件身份验证信息来验证通过服务发送到 Microsoft 365 的消息。

提示

在 Microsoft 365 组织中仅添加合法的所需服务作为受信任的 ARC 密封器。 此操作可帮助受影响的邮件通过电子邮件身份验证检查,并防止合法邮件传递到垃圾邮件Email文件夹、隔离或因电子邮件身份验证失败而被拒绝。

开始前,有必要了解什么?

在 中打开Microsoft Defender门户https://security.microsoft.com。 若要直接转到“Email身份验证设置”页,请使用 https://security.microsoft.com/authentication。

若要连接到 Exchange Online PowerShell,请参阅连接到 Exchange Online PowerShell。 若要连接到独立 EOP PowerShell,请参阅连接到 Exchange Online Protection PowerShell。

需要先分配权限,然后才能执行本文中的过程。 可以选择下列选项:

- Microsoft Defender XDR基于角色的统一访问控制 (RBAC) (仅影响 Defender 门户,而不会影响 PowerShell) :授权和设置/安全设置/核心安全设置 (管理) 或授权和设置/安全设置/核心安全性设置 (读取) 。

- Exchange Online权限:组织管理或安全管理员角色组中的成员身份。

- Microsoft Entra权限:全局管理员或安全管理员角色的成员身份为用户提供 Microsoft 365 中其他功能所需的权限和权限。

使用Microsoft Defender门户添加受信任的 ARC 密封器

在 Microsoft Defender 门户中https://security.microsoft.com,转到“规则”部分>ARC 中的Email &协作>策略& 规则>威胁策略>Email身份验证设置。 或者,若要直接转到“Email身份验证设置”页,请使用 https://security.microsoft.com/authentication。

在“Email身份验证设置”页上,验证“ARC”选项卡是否已选中,然后选择“

添加”。

添加”。提示

如果“ARC”选项卡上已列出“受信任的密封器”,请选择“

编辑”。

编辑”。在打开的 “添加受信任的 ARC 密封程序 ”浮出控件中,在 (框中输入受信任的签名域,例如,fabrikam.com) 。

域名必须与受影响邮件中的 ARC-Seal 和 ARC-Message-Signature 标头中的 d 值中显示的域匹配。 使用以下方法查看消息头:

- 在 Outlook 中查看 Internet 邮件头。

- 在 中使用消息标头分析器 https://mha.azurewebsites.net。

根据需要重复执行此步骤(次数不限)。 若要删除现有条目,请选择

该条目旁边的项。

该条目旁边的项。完成“添加受信任的 ARC 密封程序”浮出控件后,选择“保存”

使用 Exchange Online PowerShell 添加受信任的 ARC 密封器

如果希望使用 PowerShell 查看、添加或删除受信任的 ARC 密封器,请连接到 Exchange Online PowerShell 以运行以下命令。

查看现有的受信任的 ARC 密封器

Get-ArcConfig如果未配置受信任的 ARC 密封器,则命令不返回任何结果。

添加或删除受信任的 ARC 密封器

若要 将 任何现有的 ARC 密封器替换为指定的值,请使用以下语法:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"在你自己的组织中不需要 TenantId\ 值,只能在委派组织中使用。 它是一个 GUID,在 Microsoft 365 中的许多管理门户 URL 中可见, (

tid=值) 。 例如,a32d39e2-3702-4ff5-9628-31358774c091。此示例将“cohovineyard.com”和“tailspintoys.com”配置为组织中唯一受信任的 ARC 密封器。

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"若要保留现有值,请确保包含要保留的 ARC 密封器以及要添加的新 ARC 密封器。

若要在不影响其他条目的情况下添加或删除 ARC 密封器,请参阅 Set-ArcConfig 中的示例部分。

验证受信任的 ARC 密封器

如果在消息到达 Microsoft 365 之前有来自服务的 ARC 封条,请在邮件传递后检查最新的 ARC 标头的消息头。

在最后一个 ARC-Authentication-Results 标头中,查找 arc=pass 和 oda=1。 这些值指示:

- 上一个 ARC 已验证。

- 以前的 ARC 密封器受信任。

- 以前的传递结果可用于替代当前 DMARC 失败。

例如:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

若要检查 ARC 结果是否用于替代 DMARC 失败,请在最后一个 Authentication-Results 标头中查找 compauth=pass 和 reason=130 。 例如:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

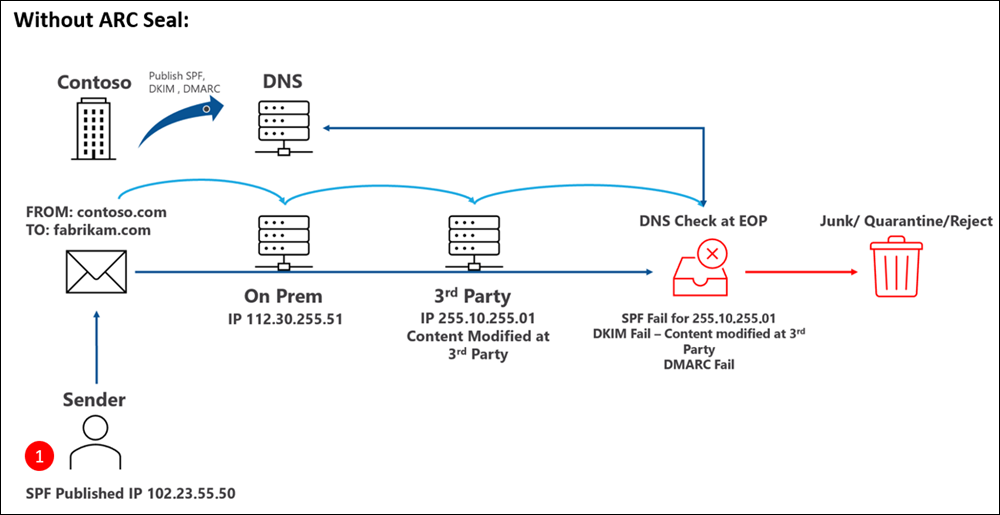

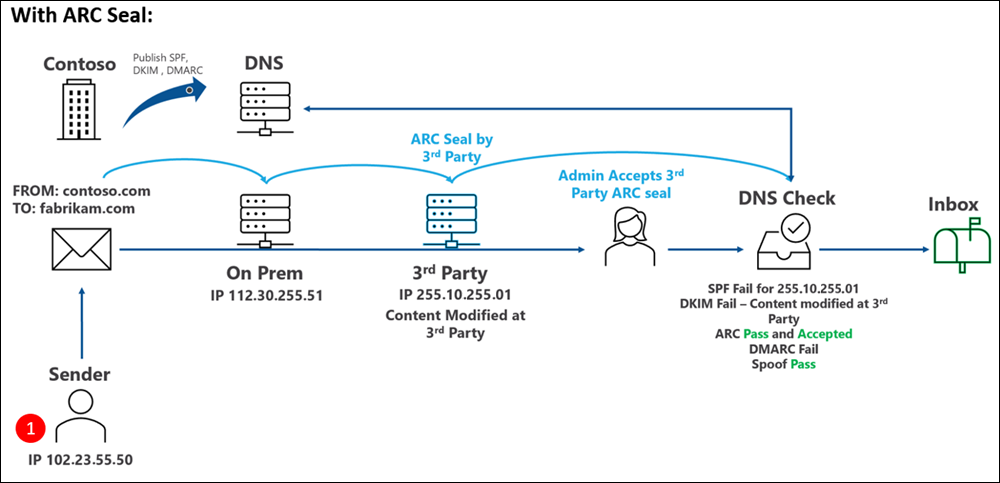

受信任的 ARC 密封程序邮件流图

本部分中的关系图对比了邮件流和对电子邮件身份验证结果的影响,无论是否使用受信任的 ARC 密封器。 在这两个图中,Microsoft 365 组织使用合法电子邮件服务,该服务在发送到 Microsoft 365 之前修改入站邮件。 此修改会中断邮件流,这可能会导致电子邮件身份验证失败,方法是更改源 IP 并更新电子邮件标头。

下图演示 了没有 受信任的 ARC 密封器的结果:

下图演示了使用受信任的 ARC 密封器的结果:

后续步骤

在 https://mha.azurewebsites.net处使用消息标头分析器检查 ARC 标头。

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈