AipSensitivityLabelAction

Azure 信息保护 是一项服务,允许组织对敏感数据进行分类和标记,并应用策略来控制数据的访问和共享方式。

AipSensitivityLabelAction 是一种记录在统一审核日志Office 365的事件类型。 它表示尝试应用或修改敏感度标签。 此审核日志中包含的一些方案包括应用标签、更新标签、删除标签以及使用标签打开文件。 该事件很有用,因为它显示了如何在组织中更改已标记的数据。

访问Office 365统一审核日志

可以使用以下方法访问审核日志。

- Microsoft Purview 合规性门户中的审核日志搜索工具。

- Exchange Online PowerShell 中的 Search-UnifiedAuditLog cmdlet。

- Office 365 管理活动 API。

审核日志搜索工具

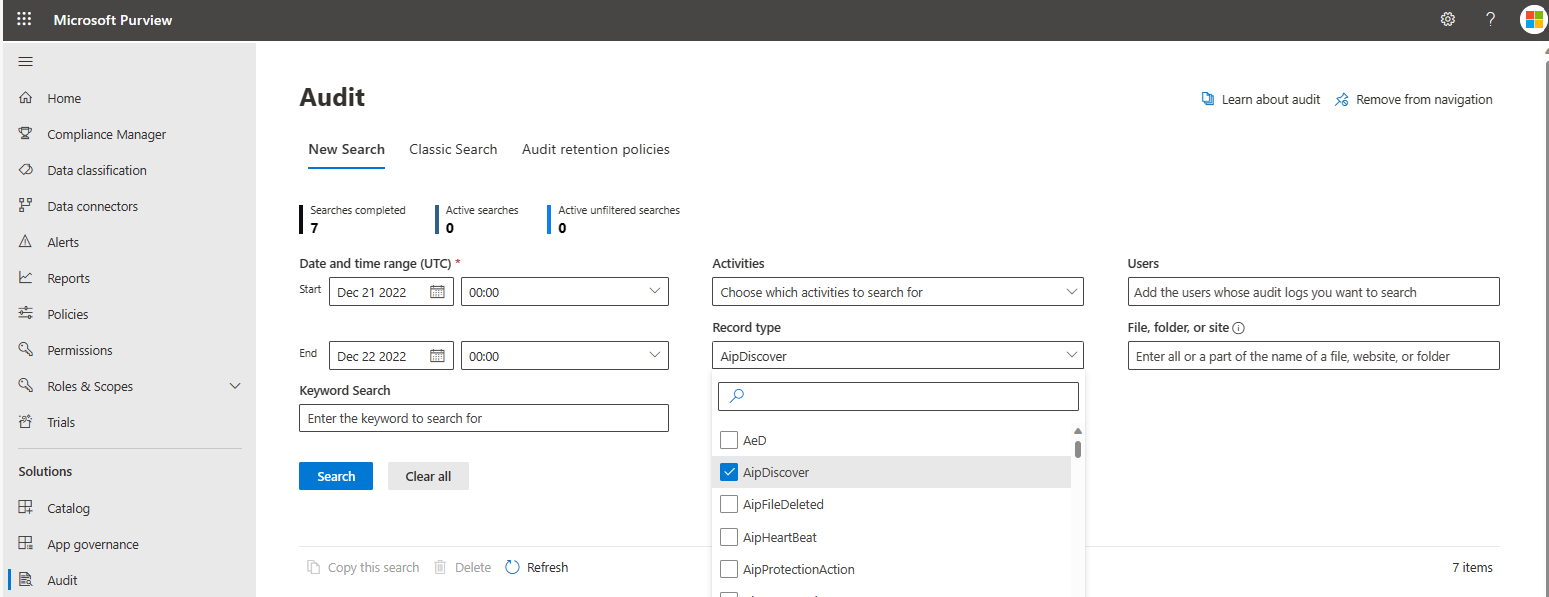

- 转到Microsoft Purview 合规门户并登录。

- 在合规性门户的左窗格中,选择“ 审核”。

注意

如果在左窗格中看不到“审核”,请参阅 Microsoft Defender for Office 365 中的角色和角色组和 Microsoft Purview 合规性,了解有关权限的信息。

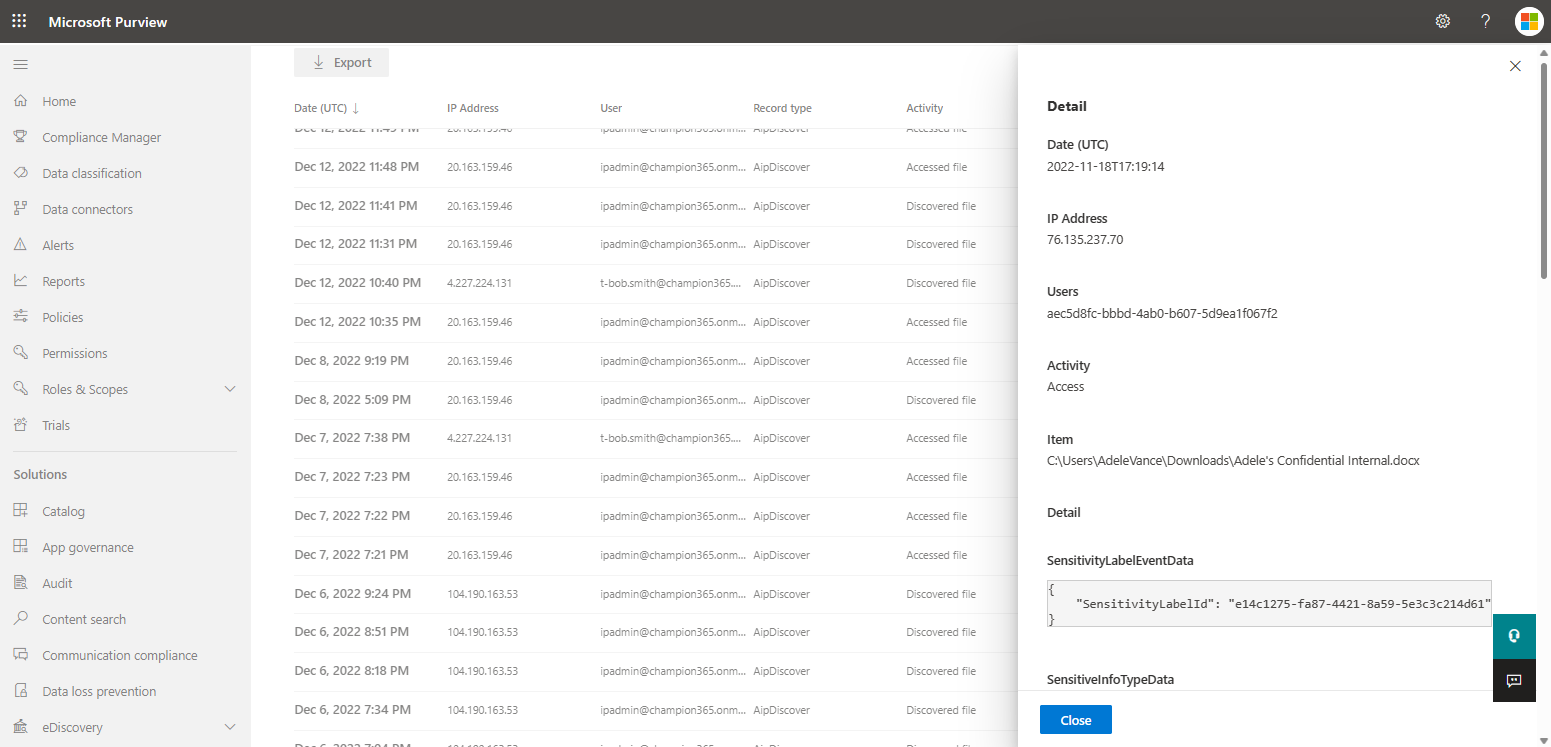

- 在“ 新建搜索 ”选项卡上,将“记录类型”设置为 “AipDiscover ”并配置其他参数。

- 单击“ 搜索 ”以使用条件运行搜索。 在结果窗格中,选择事件以查看结果。 可查看发现和访问操作。

有关在Microsoft Purview 合规门户中查看审核日志的详细信息,请参阅审核日志活动。

在 PowerShell 中搜索统一审核日志

若要使用 PowerShell 访问统一审核日志,请首先通过完成以下步骤连接到 Exchange Online PowerShell 会话。

建立远程 PowerShell 会话

这将与 Exchange Online 建立远程 PowerShell 会话。 建立连接后,可以运行Exchange Online cmdlet 来管理Exchange Online环境。

打开 PowerShell 窗口并运行 Install-Module -Name ExchangeOnlineManagement 命令以安装 Exchange Online 管理模块。 此模块提供可用于管理Exchange Online的 cmdlet。

- Connect-IPPSSession 是一个 PowerShell cmdlet,用于创建与Exchange Online PowerShell 会话的远程连接。

- Import-Module ExchangeOnlineManagement 是一个 PowerShell cmdlet,用于将Exchange Online管理模块导入当前 PowerShell 会话。

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

与特定用户连接

用于提示特定用户输入Exchange Online凭据的命令。

$UserCredential = Get-Credential

使用提供的凭据连接到Exchange Online的命令。

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

使用当前会话中的凭据进行连接

使用当前会话中的凭据连接到Exchange Online。

Connect-ExchangeOnline

Search-UnifiedAuditLog cmdlet

Search-UnifiedAuditLog cmdlet 是一个 PowerShell 命令,可用于搜索统一审核日志Office 365。 统一审核日志是Office 365中的用户和管理员活动记录,可用于跟踪事件。 有关使用此 cmdlet 的最佳做法,请参阅 使用 Search-UnifiedAuditLog 的最佳做法。

若要使用 PowerShell 从统一审核日志中提取 AipSensitivityLabelAction 事件,可以使用以下命令。 这将在统一审核日志中搜索指定日期范围,并返回记录类型为“AipSensitivityLabelAction”的任何事件。 结果将导出到指定路径处的 CSV 文件。

Search-UnifiedAuditLog -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

使用以下命令专门搜索应用敏感度标签的方案。 PowerShell cmdlet 的结果示例也如下所示。

Search-UnifiedAuditLog -Operations SensitivityLabelApplied -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

下面是 PowerShell 中应用了敏感度标签的 SensitivityLabelApplied 事件示例。

RecordType : AipSensitivityLabelAction

CreationDate : 12/13/2022 10:45:39 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelApplied

AuditData :

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"Template",

"TemplateId":"b00b3737-7542-4181-ab70-5dde2c266ccf",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"marketing-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"4eff011f-95b3-4371-8836-39da6458f464",

"LabelEventType":4,

"ActionSource":1

},

"ObjectId":"Document2",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"77b9a81f-aa2a-4e4a-bdb7-d35b03277fec",

"RecordType":94,

"CreationTime":"2022-12-13T22:45:39",

"Operation":"SensitivityLabelApplied",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 1

ResultCount : 13

Identity : 77b9a81f-aa2a-4e4a-bdb7-d35b03277fec

IsValid : True

ObjectState : Unchanged

使用以下命令专门搜索更新敏感度标签的方案。 PowerShell cmdlet 的结果示例也如下所示。

Search-UnifiedAuditLog -Operations SensitivityLabelUpdated -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

下面是 PowerShell 中 AipSensitivityLabelAction 事件的示例,其中更新了敏感度标签。

RecordType : AipSensitivityLabelAction

CreationDate : 12/22/2022 9:01:35 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelUpdated

AuditData : RecordType:AipSensitivityLabelAction

CreationDate:12/22/2022 9:01:35 PM

UserIds:ipadmin@champion365.onmicrosoft.com

Operations:SensitivityLabelUpdated

AuditData:

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"DoNotForward",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Outlook Add-In",

"ProcessName":"OUTLOOK",

"Platform":1,

"DeviceName":"forrester-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"6a10f3c2-a682-44ba-a911-52dcca64e78d",

"OldSensitivityLabelId":"6282649d-9e2a-4063-8587-32eaaa9ad68e",

"LabelEventType":1,

"ActionSource":3

},

"ObjectId":"test.msg",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"ca08441d-7876-4320-9c75-c0a3d99bcc4a",

"RecordType":94,

"CreationTime":"2022-12-22T21:01:35",

"Operation":"SensitivityLabelUpdated",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex:1

ResultCount:6

Identity:ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid:True

ObjectState:Unchanged

ResultIndex : 1

ResultCount : 6

Identity : ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid : True

ObjectState : Unchanged

可在 AipSensitivityLabelAction 中专门搜索的其他操作包括 SensitivityLabelRemoved、SensitivityLabelPolicyMatched 和 SensitivityLabeledFileOpened。

注意

这只是如何使用 Search-UnifiedAuditLog cmdlet 的示例。 可能需要调整命令并根据特定要求指定其他参数。 有关使用 PowerShell 获取统一审核日志的详细信息,请参阅 搜索统一审核日志。

Office 365 管理活动 API

为了能够查询Office 365管理 API 终结点,需要使用正确的权限配置应用程序。 有关分步指南,请参阅 Office 365 管理 API 入门。

REST API 中的 AipSensitivityLabelAction 事件

下面是 REST API 中的 AipSensitivityLabelAction 事件的示例。

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-07T18:04:40Z

EventCreationTime [UTC] : 2022-12-07T18:04:40Z

ProtectionEventData_ProtectionEventType : 1

Id : e22455c0-3f3e-4983-8067-adf7aebac2b7

Operation : SensitivityLabelApplied

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 94

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 168.245.201.7

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPConnector.AIPTest.local

Common_ProductVersion : 2.14.90.0

ObjectId : c:\Data\Data03\Concert Schedule.docx

SensitivityLabelEventData_ActionSource : 3

SensitivityLabelEventData_LabelEventType : 4

SensitivityLabelEventData_SensitivityLabelId : 14332bd2-1fed-4838-954b-646f71db45b1

SensitiveInfoTypeData : []

ProtectionEventData_ProtectionType : Template

ProtectionEventData_TemplateId : 7ef1852d-f4a9-460a-a59f-60ee8c3fe291

ProtectionEventData_IsProtected : true

ProtectionEventData_ProtectionOwner : mipscanner@kazdemos.org

Common_Location : On-premises file shares

DataState : Rest

ProtectionEventData_IsProtectedBefore : false

Type : AuditGeneral

AipSensitivityLabelAction 事件的属性

下表包含与 AIP 敏感度标签事件相关的信息。

| 事件 | 类型 | 说明 |

|---|---|---|

| ActionSource | 双精度 | 指示标签是手动应用还是自动应用。 0 = 无 1 = 默认 2 = 自动 3 = 手动 4 = 建议 |

| ApplicationId | GUID | 执行操作的应用程序的 ID。 |

| ApplicationName | String | 执行操作的应用程序的友好名称。 (Outlook、OWA、Word、Excel、PowerPoint 等 ) |

| ClientIP | IPv4/IPv6 | 记录活动时使用的设备的 IP 地址。 对于某些服务,此属性中显示的值可能是代表用户调用服务的受信任应用程序(例如,Web 应用上的 Office)的 IP 地址,而不是执行活动的人员使用的设备的 IP 地址。 |

| CreationTime | 日期/时间 | 用户执行活动时的协调世界时 (UTC) 日期和时间。 |

| DataState | String | Rest = 记录 事件时文件未打开 Use = 记录事件时文件处于使用状态。 |

| DeviceName | String | 发生活动的设备。 |

| Id | GUID | 审核记录的唯一标识符。 |

| IsProtected | 布尔值 | 说明数据是否受加密保护。 |

| LabelEventType | 双精度 | 描述标签的更改方式。 0 = None 1 = LabelUpgraded 2 = LabelDowngraded 3 = LabelRemoved 4 = LabelChangedSameOrder |

| 位置 | String | 文档相对于用户设备的位置, (本地文件共享) 。 |

| ObjectId | String | 用户正在访问的文件完整路径 (URL) 。 |

| OldSensitivityLabelId | GUID | 以前的敏感度标签 GUID。 |

| 操作 | String | 审核日志的操作类型。 对于 AipSensitivityLabelAction,操作可以包括: - SensitivityLabelApplied - SensitivityLabelUpdated - SensitivityLabelRemoved - SensitivityLabelPolicyMatched - SensitivityLabeledFileOpened |

| OrganizationId | GUID | 组织 Office 365 租户的 GUID。 对于组织而言,该值始终相同,而不管它是在哪个 Office 365 服务中出现。 |

| 平台 | 双精度 | 活动发生自的平台。 0 = 未知 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Web 浏览器 |

| ProcessName | String | 相关进程名称 (Outlook、MSIP.App、WinWord 等 ) |

| productVersion | String | AIP 客户端的版本。 |

| ProtectionOwner | String | 采用 UPN 格式的 Rights Management 所有者。 |

| ProtectionType | String | 用于数据的保护类型。 模板表示管理员预定义了保护。自定义表示用户定义了保护。 |

| RecordType | 双精度 | 记录指示的操作类型。 94 表示 AipSensitivityLabelAction 记录。 |

| 范围 | 双精度 | 0 表示事件是由托管的 O365 服务创建的。 1 表示事件是由本地服务器创建的。 |

| SensitiveInfoTypeData | String | 在数据中发现的敏感信息类型。 |

| SensitivityLabelId | GUID | 当前敏感度标签 GUID。 使用 cmdlt Get-Label 获取 GUID 的完整值。 |

| TemplateId | GUID | 用于保护的模板的 ID。 如果 ProtectionType = Template,TemplateId 将具有 GUID。 如果 ProtectionType = Custom,TemplateId 将为空。 Get-AipServiceTemplate cmdlet 从 Azure 信息保护获取所有现有或选定的保护模板。 |

| UserID | String | 用户主体名称 (UPN) 执行了导致记录被记录的操作的用户。 |

| UserKey | GUID | UserID 属性中标识的用户的备选 ID。 此属性填充 SharePoint、OneDrive for Business 和 Exchange 中用户执行的事件的 passport 唯一 ID (PUID)。 |

| UserType | 双精度 | 执行操作的用户类型。 0 = 常规 1 = 保留 2 = 管理员 3 = DcAdmin 4 = 系统 5 = 应用程序 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |

| 版本 | 双精度 | 操作中文件的版本 ID。 |

| Workload | String | (Exchange、SharePoint、OneDrive 等) 存储发生活动的Office 365服务。 |