客户多重身份验证 (MFA) 统计信息

本文介绍有关为客户租户设置多重身份验证的扩展安全最佳做法。

在上一篇文章中, 我们讨论了尽管安全团队每天阻止数百万次攻击,但有些人仍然设法通过和泄露帐户。 我们强调了实施良好安全做法的重要性,例如多重身份验证和新式身份验证协议,以防止其中许多攻击。 我们提供了有关如何评估合作伙伴租户的安全性的信息,并确定需要采取操作的区域。

“客户 MFA 统计信息”页提供客户的租户安全性的聚合视图。 此资源使你能够利用数据采取主动措施,确保所有客户帐户的 MFA 合规性,并强化防范潜在威胁的防御措施。

如何实现访问此页面?

转到 客户 MFA 统计信息。

本页重点介绍客户 MFA 安全状况的关键信息:

- 客户:此列突出显示客户的姓名。

- 启用了 MFA 的管理员:提供有关客户租户中有多少管理员已启用 MFA 的数据。

- 启用了 MFA 的非管理员:提供有关客户租户中有多少非管理员用户已启用 MFA 的数据。

- 用户总数:提供有关客户租户中 用户总数的数据。

- 可以使用“搜索”框在同一页上搜索特定客户的统计信息。

如何管理客户的 MFA 安全状况?

若要为客户启用 MFA,应具有适当的 GDAP 角色来管理客户的 MFA 安全状况。

为了增强客户的安全性,你现在可以直接激活多重身份验证(MFA)。 使用命令栏按钮启动此功能。

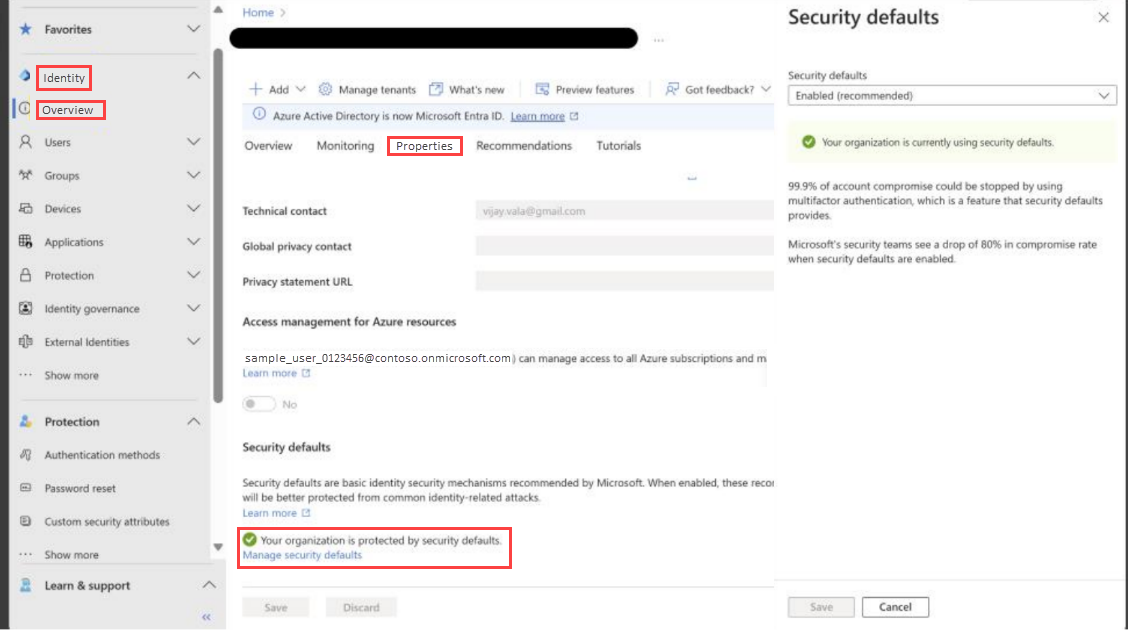

或者,如果对具有适当管理员角色的客户租户拥有 GDAP 权限,则可以使用 AOBO(管理员代表客户)登录到 Microsoft Entra ID 门户。

若要在客户的目录中配置安全默认值,必须至少分配安全管理员istrator 角色。 如果没有适当的管理员角色,请与客户合作,以便组织中具有相应管理员角色的用户可以登录到 Microsoft Entra ID 门户,以便其租户设置 MFA。

Microsoft 强烈建议 启用安全默认值 ,除非已为包含 MFA 的 CSP 租户(例如条件访问)实施其他安全保护。

启用安全默认值:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈