设置 Microsoft Entra 条件访问

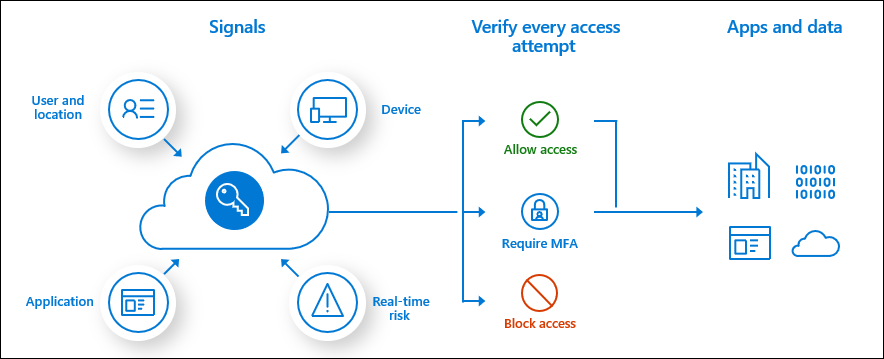

ID 中的 条件访问策略 Microsoft Entra 最简单的是 if-then 语句: 如果用户 想要访问资源, 则 他们必须完成一个操作。

示例: 工资单经理想要访问已构建的 Power Apps 工资单应用程序,并且需要执行多重身份验证才能访问它。

管理员面临着两个主要目标:

- 助力用户尽量提高工作效率。

- 保护组织的资产。

如果使用条件访问策略,则可在需要保护组织时应用正确的访问控制,在不需要时则不妨碍用户。 条件访问策略在完成第一个因素身份验证之后实施。

只有全局管理员才能配置条件访问策略。 这不适用于 Microsoft Power Platform 和 Dynamics 365 管理员。

若要了解如何设置条件访问策略,请参阅规划条件访问部署。

备注

如果您使用条件访问策略限制对 Power Platform 及其功能的访问,云应用策略应用程序中必须包含以下应用:

- Dataverse

- Power Platform API

- PowerApps 服务

- Microsoft Flow 服务

- Microsoft Azure Management

目前,仅具有 Microsoft Flow 的条件访问权限是不够的。 要了解如何设置条件访问策略,请参阅计划条件访问部署和使用条件访问策略控制对 Power Apps 和 Power Automate 的访问。

阻止除 Power Apps 之外的所有云应用的条件访问策略无法正常工作。 例如,用户不能访问 Power Apps。 排除 Power Apps 不会涉及使用 Power Apps 所需云应用。 并非 Power Apps 使用的所有云应用都会在条件访问云应用列表中。