了解特权访问管理

Microsoft Purview Privileged Access Management 允许对 Office 365 中的特权管理员任务进行精细访问控制。 它可以帮助保护你的组织免受具有永久访问敏感数据或访问关键配置设置权限的现有特权管理账户带来的安全问题。 特权访问管理要求用户通过范围和时间高度受限的审核工作流,请求获取实时访问权限来完成提升和特权任务。 此配置授予用户适当的访问权限,以执行手头任务,而不会冒暴露敏感数据或关键配置设置的风险。 启用特权访问管理可让你的组织以零永久特权进行操作,并提供一层防御现有管理访问漏洞。

有关集成客户密码箱和特权访问管理工作流的快速概述,请参阅此 客户密码箱和特权访问管理视频。

提示

如果你不是 E5 客户,请使用 90 天Microsoft Purview 解决方案试用版来探索其他 Purview 功能如何帮助组织管理数据安全性和合规性需求。 立即从Microsoft Purview 合规门户试用中心开始。 了解有关 注册和试用条款的详细信息。

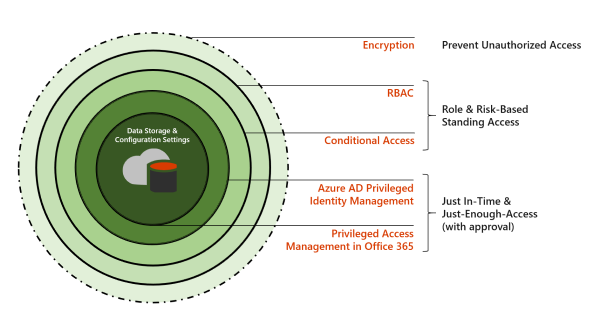

保护层

特权访问管理补充了 Microsoft 365 安全中心体系结构中的其他数据和访问功能保护。 将特权访问管理作为集成的分层安全方法的一部分提供了一个安全模型,可以最大限度地保护敏感信息和 Microsoft 365 配置设置。 如图所示,特权访问管理建立在 Microsoft 365 数据本机加密提供的保护和 Microsoft 365 服务基于角色的访问控制安全模型的基础上。 与 Microsoft Entra Privileged Identity Management 一起使用时,这两项功能提供在不同范围内的实时访问的访问控制。

特权访问管理在任务级别定义和作用域,而Microsoft Entra Privileged Identity Management在角色级别应用保护,并能够执行多个任务。 Microsoft Entra Privileged Identity Management主要允许管理 AD 角色和角色组的访问权限,而 Microsoft Purview Privileged Access Management 仅适用于任务级别。

在使用Microsoft Entra Privileged Identity Management时启用特权访问管理:添加特权访问管理为Microsoft 365 数据的特权访问提供了另一个精细的保护层和审核功能。

在使用 Microsoft Purview Privileged Access Management 时启用Microsoft Entra Privileged Identity Management:添加Microsoft Entra Privileged Identity ManagementMicrosoft Purview Privileged Access Management 可以将特权访问扩展到主要由用户角色或标识定义的 Microsoft 365 之外的数据。

特权访问管理体系结构和流程流

以下每个流程流概述了特权访问的体系结构,以及它如何与 Microsoft 365 基板、审核和 Exchange 管理运行空间交互。

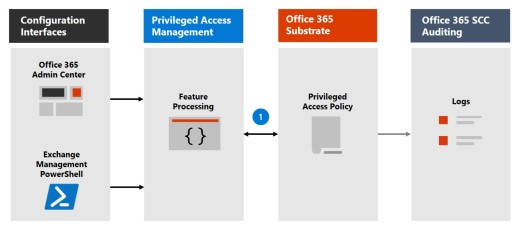

步骤 1:配置特权访问策略

使用 Microsoft 365 管理中心 或 Exchange Management PowerShell 配置特权访问策略时,可以在 Microsoft 365 基底中定义策略和特权访问功能进程以及策略属性。 活动记录在审核日志中。 该策略现在已启用并可以处理传入的审批请求。

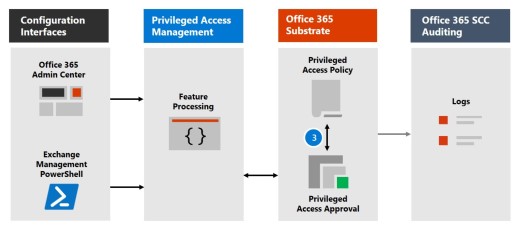

第 2 步:访问请求

在Microsoft 365 管理中心或使用 Exchange Management PowerShell,用户可以请求对提升或特权任务的访问权限。 特权访问功能将请求发送到 Microsoft 365 基底,以便根据配置的权限访问策略进行处理,并在审核日志中记录活动。

步骤 3:访问审批

将生成批准请求,并通过电子邮件将待处理请求通知发送给审批者。 如果通过审批,特权访问请求将作为审批进行处理,并且可以完成任务。 如果遭到拒绝,任务将被阻止,请求者无法获得权限。 请求者通过电子邮件收到请求批准或拒绝的通知。

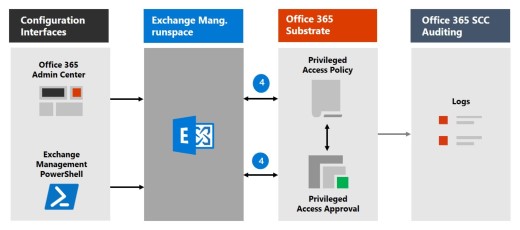

第 4 步:访问处理

对于已批准的请求,任务由 Exchange 管理运行空间处理。 根据特权访问策略检查审批,并由 Microsoft 365 基底处理。 任务的所有活动都记录在审核日志中。

常见问题解答

哪些 SKU 可以在 Office 365 中使用特权访问?

特权访问管理适用于各种Microsoft 365 和Office 365订阅和加载项。 有关详细信息 ,请参阅特权访问管理入门 。

特权访问何时支持 exchange 以外的工作负载Office 365?

特权访问管理将很快在其他Office 365工作负载中提供。 有关更多详细信息,请访问 Microsoft 365 路线图 。

我的组织需要 30 个以上的特权访问策略,是否会增加此限制?

是的,在功能路线图中,提高了每个组织的 30 个特权访问策略的当前限制。

是否需要成为全局管理员才能在 Office 365 中管理特权访问?

是的,你需要将全局管理员角色分配给在 Office 365 中管理特权访问的帐户。 审批者组中包含的用户无需分配全局管理员或角色管理角色来使用 PowerShell 审查和批准请求。 用户必须分配 Exchange 管理员角色才能在Microsoft 365 管理中心中请求、审查和批准特权访问请求。

特权访问管理如何与客户密码箱相关?

客户密码箱 允许在Microsoft访问数据时对组织的访问控制级别。 特权访问管理允许在组织内对所有Microsoft 365 特权任务进行精细访问控制。

准备好开始了吗?

开始 为组织配置特权访问管理。