如何在 Configuration Manager 中创建和部署 Endpoint Protection 的反恶意软件策略

适用于: Configuration Manager(current branch)

可以将反恶意软件策略部署到 Configuration Manager 客户端计算机的集合,以指定 Endpoint Protection 如何保护它们免受恶意软件和其他威胁的侵害。 这些策略包括有关扫描计划、要扫描的文件和文件夹的类型以及检测到恶意软件时要执行的操作的信息。 启用 Endpoint Protection 时,默认反恶意软件策略将应用于客户端计算机。 还可以使用所提供的策略模板之一,或创建自定义策略来满足环境的特定需求。

Configuration Manager 提供一系列预定义模板。 这些已针对各种方案进行了优化,可以导入到 Configuration Manager 中。 这些模板在文件夹< ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates 中可用。

重要

如果创建新的反恶意软件策略并将其部署到集合,则此反恶意软件策略将覆盖默认反恶意软件策略。

使用本主题中的过程创建或导入反恶意软件策略,并将其分配给层次结构中的 Configuration Manager 客户端计算机。

注意

在执行这些过程之前,请确保已按照配置 Endpoint Protection 中所述为 Endpoint Protection 配置 Configuration Manager。

修改默认反恶意软件策略

在 Configuration Manager 控制台中,单击“ 资产和符合性”。

在 “资产和符合性” 工作区中,展开 “终结点保护”,然后单击“ 反恶意软件策略”。

选择“反恶意软件策略 默认客户端反恶意软件策略 ”,然后在“ 主页 ”选项卡上的“ 属性” 组中,单击“ 属性”。

在 “默认反恶意软件策略 ”对话框中,配置此反恶意软件策略所需的设置,然后单击“ 确定”。

注意

有关可配置的设置列表,请参阅本主题中的 反恶意软件策略设置列表 。

创建新的反恶意软件策略

在 Configuration Manager 控制台中,单击“ 资产和符合性”。

在 “资产和符合性” 工作区中,展开 “终结点保护”,然后单击“ 反恶意软件策略”。

在“ 开始 ”选项卡上的“ 创建 ”组中,单击“ 创建反恶意软件策略”。

在“创建反恶意软件策略”对话框的“常规”部分中,输入策略的名称和说明。

在“ 创建反恶意软件策略 ”对话框中,配置此反恶意软件策略所需的设置,然后单击“ 确定”。 有关可配置的设置列表,请参阅 反恶意软件策略设置列表。

验证新的反恶意软件策略是否显示在 “反恶意软件策略” 列表中。

导入反恶意软件策略

在 Configuration Manager 控制台中,单击“ 资产和符合性”。

在 “资产和符合性” 工作区中,展开 “终结点保护”,然后单击“ 反恶意软件策略”。

在“ 开始 ”选项卡的“ 创建 ”组中,单击“ 导入”。

在“ 打开 ”对话框中,浏览到要导入的策略文件,然后单击“ 打开”。

在“ 创建反恶意软件策略 ”对话框中,查看要使用的设置,然后单击“ 确定”。

验证新的反恶意软件策略是否显示在 “反恶意软件策略” 列表中。

将反恶意软件策略部署到客户端计算机

在 Configuration Manager 控制台中,单击“ 资产和符合性”。

在 “资产和符合性” 工作区中,展开 “终结点保护”,然后单击“ 反恶意软件策略”。

在 “反恶意软件策略” 列表中,选择要部署的反恶意软件策略。 然后,在“ 主页 ”选项卡上的“ 部署 ”组中,单击“ 部署”。

注意

“部署”选项不能与默认客户端恶意软件策略一起使用。

在 “选择集合 ”对话框中,选择要将反恶意软件策略部署到的设备集合,然后单击“ 确定”。

反恶意软件策略设置列表

许多反恶意软件设置都是一目了然的。 有关在配置之前可能需要更多信息的设置的详细信息,请使用以下部分。

计划扫描设置

扫描类型 - 可以指定要在客户端计算机上运行的两种扫描类型之一:

快速扫描 - 这种类型的扫描检查通常发现恶意软件的内存中进程和文件夹。 与完全扫描相比,它所需的资源更少。

完全扫描 - 此类型的扫描会将所有本地文件和文件夹的完全检查添加到在快速扫描中扫描的项目。 此扫描花费的时间比快速扫描长,并且使用客户端计算机上的 CPU 处理和内存资源更多。

在大多数情况下,请使用 快速扫描 来最大程度地减少客户端计算机上的系统资源的使用。 如果恶意软件删除需要完全扫描,Endpoint Protection 会生成在 Configuration Manager 控制台中显示的警报。 默认值为 “快速扫描”。

注意

当计划扫描终结点未使用的时间时,请务必注意,CPU 限制配置不受遵循。 扫描将充分利用可用资源以尽快完成。

扫描设置

扫描电子邮件和电子邮件附件 - 设置为 “是 ”以启用电子邮件扫描。

扫描可移动存储设备(如 U 盘 ) - 设置为 “是” 可在完全扫描期间扫描可移动驱动器。

扫描网络文件 - 设置为 “是” 以扫描网络文件。

运行完全扫描时扫描映射的网络驱动器 - 设置为 “是” 以扫描客户端计算机上的任何映射网络驱动器。 启用此设置可能会显著增加客户端计算机上的扫描时间。

必须将“ 扫描网络文件” 设置设置为 “是 ”,才能配置此设置。

默认情况下,此设置设置为 “否”,这意味着完全扫描将无法访问映射的网络驱动器。

扫描存档的文件 - 设置为 “是” 可扫描存档文件,例如 .zip 或 .rar 文件。

允许用户在扫描期间配置 CPU 使用率 - 设置为 “是 ”以允许用户指定扫描期间 CPU 使用率的最大百分比。 扫描不会始终使用用户定义的最大负载,但不能超过它。

计划扫描的用户控制 - 指定用户控制级别。 允许用户在其设备上设置 “仅扫描时间 ”或 “完全控制 防病毒扫描”。

默认操作设置

选择在客户端计算机上检测到恶意软件时要执行的操作。 可以根据检测到的恶意软件的警报威胁级别应用以下操作。

建议 - 使用恶意软件定义文件中建议的操作。

隔离 - 隔离恶意软件,但不将其删除。

删除 - 从计算机中删除恶意软件。

允许 - 不删除或隔离恶意软件。

实时保护设置

| 设置名称 | 说明 |

|---|---|

| 启用实时保护 | 设置为 “是” ,为客户端计算机配置实时保护设置。 建议启用此设置。 |

| 监视计算机上的文件和程序活动 | 如果希望 Endpoint Protection 监视文件和程序何时开始在客户端计算机上运行,并提醒你它们执行的任何操作或对其执行的操作,则设置为 “是 ”。 |

| 扫描系统文件 | 通过此设置,可以配置是监视传入、传出还是传入和传出系统文件是否受到恶意软件的监视。 出于性能原因,如果服务器具有较高的 传入或传出文件 活动,则可能需要更改“扫描传入和传出文件”的默认值。 |

| 启用行为监视 | 启用此设置以使用计算机活动和文件数据来检测未知威胁。 启用此设置后,可能会增加扫描计算机中恶意软件所需的时间。 |

| 启用针对基于网络的攻击的保护 | 启用此设置,通过检查网络流量并阻止任何可疑活动来保护计算机免受已知网络攻击。 |

| 启用脚本扫描 | 仅适用于没有 Service Pack 的 Configuration Manager。 如果要扫描计算机上运行的任何脚本是否存在可疑活动,请启用此设置。 |

| 在下载时和安装之前阻止可能不需要的应用程序 |

可能不需要的应用程序 (PUA) 是基于信誉和研究驱动标识的威胁分类。 最常见的是不需要的应用程序捆绑程序或其捆绑的应用程序。 Microsoft Edge 还提供设置来阻止 可能不需要的应用程序。 探索这些选项,以针对不需要的应用程序提供全面保护。 此保护策略设置可用,默认情况下设置为 “已启用 ”。 启用后,此设置会在下载和安装时阻止 PUA。 但是,你可以排除特定文件或文件夹以满足业务或组织的特定需求。 从 Configuration Manager 版本 2107 开始,可以选择 “审核 此设置”。 在审核模式下使用 PUA 保护来检测可能不需要的应用程序,而不会阻止它们。 如果公司希望衡量启用 PUA 保护将对环境中产生的影响,则审核模式下的 PUA 保护非常有用。 在审核模式下启用保护可以在块模式下启用保护之前确定对终结点的影响。 |

排除设置

有关 Configuration Manager 2012 和 Current Branch 中建议排除的文件夹、文件和进程的信息,请参阅 Configuration Manager 2012 和 Current Branch 站点服务器、站点系统和客户端的建议防病毒排除项。

排除的文件和文件夹:

单击“ 设置 ”打开“ 配置文件和文件夹排除 项”对话框,并指定要从 Endpoint Protection 扫描中排除的文件和文件夹的名称。

如果要排除位于映射网络驱动器上的文件和文件夹,请单独指定网络驱动器中每个文件夹的名称。 例如,如果网络驱动器映射为 F:\MyFolder,并且它包含名为 Folder1、Folder2 和 Folder 3 的子文件夹,请指定以下排除项:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

从版本 1602 开始,反恶意软件策略的“排除设置”部分中的现有“排除文件和文件夹”设置已得到改进,以允许设备排除。 例如,现在可以将以下内容指定为排除项: \device\mvfs (for Multiversion File System) 。 策略不验证设备路径;Endpoint Protection 策略提供给客户端上的反恶意软件引擎,该引擎必须能够解释设备字符串。

排除的文件类型:

单击“ 设置 ”打开“ 配置文件类型排除 项”对话框,并指定要从 Endpoint Protection 扫描中排除的文件扩展名。 定义排除列表中的项时,可以使用通配符。 有关详细信息,请参阅 在文件名和文件夹路径或扩展排除列表中使用通配符。

排除的进程:

单击“ 设置 ”打开“ 配置进程排除 项”对话框,并指定要从 Endpoint Protection 扫描中排除的进程。 在定义排除列表中的项时,可以使用通配符,但存在一些限制。 有关详细信息,请参阅 在进程排除列表中使用通配符

注意

当设备以两个或更多 反恶意软件策略为目标时,防病毒排除的设置将在应用于客户端之前合并。

高级设置

启用重新分析点扫描 - 如果希望 Endpoint Protection 扫描 NTFS 重新分析点,则设置为 “是 ”。

有关重新分析点的详细信息,请参阅在 Windows 开发人员中心 重新分析点 。

将计划的扫描开始时间随机化 (在 30 分钟内) - 设置为“是”以帮助避免网络泛滥,如果所有计算机同时将其反恶意软件扫描结果发送到 Configuration Manager 数据库,则可能会出现这种情况。 对于 Windows Defender 防病毒,这会将扫描开始时间随机设置为 0 到 4 小时的任何间隔,或者对于 FEP 和 SCEP,将任意间隔加或减 30 分钟。 这在 VM 或 VDI 部署中非常有用。 在单个主机上运行多个虚拟机时,此设置也很有用。 选择此选项可减少反恶意软件扫描的同时磁盘访问量。

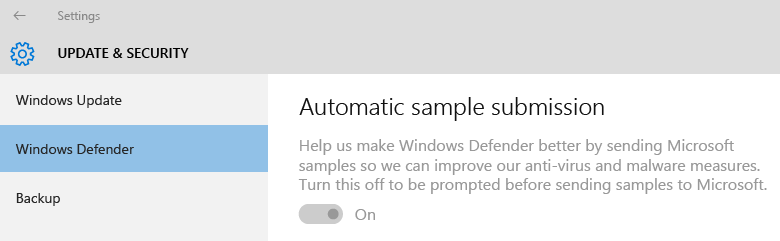

从 Configuration Manager 版本 1602 开始,反恶意软件引擎可能会请求将文件示例发送到 Microsoft以供进一步分析。 默认情况下,它会在发送此类示例之前始终提示。 管理员现在可以管理以下设置来配置此行为:

启用自动示例文件提交以帮助Microsoft确定某些检测到的项目是否为恶意 - 设置为 “是” 以启用自动示例文件提交。 默认情况下,此设置为 “否 ”,这意味着将禁用自动示例文件提交,并在发送示例之前提示用户。

允许用户修改自动示例文件提交设置 - 这将确定设备上具有本地管理员权限的用户是否可以在客户端界面中更改自动示例文件提交设置。 默认情况下,此设置为“否”,这意味着只能从 Configuration Manager 控制台对其进行更改,并且设备上的本地管理员无法更改此配置。

例如,下面显示了管理员设置为已启用的此设置,并灰显以防止用户进行更改。

威胁替代设置

威胁名称和替代操作 - 单击“ 设置 ”可自定义在扫描过程中检测到每个威胁 ID 时要对其采取的修正操作。

注意

在配置 Endpoint Protection 后,威胁名称列表可能不会立即可用。 等待 Endpoint Protection 点同步威胁信息,然后重试。

云保护服务

云保护服务允许收集有关托管系统上检测到的恶意软件的信息以及所执行的操作。 此信息将发送到Microsoft。

云保护服务成员身份

- 不加入云保护服务 - 未发送任何信息

- 基本 - 收集和发送检测到的恶意软件列表

- 高级 - 基本信息以及可能包含个人信息的更全面信息。 例如,文件路径和部分内存转储。

允许用户修改云保护服务设置 - 切换用户对 Cloud Protection 服务设置的控制。

用于阻止可疑文件的级别 - 指定 Endpoint Protection Cloud Protection 服务将阻止可疑文件的级别。

- 正常 - 默认 Windows Defender 阻止级别

- 高 - 主动阻止未知文件,同时优化性能 (阻止非有害文件)

- 具有额外保护 的高 - 主动阻止未知文件并应用其他保护措施, (可能会影响客户端设备性能)

- 阻止未知程序 - 阻止所有未知程序

允许扩展云检查阻止和扫描最多 (秒) - 指定云保护服务在服务检查文件是否未知为恶意时可以阻止文件的秒数。

注意

为此设置选择的秒数是默认 10 秒超时的补充。 例如,如果输入 0 秒,云保护服务会阻止文件 10 秒。

Cloud Protection Service 报告的详细信息

| Frequency | 收集或发送的数据 | 数据的使用 |

|---|---|---|

| 当 Windows Defender 更新病毒和间谍软件防护或定义文件时 | - 病毒和间谍软件定义的 版本 - 病毒和间谍软件防护版本 |

Microsoft使用此信息来确保计算机上存在最新的病毒和间谍软件更新。 如果不存在,Windows Defender 会自动更新,以便计算机保护保持最新状态。 |

| 如果 Windows Defender 在计算机上发现可能有害或不需要的软件 | - 可能有害或不需要的软件 的名称 - 软件的发现 方式 - Windows Defender 处理软件时采取的任何操作 - 受软件 影响的文件 - 制造商 (Sysconfig、SysModel、SysMarker) |

Windows Defender 使用此信息来确定可能不需要的软件的类型和严重性,以及要采取的最佳措施。 Microsoft还使用此信息来帮助提高病毒和间谍软件防护的准确性。 |

| 每月一次 | - 病毒和间谍软件定义更新状态 - 实时病毒和间谍软件监视的状态 (打开或关闭) |

Windows Defender 使用此信息来验证计算机是否具有最新的病毒和间谍软件防护版本和定义。 Microsoft还希望确保启用实时病毒和间谍软件监视。 这是帮助保护计算机免受潜在有害或不需要的软件攻击的关键部分。 |

| 在安装期间,或每当用户手动对计算机执行病毒和间谍软件扫描时 | 计算机内存中正在运行的进程列表 | 识别可能受到潜在有害软件危害的任何进程。 |

Microsoft仅收集受影响文件的名称,而不收集文件本身的内容。 此信息有助于确定哪些系统特别容易受到特定威胁的影响。

定义更新设置

设置 Endpoint Protection 客户端更新的源和顺序 - 单击“ 设置源 ”以指定定义和扫描引擎更新的源。 还可以指定使用这些源的顺序。 如果将 Configuration Manager 指定为其中一个源,则仅当软件更新无法下载客户端更新时,才会使用其他源。

如果使用以下任一方法来更新客户端计算机上的定义,则客户端计算机必须能够访问 Internet。

从 Microsoft 更新分发的更新

从 Microsoft 恶意软件防护中心分发的更新

重要

客户端使用内置系统帐户下载定义更新。 必须为此帐户配置代理服务器,才能使这些客户端能够连接到 Internet。

如果已将软件更新自动部署规则配置为将定义更新传送到客户端计算机,则无论定义更新设置如何,都将传递这些更新。