![]()

终结点是访问组织资源和应用程序的设备。 新式工作场所包括从企业网络内外请求访问的各种设备。

终结点的零信任解决方案是验证访问工作数据的设备的安全性,包括设备上运行的应用程序。 合作伙伴可以与Microsoft的端点解决方案集成,以验证设备和应用的安全性,强制实施最低特权策略,并提前为安全漏洞做好准备。

本指南适用于希望通过与 Microsoft 产品集成来增强其终结点安全解决方案的软件提供商和技术合作伙伴。

终结点零信任集成指南

本集成指南包括与以下产品集成的说明:

- Microsoft Defender for Endpoint,这有助于企业网络防止、检测、调查和响应高级威胁。

- Microsoft Intune,它为员工使用的设备和在这些设备上运行的应用程序提供保护和安全性。

- Microsoft Defender for IoT,它为您的操作技术 (OT) 网络提供安全保护。

Microsoft Defender 端点版

Microsoft Defender for Endpoint 是一个企业终结点安全平台,旨在帮助企业网络防止、检测、调查和响应高级威胁。 它结合使用终结点行为传感器、云安全分析和威胁情报。

Defender for Endpoint 支持非Microsoft应用程序 ,以帮助增强平台的检测、调查和威胁情报功能。 此外,合作伙伴可以在开放框架和丰富的 API 集的基础上 扩展其现有安全产品/服务 ,以构建扩展和与 Defender for Endpoint 的集成。

Microsoft Defender for Endpoint 合作伙伴机会和方案页介绍了支持的多种集成类别。 此外,集成方案的其他想法可能包括:

- 简化威胁缓解:Microsoft Defender for Endpoint 可以立即响应或通过操作员协助来处理警报。 合作伙伴可以使用终结点响应作(例如计算机隔离、文件隔离)跨托管终结点阻止 IoC。

- 将网络访问控制与设备安全性相结合:风险或暴露分数可用于实施和强制实施网络和应用程序访问策略。

若要成为 Defender for Endpoint 解决方案合作伙伴,需要遵循并完成在 “成为Microsoft Defender for Endpoint 合作伙伴”中找到的步骤。

Microsoft Intune

Microsoft Intune(包括 Microsoft Intune 服务和 Microsoft Configuration Manager)为员工使用的设备以及在这些设备上运行的应用程序提供保护和安全性。 Intune 包括设备符合性策略,可确保员工从满足公司安全策略的设备访问应用程序和数据。 它还包括应用程序保护策略,这些策略为完全托管设备和员工拥有的设备提供基于应用程序的安全控制。

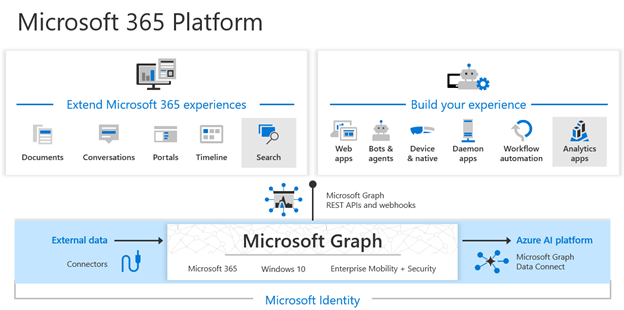

若要与 Microsoft Intune 集成,ISV 使用 Microsoft Graph 和 Microsoft Intune 应用程序管理 SDK。 Intune 与 Microsoft Graph API 的集成允许 Intune 管理员控制台提供的任何相同功能。 可以通过 Microsoft 图形 API 找到设备符合性状态、符合性策略配置、应用程序保护策略设置等信息。 此外,还可以在 Intune 中自动执行任务,从而进一步增强客户的零信任故事。 Microsoft Graph 文档存储库中提供了有关 在 Microsoft Graph 中使用 Intune 的一般指南。 在这里,我们将重点介绍与零信任相关的方案。

验证设备是否遵循安全性和符合性标准

ISV 解决方案可以使用 Intune 的设备符合性和策略信息来支持显式验证的零信任原则。 Intune 中有关用户和设备符合性数据允许 ISV 的应用程序确定设备的风险状况,因为它与应用程序的使用有关。 通过执行这些验证,ISV 可确保使用该服务的设备符合客户的安全性和符合性标准和策略。

Microsoft Graph API 允许 ISV 通过一系列 RESTful API 与 Intune 集成。 这些 API 是 Microsoft Intune 管理中心用于查看、创建、管理、部署和报告 Intune 中所有操作、数据和活动的 API。 支持零信任计划的 ISV 的特定兴趣项是能够查看设备符合性状态并配置符合性规则和策略。 查看 Microsoft 的建议,了解如何使用 Microsoft Entra ID 和 Intune 进行零信任配置和合规性:使用零信任保护终结点。 Intune 的合规规则是通过 Microsoft Entra ID 提供设备条件访问支持的基础。 ISV 还应查看条件访问功能和 API,了解如何完成用户和设备符合性和条件访问的方案。

理想情况下,作为独立软件供应商 (ISV),您的应用程序以云应用程序的形式连接到 Microsoft Graph API,并建立服务间连接。 多租户应用程序为 ISV 提供集中式应用程序定义和控制,并使客户能够单独同意针对其租户数据运行的 ISV 应用程序。 查看 Microsoft Entra ID 中关于租户 的信息,以注册和创建单租户或多租户Microsoft Entra 应用程序。 应用程序的身份验证可以使用 Microsoft Entra ID 进行单一登录。

创建应用程序后,需要使用 Microsoft 图形 API 访问设备和符合性信息。 有关使用 Microsoft Graph 的文档,请参阅 Microsoft Graph 开发人员中心。 Microsoft图形 API 是一组 RESTful API,遵循 ODATA 标准进行数据访问和查询。

获取设备符合性状态

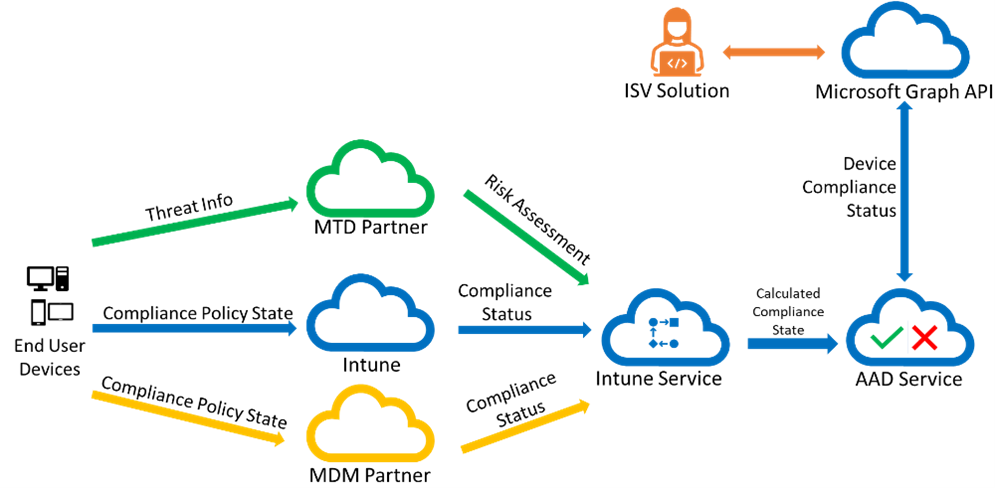

此图显示了设备符合性信息如何从设备流向 ISV 解决方案。 最终用户设备从 Intune、移动威胁防御(MTD)合作伙伴或移动设备管理(MDM)合规性合作伙伴接收策略。 从设备收集符合性信息后,Intune 将计算每个设备的总体符合性状态,并将其存储在 Microsoft Entra ID 中。 通过使用Microsoft图形 API,解决方案可以读取和响应设备符合性状态,并应用零信任原则。

使用 Intune 注册时,使用其他设备详细信息(包括设备符合性状态)在 Intune 中创建设备记录。 Intune 将设备符合性状态转发到 Microsoft Entra ID,其中Microsoft Entra ID 还存储每个设备的符合性状态。 通过启用 GET https://graph.microsoft.com/v1.0/deviceManagement/managedDevices,可以查看租户的所有已注册设备及其符合性状态。 或者,可以查询 https://graph.microsoft.com/v1.0/devices 获取 Microsoft Entra 注册和注册的设备及其合规状态的列表。

例如,此请求:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

返回:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

还可以检索符合性策略的列表、其部署以及这些符合性策略的用户和设备的状态。 调用 Graph 以获取符合性策略信息的信息从此处开始: 获取 deviceCompliancePolicy - Microsoft Graph v1.0。 以下是设备符合性策略及其用法的良好背景: Microsoft Intune 中的设备符合性策略 - Azure。

确定特定策略后,可以查询以获取设备的状态以获取特定符合性策略设置。 例如,假设已部署符合性策略以要求锁定密码,请查询 Get deviceComplianceSettingState 以获取该设置的特定状态。 此查询指示设备是否符合或不符合密码锁定设置。 此方法可用于客户部署的其他设备符合性策略。

符合性信息是Microsoft Entra ID 的条件访问功能的基础。 Intune 根据符合性策略确定设备符合性,并将符合性状态写入到 Microsoft Entra ID。 然后,客户使用条件访问策略来确定是否对不合规采取任何措施,包括阻止用户通过不合规设备访问企业数据。

遵循最低权限原则

与 Intune 集成的 ISV 希望确保其应用程序支持零信任原则来应用最低特权访问。 Intune 集成支持两种重要的访问控制方法-委派权限或应用程序权限。 ISV 的应用程序必须使用权限模型之一。 委派权限使你能够精细地控制应用程序在 Intune 中可访问的特定对象,但要求管理员使用其凭据登录。 相比之下,应用程序权限允许 ISV 的应用访问或控制数据和对象的类,而不是特定的单个对象,但不需要用户登录。

除了将应用程序创建为单租户或多租户(首选)应用程序之外,还必须声明应用程序访问 Intune 信息并执行与 Intune 相关操作所需的委托权限或应用程序权限。 在此处查看有关权限入门的信息: 为 Web API 配置应用权限。

Microsoft Defender for IoT

作技术(OT)网络体系结构通常不同于传统的 IT 基础结构,使用具有专有协议的独特技术。 OT 设备也可能具有具有有限连接和电源的老化平台,或者特定的安全要求以及对物理攻击的独特暴露。

部署 Microsoft Defender for IoT 以将零信任原则应用于 OT 网络,在流量越过站点和区域时监视流量是否存在异常或未经授权的行为。 监视特定于 OT 设备的威胁和漏洞,在检测到威胁和漏洞时缓解风险。

通过跨安全运营中心(SOC)和组织的其他部分共享 Defender for IoT 数据来加快作速度。 与 Microsoft 服务(例如 Microsoft Sentinel 和 Defender for Endpoint)或其他合作伙伴服务(包括 SIEM 和票证系统)集成。 例如:

将本地警报数据直接转发到 Splunk、IBM QRadar 等 SIEM。 Splunk 和 IBM QRadar 还支持事件中心引入,可用于 转发 Defender for IoT 中的云警报。

与 ServiceNow 的运营技术管理器集成,将 Defender for IoT 数据导入 ServiceNow,并在生产过程上下文中进行基于风险的行动。

有关详细信息,请参见: