连接到 SSDT 中的现有数据库

本文介绍用户如何连接到 SSQL Server Data Tools (SSDT) 中的现有数据库。 SSDT 可让你连接到现有数据库,使用 Transact-SQL (T-SQL) 允许查询并查看结果。

SSDT 还提供大量可用于处理数据库的功能。 以下各节将对此进行更详细地描述。 让我们来了解如何连接到现有数据库。

若要连接现有数据库,请参阅以下步骤:

使用 SQL Server 对象资源管理器连接到数据库

SQL Server 对象资源管理器 (SSOX) 是 SSDT for Visual Studio 中的可用工具。 它可让你在 Visual Studio 中连接和管理 SQL Server 数据库。 若要在 SSDT 中使用 SQL Server 对象资源管理器连接到数据库,请执行以下步骤:

打开 Visual Studio:确保已安装 SSDT 以及相应的 Visual Studio 版本。 启动 Visual Studio。

打开 SQL Server 对象资源管理器:转到“视图”菜单并选择“SQL Server 对象资源管理器”。 或者,可以使用快捷键 Ctrl + \(反斜杠),然后键入 Ctrl + S。

连接到数据库服务器:在“SQL Server 对象资源管理器”窗口中,选择“添加 SQL Server”按钮(左上角显示 + 图标的工作表)或右键单击 SQL Server 节点,然后选择“添加 SQL Server”。

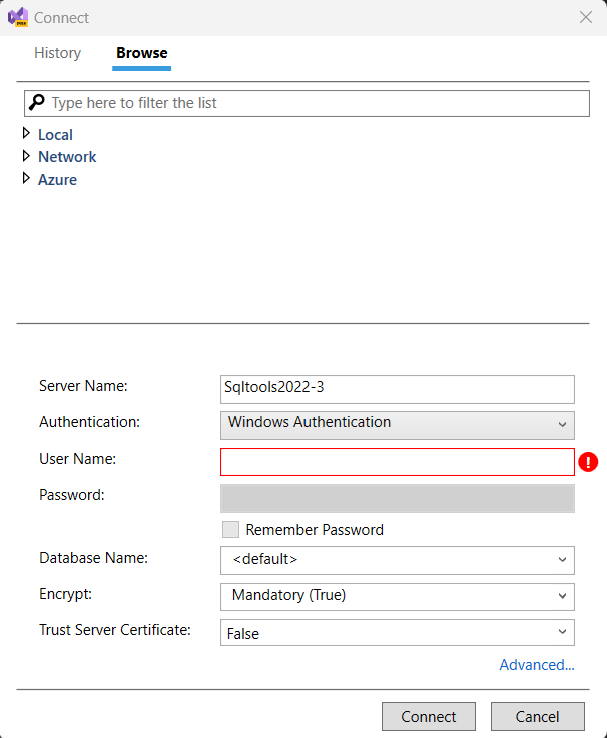

输入服务器连接详细信息:在“连接”对话框中,输入要连接到的 SQL Server 实例的连接详细信息。 这包括服务器名称、身份验证方法(例如 Windows 身份验证或 SQL Server 身份验证)、登录凭据(如适用)和加密详细信息。 连接 SQL Server 实例后,它将自动显示在“历史记录”选项卡中的“最近的连接”选项下。

测试连接:输入连接详细信息后,可以选择“连接”按钮来测试连接。 如果连接成功,应会看到 SQL Server 对象资源管理器中列出的实例及其数据库。

导航和管理数据库:连接后,可以展开服务器节点以查看在该实例上托管的所有数据库。 可以进一步展开每个数据库节点以浏览其表、视图、存储过程及其他数据库对象。

执行操作:右键单击某个数据库或任何对象以执行各种操作,例如查询数据、创建新对象、编辑现有对象等。

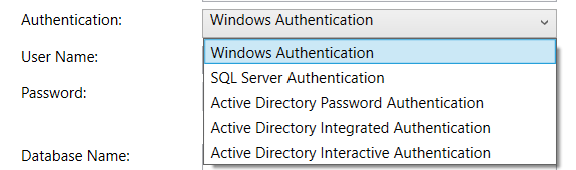

身份验证类型

SSDT 可让你连接到本地计算机、网络和 Azure 上的数据库。 考虑到各种场景,我们有多种身份验证类型。 这些身份验证类型如下:

Windows 身份验证:此身份验证方法使用 Windows 安全性向 SQL Server 进行用户身份验证。

SQL Server 身份验证:此身份验证方法要求用户具有 SQL Server 登录名和密码。

Active Directory 密码身份验证:此身份验证方法使用用户的 Active Directory 密码向 SQL Server 进行身份验证。 这是配置最简单的身份验证方法,但它不提供任何额外的安全功能。

Active Directory 集成身份验证:此身份验证方法使用 Kerberos 向 SQL Server 进行用户身份验证。 Kerberos 是比 Active Directory 密码身份验证更安全的身份验证协议,但它要求客户端和服务器都加入 Active Directory 域。

Active Directory 交互式身份验证:此身份验证方法允许用户通过在对话框中输入其 Active Directory 凭据来向 SQL Server 进行身份验证。 这是最安全的身份验证方法,但对于每次连接到 SQL Server 时都必须输入凭据的用户来说可能很不方便。

总结

| 身份验证方法 | 说明 |

|---|---|

| Windows 身份验证 | 使用 Windows 安全系统对用户进行身份验证。 |

| SQL Server 身份验证 | 允许用户创建单独的 SQL Server 登录名和密码。 |

| Active Directory 密码身份验证 | 使用用户的 Active Directory 密码向 SQL Server 进行身份验证。 |

| Active Directory 集成身份验证 | 使用 Kerberos 向 SQL Server 进行用户身份验证。 |

| Active Directory 交互式身份验证 | 允许用户通过在对话框中输入其 Active Directory 凭据来向 SQL Server 进行身份验证。 |

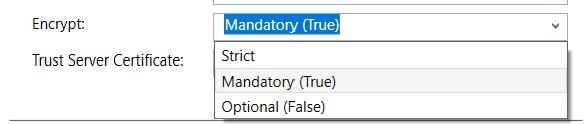

加密和信任服务器证书

对于 Visual Studio 17.8 及更高版本中的 SSDT,Encrypt 属性有一项重要变化,该属性现在默认对所有连接启用。 必须使用由受信任的根证书颁发机构签名的 TLS 证书来配置 SQL Server。 此外,如果初始连接尝试失败,并启用了加密(默认),SSDT 将提供通知提示,其中包含在启用 Trust Server Certificate 的情况下尝试连接的选项。 Encrypt 和 Trust Server Certificate 属性也可用于手动编辑。 最佳做法是支持与服务器的受信任的加密连接。

对于连接到 Azure SQL 数据库的用户,无需更改已保存的现有连接;Azure SQL 数据库支持加密连接并使用受信任的证书进行了配置。

对于连接到本地 SQL Server 实例或在虚拟机上运行的 SQL Server 的用户,如果 Encrypt 设置为 True,请确保你拥有来自受信任的证书颁发机构的证书(例如非自签名证书)。 此外,你也可以选择不使用加密(Encrypt 设置为 False)进行连接或信任服务器证书(Encrypt 设置为 True 且 Trust Server Certificate 设置为 True)。

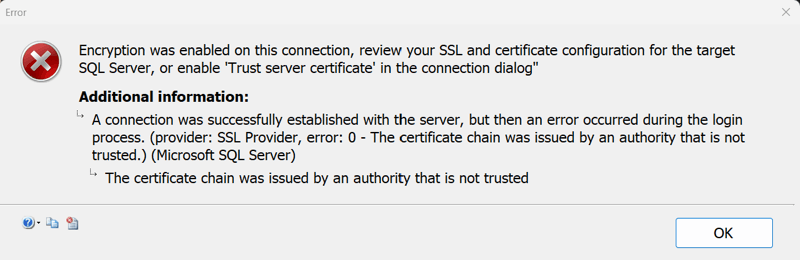

如果未使用受信任的证书配置 SQL Server,并且你尝试使用 Strict 加密进行连接,或者将 Encrypt 设置为 True 并将 Trust Server Certificate 设置为 False,则会显示以下错误消息:

在此连接上启用了加密,查看目标 SQL Server 的 SSL 和证书配置,或在连接对话框中启用“信任服务器证书”。

其他信息

已成功与服务器建立连接,但在登录过程中发生错误。 (提供程序:SSL 提供程序,错误:0 - 证书链是不受信任的颁发机构颁发的。)(Microsoft SQL Server)