为 Azure Monitor SCOM 托管实例配置网络防火墙

本文介绍如何 (NSG) 规则配置网络防火墙和 Azure 网络安全组。

注意

若要了解 Azure Monitor SCOM 托管实例体系结构,请参阅 Azure Monitor SCOM 托管实例。

网络先决条件

本部分通过三个网络模型示例讨论网络先决条件。

在域控制器与 Azure 网络之间建立直接连接 (视线)

确保所需域控制器的网络与要在其中部署 SCOM 托管实例 实例) 的 Azure 子网 (虚拟网络之间存在直接网络连接 (视线) 。 确保工作负载/代理与部署 SCOM 托管实例的 Azure 子网之间存在直接网络连接 (视线) 。

需要直接连接,以便以下所有资源都可以通过网络相互通信:

- 域控制器

- 代理

- System Center Operations Manager 组件,例如操作控制台

- SCOM 托管实例组件,例如管理服务器

以下三个不同的网络模型以可视化方式表示,以创建 SCOM 托管实例。

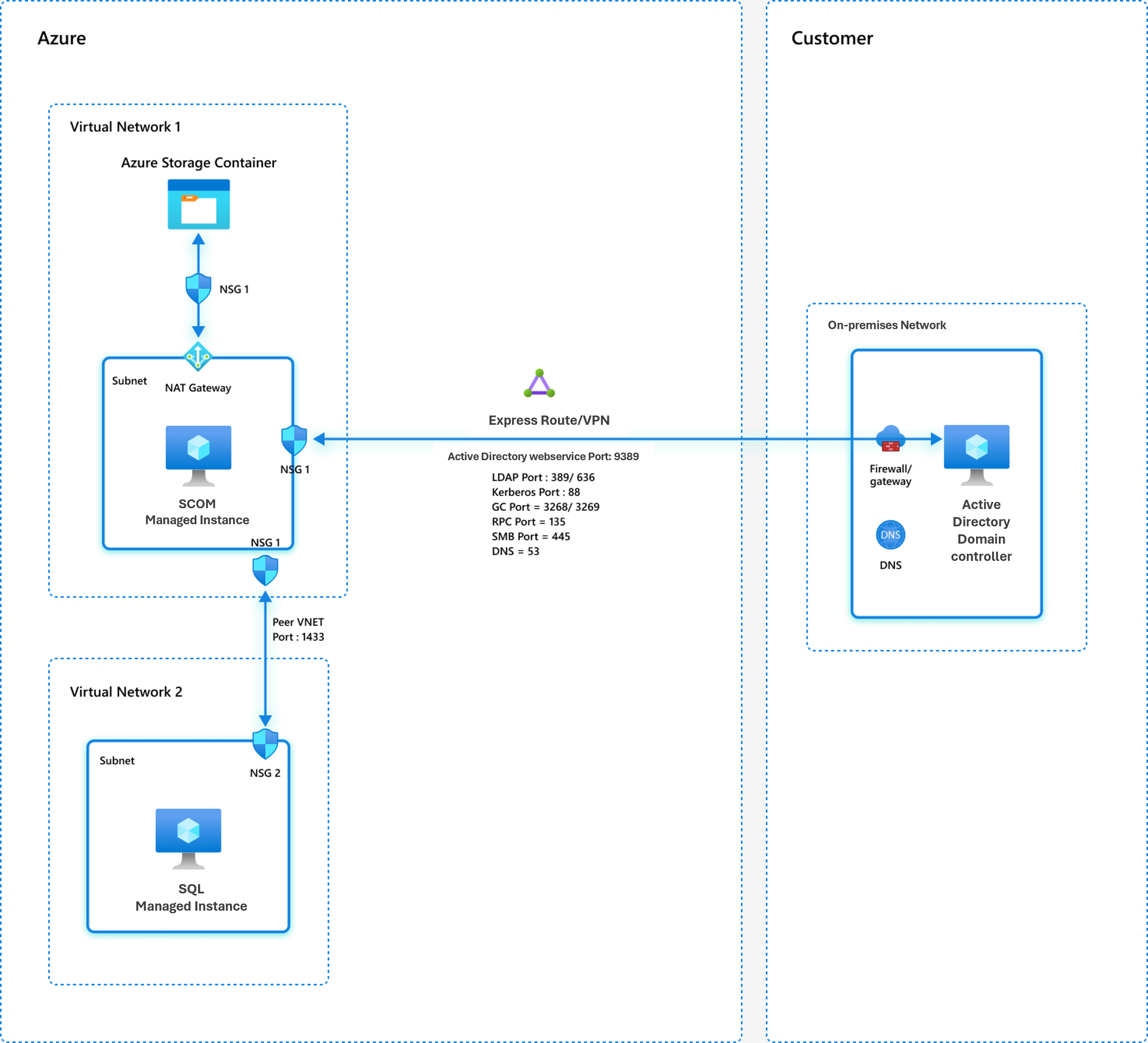

网络模型 1:域控制器位于本地

在此模型中,所需的域控制器位于本地网络中。 必须在本地网络与用于 SCOM 托管实例的 Azure 子网之间建立 Azure ExpressRoute 连接。

如果域控制器和其他组件位于本地,则必须通过 ExpressRoute 或虚拟专用网络建立视线, (VPN) 。 有关详细信息,请参阅 ExpressRoute 文档和 Azure VPN 网关 文档。

以下网络模型显示了所需域控制器在本地网络中的位置。 本地网络与用于创建 SCOM 托管实例的 Azure 子网之间 (通过 ExpressRoute 或 VPN) 建立直接连接。

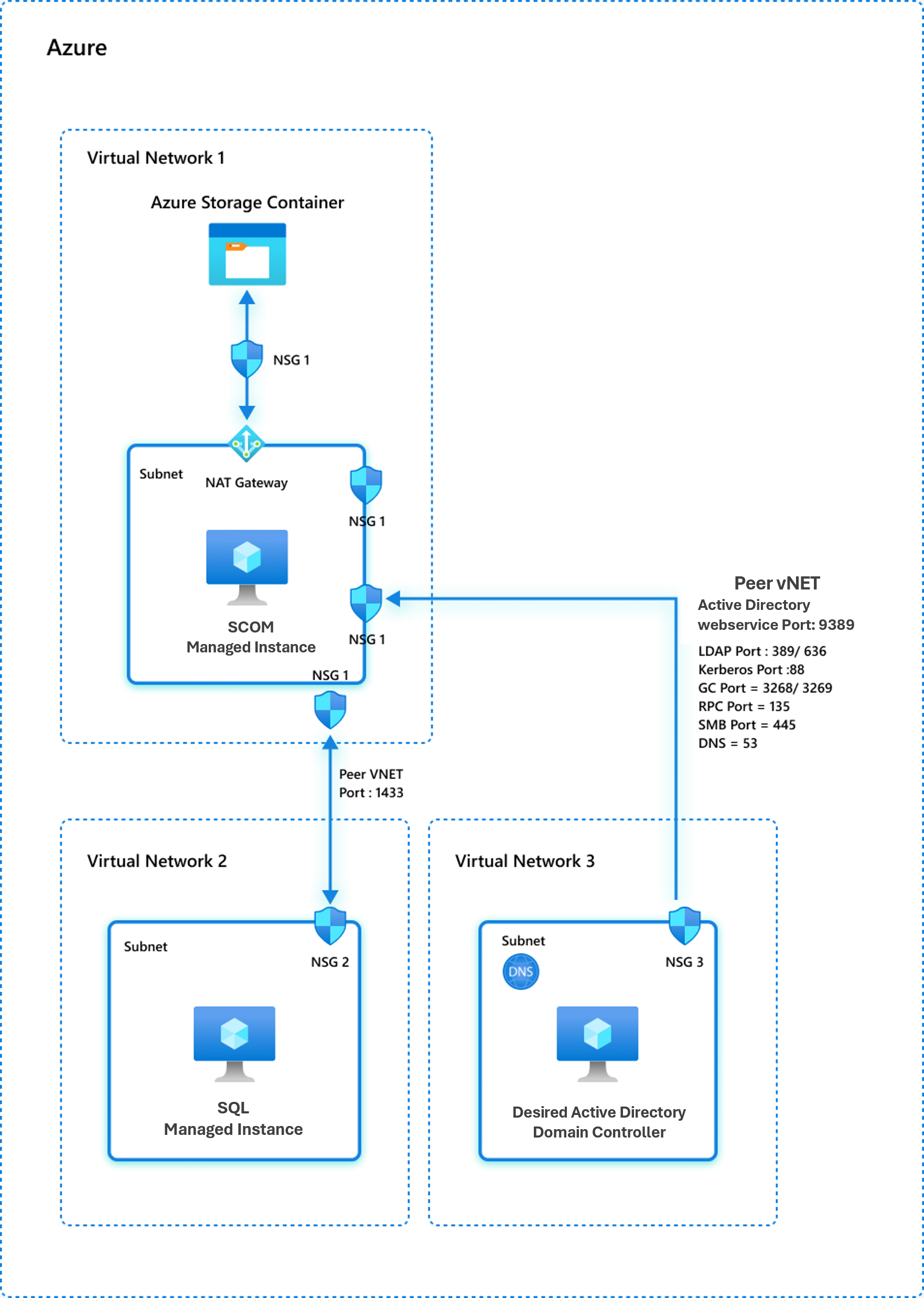

网络模型 2:域控制器托管在 Azure 中

在此配置中,指定的域控制器托管在 Azure 中,必须在本地网络与 Azure 子网之间建立 ExpressRoute 或 VPN 连接。 它用于创建 SCOM 托管实例,以及用于指定域控制器的 Azure 子网。 有关详细信息,请参阅 ExpressRoute 和VPN 网关。

在此模型中,所需的域控制器仍集成到本地域林中。 但是,你选择在 Azure 中创建专用 Active Directory 控制器,以支持依赖于本地 Active Directory基础结构的 Azure 资源。

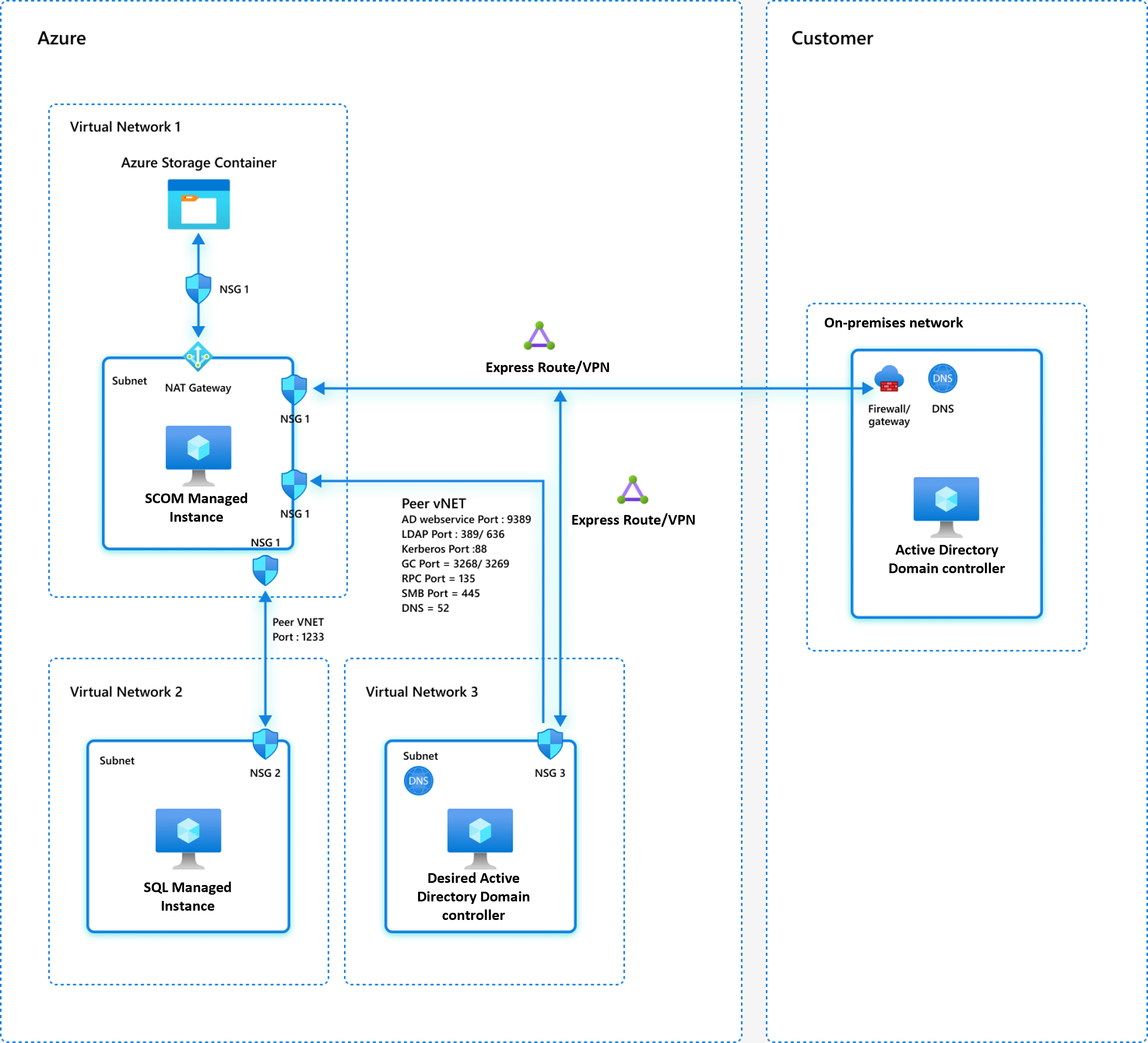

网络模型 3:域控制器和 SCOM 托管实例位于 Azure 虚拟网络中

在此模型中,所需的域控制器和 SCOM 托管实例都放置在 Azure 中的单独专用虚拟网络中。

如果所需的域控制器和所有其他组件位于 Azure 的同一虚拟网络中, (常规的活动域控制器) 没有本地状态,则所有组件之间已经有了一条视线。

如果需要的域控制器和所有其他组件位于 Azure 的不同虚拟网络中, (没有本地状态的传统活动域控制器) ,则需要在网络中的所有虚拟网络之间执行虚拟网络对等互连。 有关详细信息,请参阅 Azure 中的虚拟网络对等互连。

为前面提到的所有三个网络模型处理以下问题:

确保 SCOM 托管实例子网可以建立与为 Azure 或 SCOM 托管实例配置的指定域控制器的连接。 此外,请确保 SCOM 托管实例子网中的域名解析将指定的域控制器列为已解析域控制器中的顶级条目,以避免网络延迟或性能和防火墙问题。

必须可从 SCOM 托管实例子网访问指定域控制器和域名系统 (DNS) 上的以下端口:

LDAP 的 TCP 端口 389 或 636

用于全局编录的 TCP 端口 3268 或 3269

Kerberos 的 TCP 和 UDP 端口 88

DNS 的 TCP 和 UDP 端口 53

Active Directory Web 服务的 TCP 9389

适用于 SMB 的 TCP 445

RPC 的 TCP 135

内部防火墙规则和 NSG 必须允许来自 SCOM 托管实例虚拟网络的通信,以及前面列出的所有端口的指定域控制器/DNS。

Azure SQL 托管实例虚拟网络和 SCOM 托管实例必须对等互连才能建立连接。 具体而言,端口 1433 (专用端口) 或 3342 (公用端口) 必须可从 SCOM 托管实例访问 SQL 托管实例。 在两个虚拟网络上配置 NSG 规则和防火墙规则,以允许端口 1433 和 3342。

允许在端口 5723、5724 和 443 上从受监视的计算机与 SCOM 托管实例通信。

如果计算机位于本地,请在受监视计算机所在的 SCOM 托管实例子网和本地网络上设置 NSG 规则和防火墙规则,以确保指定的基本端口 (5723、5724 和 443) 可从受监视的计算机访问到 SCOM 托管实例子网。

如果计算机位于 Azure 中,请在 SCOM 托管实例虚拟网络和受监视计算机所在的虚拟网络上设置 NSG 规则和防火墙规则,以确保指定的基本端口 (5723、5724 和 443) 可从受监视的计算机访问到 SCOM 托管实例子网。

防火墙要求

若要正常运行,SCOM 托管实例必须有权访问以下端口号和 URL。 配置 NSG 和防火墙规则以允许此通信。

| 资源 | 端口 | 方向 | 服务标记 | 目的 |

|---|---|---|---|---|

| \* .blob.core.windows.net | 443 | 出站 | 存储 | Azure 存储 |

| management.azure.com | 443 | 出站 | AzureResourceManager | Azure 资源管理器 |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | 出站 | AzureMonitor | SCOM MI 日志 |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | 出站 | AzureMonitor | SCOM MI 指标 |

| *.workloadnexus.azure.com | 443 | 出站 | Nexus 服务 | |

| *.azuremonitor-scommiconnect.azure.com | 443 | 出站 | 网桥服务 |

重要

若要最大程度地减少与 Active Directory 管理员和网络管理员进行广泛通信的需要,请参阅 自我验证。 本文概述了 Active Directory 管理员和网络管理员用于验证其配置更改并确保其成功实现的过程。 此过程减少了从 Operations Manager 管理员到 Active Directory 管理员和网络管理员的不必要的来回交互。此配置可节省管理员的时间。

后续步骤

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈