分析规则的类型

通过使用 Microsoft Sentinel 分析规则,你可以根据来自连接到 Microsoft Sentinel 的源的数据来配置通知和警报。 这些警报有助于确保 Contoso SOC 团队了解出现威胁的时间,然后团队可以相应地做出反应,以防止威胁访问公司资产。

分析规则的类型

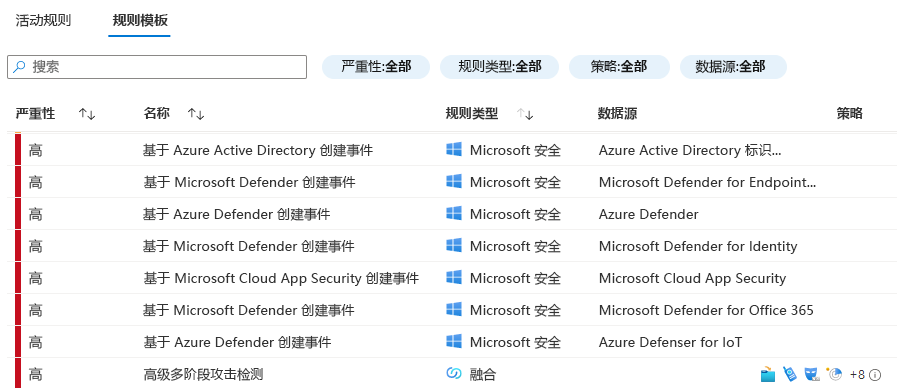

可以使用 Microsoft Sentinel Analytics 提供的内置分析规则搜索潜在威胁,其中包括以下类型:

异常

合成

Microsoft 安全

机器学习 (ML) 行为分析

计划警报

NRT(近实时)规则

威胁智能

异常

异常警报是信息性的并识别异常行为。

合成

Microsoft Sentinel 使用 Fusion 关联引擎及其可缩放的机器学习算法来检测高级多阶段攻击。 该引擎将多个产品中的许多低保真的警报和事件关联到高保真和可操作的事件。 默认情况下启用 Fusion。 由于逻辑是隐藏的,因此无法自定义,只能使用此模板创建一个规则。

Fusion 引擎还可以将计划分析规则中的警报与其他系统的警报相关联,从而产生高保真事件。

默认情况下,在 Microsoft Sentinel 中启用融合检测。 Microsoft 正在不断更新用于威胁检测的融合检测场景。 撰写本文时,若要进行异常和融合检测,必须配置以下数据连接器:

开箱即用异常检测

来自 Microsoft 产品的警报

Microsoft Entra ID 保护

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

用于终结点的 Microsoft Defender

Microsoft Defender for Identity

Microsoft Defender for Office 365

(内置和由安全分析师创建的)计划分析规则中的警报。 分析规则必须包含杀伤链(战术)和实体映射信息,这样才能在 Fusion 中使用

融合警报标识的一些常见攻击检测场景包括:

数据外泄。 如果在可疑用户登录到 Microsoft Entra 后检测到可疑活动(如 Microsoft 365 邮箱中的可疑转发规则),则可能表明用户帐户已泄露。

数据析构。 如果在可疑用户登录到 Microsoft Entra 帐户之后删除了异常数量的唯一文件,则可能表明使用了泄露的用户帐户来破坏数据。

拒绝服务。 如果在可疑用户登录到 Microsoft Entra 帐户之后删除了大量的 Azure 虚拟机 (VM),则可能表明使用了泄露的用户帐户破坏组织数据。

横向移动。 如果在可疑用户登录到 Microsoft Entra 帐户之后发生了大量模拟操作,则可能表示泄露的用户帐户被用于恶意用途。

勒索软件。 在可疑用户登录到 Microsoft Entra 帐户后,使用异常用户行为加密数据可能会触发勒索软件执行警报。

注意

有关 Microsoft Sentinel 中的融合技术的详细信息,请参阅 Microsoft Sentinel 中的高级多阶段攻击检测

Microsoft 安全

可以配置连接到 Microsoft Sentinel 的 Microsoft 安全解决方案,以便自动根据连接服务中生成的所有警报创建事件。

例如,可以配置为在分类为高风险威胁的用户尝试登录并访问公司资源时向 Contoso 发出警报。

可以配置以下安全解决方案,以将其警报传递到 Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender for Server

Microsoft Defender for IoT

Microsoft Defender for Identity

Microsoft Defender for Office 365

Microsoft Entra ID 保护

用于终结点的 Microsoft Defender

备注

Microsoft 在其安全产品中对安全信息和事件管理 (SIEM) 以及扩展的检测和响应 (XDR) 术语进行了统一。

可以按严重性和警报名称中包含的特定文本筛选这些警报。

ML 行为分析

Microsoft Sentinel 分析包括内置机器学习行为分析规则。 不能编辑这些内置规则或查看规则设置。 这些规则使用 Microsoft 机器学习算法来检测可疑活动。 机器学习算法将几个低保真事件与一个高保真安全事件关联起来。 这种关联节省了一些时间,否则你可能需要手动分析来自不同产品的大量警报并将它们关联起来。 分析规则使用的机器学习算法还有助于通过快速引入和连接重要数据来减少警报的干扰。

例如,通过使用机器学习行为分析规则,可以检测异常安全 shell 协议 (SSH) 登录或远程桌面协议 (RDP) 登录活动。

计划警报

计划警报分析规则可提供最高级别的自定义。 可以使用 Kusto 查询语言 (KQL) 定义自己的表达式来筛选安全事件,还可以设置运行规则的计划。