了解应用程序渗透测试

设计安全性和自动化安全测试侧重于通过修复漏洞来防止漏洞被人利用。 我们通过准备服务来补充这些做法,以便使用假定违规策略进行入侵的可能性。 假定失陷限制了对应用程序、服务、身份和网络的信任,将它们(内部和外部)视为不安全且已经受到威胁。 这些原则通过减少攻击者可能造成的损害并启用对安全威胁的快速检测和响应来帮助限制安全漏洞的影响。

SDL 渗透测试

除了自动动态代码测试之外,SDL 还需要定期对所有应用程序进行渗透测试。 定期对服务团队应用程序进行常规渗透测试。 应用程序渗透测试可能会发现其他测试方法未检测到的安全缺陷。 他们还测试日志记录和检测功能,以确保我们的软件为 Microsoft 的安全响应团队提供保护生产系统免受真实攻击者攻击所需的数据。

作为安全审查的一部分,服务团队还会在必要时针对软件接口执行有针对性的渗透测试。 有针对性的渗透测试旨在检测特定类型的漏洞。 这些测试可为防范关键软件功能和数据流中的潜在漏洞提供了额外的保护层。

攻击模拟

批准代码发布并在生产环境中部署后,我们将继续通过模拟对生产系统的攻击来测试操作安全性。 攻击模拟根据操作 SDL 要求测试,测试 DevOps 模式的操作端。 攻击模拟的主要目标是验证检测和响应功能。 虽然攻击模拟确实用于识别服务中的新漏洞和路径,但主要优先级是测试入侵后发生的情况。 我们检测到攻击的速度是否足够快? 我们能否有效地修正和驱逐攻击者? 攻击模拟和其他形式的渗透测试使我们能够持续回答这些问题。

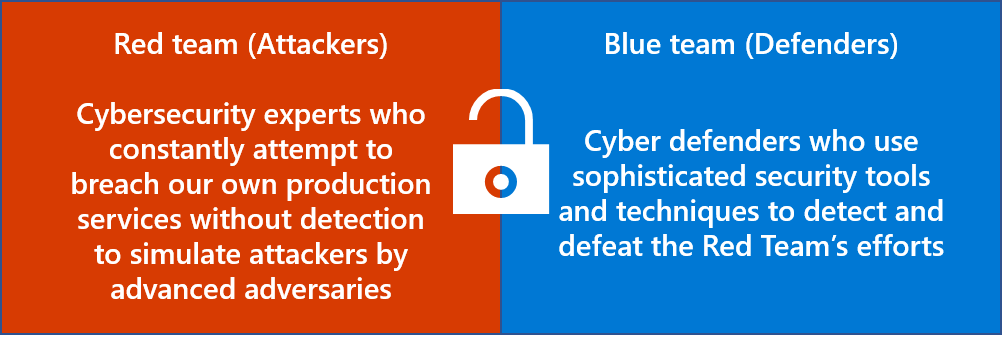

Microsoft 利用由全职员工组成的内部攻击性安全团队,通过模拟针对我们系统的攻击进行持续渗透测试。 我们称这些团队为红队。 红队通过发现和利用漏洞和安全错误配置,尝试在不检测的情况下入侵 Microsoft 系统。 红队工作模拟真实世界的攻击,并测试 Microsoft 安全响应团队的功能。 在内部渗透测试的上下文中,Microsoft 的安全响应团队称为“蓝色团队”。 “蓝队”使用我们的安全监视系统和安全事件响应流程,以防止、检测并响应“红队”攻击。

红队使用与真实对手相同的策略、技术和过程攻击 Microsoft Online Services 系统和操作。 此方法测试安全检测和响应能力,并帮助以可控方式识别生产漏洞、配置错误、无效假设和其他安全问题。 每次红队发生违规后,两个团之间都会进行全面披露和协作,以识别和解决运营安全漏洞,将 bug 分配给服务团队以解决代码级别的漏洞,并改进漏洞检测和响应。

红队攻击模拟旨在模拟真实攻击,而不会对客户产生不利影响。 客户租户从来不是红队攻击的目标,红队渗透测试有助于确保 Microsoft Online Services 做好了防范、检测和响应安全威胁的准备。