介绍身份验证和标识

Azure VM 中的本地 SQL Server 和 SQL Server 都支持 SQL Server 身份验证和 Windows 身份验证。 SQL Server 身份验证在 SQL Server 中存储登录详细信息,而 Windows 身份验证使用 Microsoft Entra ID(前 Active Directory)帐户。

Microsoft Entra ID 身份验证更安全,并简化了用户管理。 如果用户离开,则只需锁定Microsoft Entra ID 帐户。

Azure SQL 数据库还支持 SQL Server 身份验证和Microsoft Entra 身份验证。 Microsoft Entra 身份验证对 Azure 门户或 Microsoft 365 等其他资源使用相同的凭据。

Microsoft Entra ID 可以与本地 Active Directory 同步,为这两个环境提供一致的凭据。 它还支持多重身份验证(MFA),以增强安全性。 MFA 选项包括通过 Microsoft Authenticator 应用、短信或访问代码的推送通知。 具有 MFA 的用户必须在 SQL Server Management Studio 中使用具有 MFA 选项的通用身份验证。

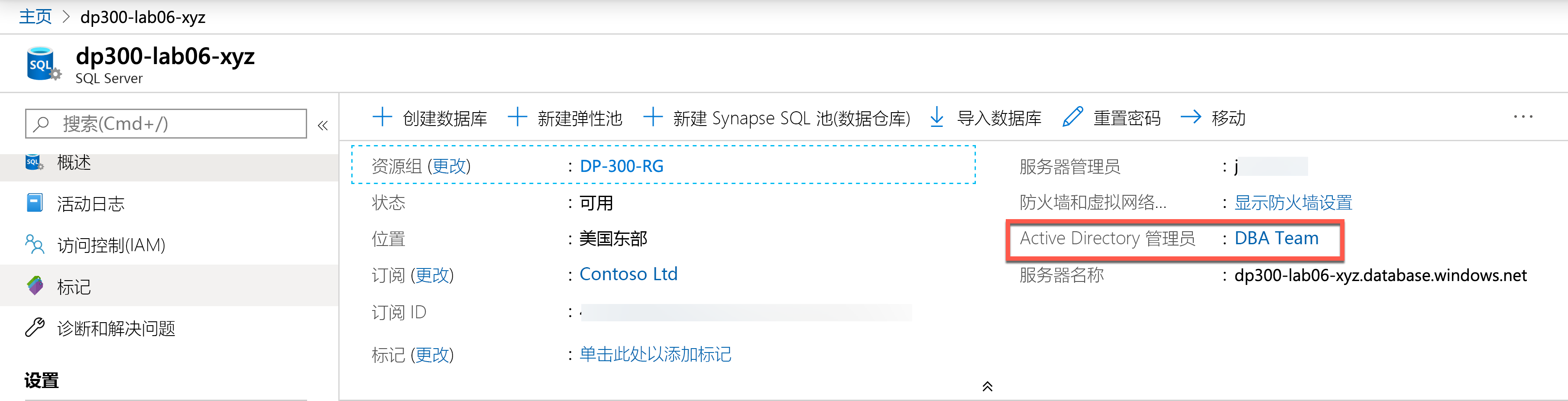

可以使用 Azure 门户在 Azure SQL 数据库上设置 SQL 管理员权限。

最佳做法是将此帐户设置为Microsoft Entra 组,因此访问不依赖于单个登录名。 Microsoft Entra 管理员帐户授予特殊权限,并允许拥有该权限的帐户或组拥有类似 sysadmin 的访问权限,可以访问服务器及服务器中的所有数据库。 只能使用 Azure 资源管理器设置管理员帐户,而不是在数据库级别上设置。 若要更改帐户或组,必须使用 Azure 门户、PowerShell 或 Azure CLI。

基于角色的访问控制 (RBAC)

Azure SQL 数据库的所有 Azure 类型操作都通过基于角色的访问控制 (RBAC) 进行控制。 RBAC 当前与 Azure SQL 安全分离,但你可以将其视为 SQL 数据库中的数据库之外的安全权限,其范围包括订阅、资源组和资源。 该权限适用于 Azure 门户、Azure CLI 和 Azure PowerShell 中的操作。 RBAC 允许在部署、管理和使用之间分离职责。

内置角色可用于减少对较高级别的 RBAC 角色(如所有者或参与者)的需求。 实际上,可以使用这些角色让特定个人部署 Azure SQL 资源(或管理安全策略),但向其他用户授予使用或管理数据库的实际访问权限。 例如,“SQL Server 参与者”可以部署服务器,并将用户分配为服务器和数据库的管理员。 Azure SQL 数据库的内置角色包括:

- SQL 数据库参与者:可以创建和管理数据库,但无法访问数据库(例如,无法连接和读取数据)

- SQL 安全管理器:可以管理数据库和实例的安全策略(例如审核),但无法访问它们

- SQL Server 参与者:可以管理服务器和数据库,但无法访问它们。