使用来宾帐户和 Microsoft Entra B2B 进行协作

你希望外部团队与内部开发人员团队进行协作的过程能轻松且安全。 借助 Microsoft Entra 企业对企业 (B2B),可以将其他公司的人员作为来宾用户添加到 Microsoft Entra 租户。

如果你的组织有多个 Microsoft Entra 租户,则你可能还想要使用 Microsoft Entra B2B 向租户 A 中的用户提供对租户 B 中资源的访问权限。每个 Microsoft Entra 租户都是独特的,独立于其他 Microsoft Entra 租户,并具有自己的标识和应用注册表示形式。

Microsoft Entra B2B 中的来宾用户访问

在任何情况下,如果外部用户需要对组织资源进行临时访问或有限访问,可向他们授予来宾用户访问权限。 可以授予来宾具有适当限制的用户访问权限,然后在工作完成后删除访问权限。

可以使用 Azure 门户来邀请 B2B 协作用户。 邀请来宾用户加入 Microsoft Entra 组织、组或应用程序。 邀请用户后,他们的帐户将作为来宾帐户添加到 Microsoft Entra ID。

来宾可以通过电子邮件获取邀请,你也可以使用直接链接将邀请共享到应用程序。 然后,来宾用户认领其邀请才能访问资源。

默认情况下,Microsoft Entra ID 中的用户和管理员可以邀请来宾用户,但全局管理员可以限制或禁用此功能。

与使用自己标识的任何合作伙伴进行协作

如果你的组织需要管理作为特定合作伙伴组织员工的每个外部来宾用户的标识,就会肩负更多责任,因为你的组织必须保护这些标识。 管理这些标识会增加工作量。 为了履行应承担的责任,还需要同步帐户,管理每个帐户的生命周期,并跟踪每个外部帐户。 你的组织需要为每个与之合作的合作伙伴组织完成这些工作。 此外,如果这些帐户发生了问题,你的组织将承担责任。

使用 Microsoft Entra B2B,无需管理外部用户的标识。 合作伙伴负责管理自己的标识。 外部用户继续使用其当前标识来与你的组织合作。

例如,假设你正在和外部合作伙伴 Proseware 的 Giovanna Carvalho 合作。 她的组织将她的标识作为 gcarvalho@proseware.com 来管理。 你将在你的组织的 Microsoft Entra ID 中将该标识用于来宾帐户。 Giovanna 接受来宾帐户邀请后,她会为这个来宾帐户使用相同的标识(名称和密码),就像在自己组织中那样。

为何使用 Microsoft Entra B2B 而不是联合身份验证?

使用 Microsoft Entra B2B,则无需负责管理和验证合作伙伴的凭据和标识。 即使你的合作伙伴没有 IT 部门,也可以与你合作。 例如,你可以与仅具有个人或企业电子邮件地址而没有由 IT 部门托管的标识管理解决方案的合同工合作。

向外部用户授予访问权限比使用联合身份验证时要容易得多。 不需要 AD 管理员来创建和管理外部用户帐户。 任何经过授权的用户都可以邀请其他用户。 例如,部门经理可以邀请外部用户与其团队进行协作。 不再需要协作时,可以轻松删除这些外部用户。

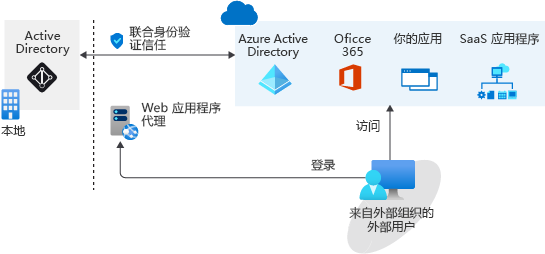

联合身份验证要复杂一些。 在联合身份验证中,需要与另一个组织建立信任,或设置域集合,用于共享对一组资源的访问权限。 你可能使用的是本地标识提供者和授权服务,例如 Active Directory 联合身份验证服务 (AD FS),该服务与 Microsoft Entra ID 已建立信任。 若要获取对资源的访问权限,所有用户都必须提供其凭据并对 AD FS 服务器成功进行身份验证。 如果有人尝试在内部网络之外进行身份验证,则需要设置 Web 应用程序代理。 其体系结构类似于下图所示:

如果贵组织希望在本地环境中进行 Azure 资源的所有身份验证,则使用 Microsoft Entra ID 进行本地联合身份验也许不错。 管理员可以实现更严格的访问控制级别,但这意味着,如果本地环境关闭,用户无法访问所需的 Azure 资源和服务。

使用 B2B 协作,外部团队可以获得级别适当的对 Azure 资源和服务的访问权限。 无需建立联合身份验证和信任,并且身份验证不依赖于本地服务器。 身份验证直接通过 Azure 来完成。 协作变得简单,并且无需担心用户因为本地目录不可用而无法登录的情况。