描述标识类型

Microsoft Entra ID 中支持不同类型的标识。 本单元中介绍和涉及的术语包括用户标识、工作负载标识、设备标识、外部标识和混合标识。 其中每一个术语将通过以下各部分详细介绍。

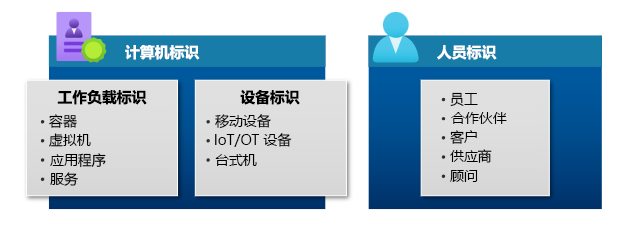

如果你想知道可以将 Microsoft Entra ID 中的标识分配给什么对象,答案是可分配的对象分为三类。

- 可以将标识分配给人员(人类)。 分配给人员的标识的例子包括将标识分配给通常配置为内部用户的组织员工,以及由客户、顾问、供应商和合作伙伴构成的外部用户。 出于需要,我们将这些标识称为用户标识。

- 可以将标识分配给物理设备,例如移动电话、台式计算机和 IoT 设备。

- 最后,可以将标识分配给基于软件的对象,例如应用程序、虚拟机、服务和容器。 这些标识称为工作负载标识。

本单元将介绍每种类型的 Microsoft Entra 标识。

用户

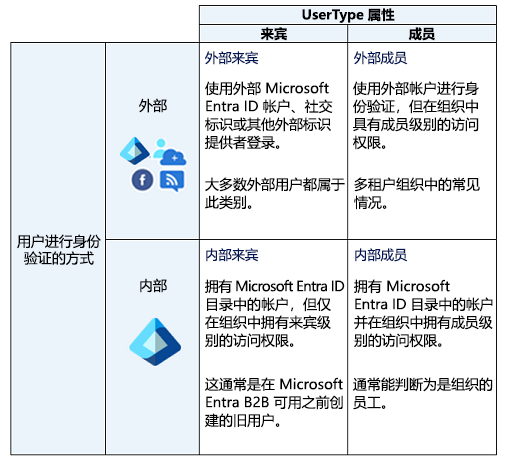

人类标识代表员工和外部用户(客户、顾问、供应商和合作伙伴)等人员。 在 Microsoft Entra ID 中,用户标识的特点体现在其身份验证方式和用户类型属性。

用户进行身份验证的方式与托管组织的 Microsoft Entra 租户相关,并且可以是内部的,也可以是外部的。 内部身份验证意味着用户在托管组织的 Microsoft Entra ID 上拥有一个帐户,并使用该帐户向 Microsoft Entra ID 进行身份验证。 外部身份验证意味着用户使用属于其他组织、社交网络标识或其他外部标识提供者的外部 Microsoft Entra 帐户进行身份验证。

用户类型属性描述用户与组织的关系,更具体地说,是与托管组织的租户的关系。 用户可以是组织的 Microsoft Entra ID 租户的来宾或成员。 默认情况下,相比于组织成员,组织的来宾在组织目录中的权限受到一定限制。

- 内部成员:这些用户通常视为组织的员工。 用户通过其组织的 Microsoft Entra ID 在内部进行身份验证,在资源 Microsoft Entra 目录中创建的用户对象的 UserType 是 Member。

- 外部来宾:外部用户或来宾(包括顾问、供应商和合作伙伴)通常属于此类别。 用户使用外部 Microsoft Entra 帐户或外部标识提供者(如社交标识)进行身份验证。 在资源 Microsoft Entra ID 目录中创建的用户对象的 UserType 是 Guest,可为其提供有限的来宾级权限。

- 外部成员:此标识在具有多个租户的组织中很常见。 考虑 Contoso Microsoft Entra 租户和 Fabrikam Microsoft Entra 租户是一个大型组织内的租户的情况。 Contoso 租户中的用户需要有对 Fabrikam 中资源的成员级别的访问权限。 在此方案中,将在 Fabrikam Microsoft Entra 目录中配置 Contoso 用户,以便他们使用其 Contoso 帐户对 Fabrikam 进行身份验证,该帐户在 Fabrikam 外部,但其 UserType 为 Member,因此能够对 Fabrikam 组织资源进行成员级访问。

- 内部来宾:当与分销商、供应商和销售商合作的组织为这些用户设置内部 Microsoft Entra 帐户,但通过将用户对象 UserType 设置为 Guest 来将他们指定为 Guest 时,就会出现这种情况。 来宾在目录中的权限有一定限制。 该方案是一种较旧的方案,现在更常见的做法是使用 B2B 协作。 通过 B2B 协作,用户可以使用自己的凭据,让其外部标识提供者管理其身份验证和帐户生命周期。

外部来宾和外部成员是企业对企业 (B2B) 协作用户,属于 Microsoft Entra ID 中的外部标识类别,接下来的单元对此进行了详细介绍。

工作负载标识

工作负载标识是分配给软件工作负载的标识。 该标识使软件工作负载能够向其他服务和资源进行身份验证并对其进行访问。 这有助于保护工作负载。

保护工作负荷标识很重要,因为与人类用户不同,软件工作负荷可能会处理多个凭据来访问不同的资源,并且这些凭据需要安全存储。 此外,很难跟踪工作负载标识的创建时间或应何时撤销该标识。 因为很难保护工作负载标识,企业面临着应用程序或服务被利用或破坏的风险。

Microsoft Entra 工作负载 ID 可帮助在保护工作负载标识时解决上述问题。

在 Microsoft Entra 中,工作负载标识是应用程序、服务主体和托管标识。

应用程序和服务主体

服务主体本质上是应用程序的标识。 若应用程序要将其标识和访问功能委托给 Microsoft Entra ID,该应用程序必须先向 Microsoft Entra ID 注册来实现集成。 应用程序注册后,系统就会在使用应用程序的每个 Microsoft Entra 租户中创建服务主体。 服务主体支持核心功能,例如对应用程序进行身份验证和授权,以访问由 Microsoft Entra 租户保护的资源。

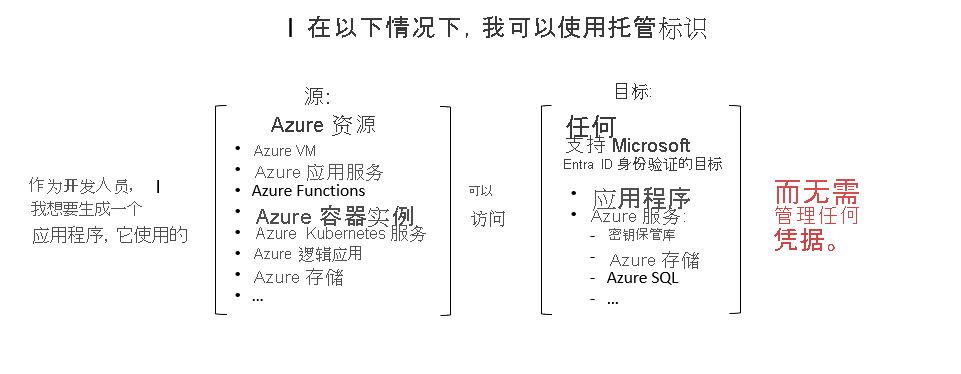

要支持服务主体访问 Microsoft Entra 租户保护的资源,应用程序开发人员需要管理和保护凭据。 如果未正确操作,则有可能引入安全漏洞。 托管标识可帮助开发人员免除该责任。

托管标识

托管标识是一种服务主体类型,可在 Microsoft Entra ID 中自动托管,并且无需开发人员管理凭据。 托管标识可为应用程序提供连接到支持 Microsoft Entra 身份验证的资源时使用的标识,且无需支付任何额外费用。

有关支持托管标识的 Azure 服务的列表,请参阅“总结和资源”单元的“了解详细信息”部分。

有两种类型的托管标识:系统分配和用户分配的托管标识。

系统分配。 某些 Azure 资源(例如虚拟机)允许直接在资源上启用托管标识。 在启用系统分配的托管标识时,Microsoft Entra 中会创建一个与相应 Azure 资源的生命周期关联的标识。 由于 Azure 资源被删除时其标识与资源的生命周期关联,因此 Azure 会自动将标识也删除。 比如,当工作负载包含在单个 Azure 资源中时(例如单个虚拟机上运行的应用程序)可能就会用到系统分配的标识。

用户分配。 也可以将托管标识创建为独立的 Azure 资源。 创建用户分配的托管标识后,可将其分配给一个或多个 Azure 服务实例。 例如,可将用户分配的托管标识分配给多个 VM。 使用用户分配的托管标识时,标识与使用它的资源分开管理。 删除使用用户分配的托管标识的资源不会删除其标识。 用户分配的托管标识必须采用显式删除的方式。 这在有多个 VM 且都具有相同权限集并会频繁回收的情况下会很有用。 删除任何一个 VM 都不会影响用户分配的托管标识。 同样,可以创建新的 VM,并为其分配现有的用户分配的托管标识。

设备

设备是一种硬件,如移动设备、笔记本电脑、服务器或打印机。 设备标识为管理员提供信息,供其在做出访问或配置决策时使用。 在 Microsoft Entra ID 中,可以采用不同方式来设置设备标识。

- Microsoft Entra 注册设备。 Microsoft Entra 注册设备的目标是向用户提供对自带设备 (BYOD) 或移动设备方案的支持。 在这些场景中,用户可使用个人设备访问组织的资源。 Microsoft Entra 注册设备向 Microsoft Entra ID 注册,而无需使用组织帐户登录到设备。

- Microsoft Entra 联接。 Microsoft Entra 联接设备是已通过组织帐户加入到 Microsoft Entra ID 的设备,该帐户随后用于登录到该设备。 Microsoft Entra 联接设备通常归组织所有。

- Microsoft Entra 混合联接设备。 通过实现 Microsoft Entra 混合联接设备,具有现有本地 Active Directory 实现的组织将受益于 Microsoft Entra ID 提供的功能。 这些设备同时加入了本地 Microsoft Entra ID 和 Azure AD,并需要组织帐户来登录设备。

将设备注册到并加入 Microsoft Entra ID,使用户能够通过单一登录 (SSO) 访问基于云的资源。 此外,已加入 Microsoft Entra 的设备会受益于访问依赖本地 Active Directory 的资源和应用程序的 SSO 体验。

IT 管理员可以使用 Microsoft Intune 等工具来控制组织设备的使用方式,Microsoft Intune 是一种基于云的服务,侧重于移动设备管理 (MDM) 和移动应用管理 (MAM)。 有关详细信息,请参阅 Microsoft Intune。

Groups

在 Microsoft Entra ID 中,如果有多个有相同访问需求的标识,可以创建一个组。 可以使用组向组中的所有成员授予访问权限,而不必单独分配访问权限。 仅向需要访问的标识提供访问 Microsoft Entra 资源的权限是零信任的核心安全原则之一。

有两种类型的组:

安全:安全组是最常见的组类型,用于管理用户和设备对共享资源的访问。 例如,可以为特定安全策略(例如自助服务密码重置)创建安全组,或创建一个安全组与条件访问策略结合使用来执行 MFA。 安全组的成员可以是用户(包括外部用户)、设备、其他组和服务主体。 创建安全组需要 Microsoft Entra 管理员角色。

Microsoft 365:Microsoft 365 组(通常也称为通讯组)用于根据协作需求对用户进行分组。 例如,可以授予组成员对共享邮箱、日历、文件 SharePoint 网站等的访问权限。 Microsoft 365 组的成员只能是用户,包括组织外部的用户。 由于 Microsoft 365 组旨在用于协作,默认允许用户创建 Microsoft 365 组,因此不需要管理员角色。

可以将组配置为允许对成员进行分配(手动选择),也可以将其配置为动态成员身份。 动态成员身份使用规则自动添加和删除标识。