实现无缝单一登录

Contoso IT 团队希望能够让用户使用 SSO 既能访问本地资源又能访问 Azure 中的资源。 Microsoft Entra 无缝 SSO 是一种能够处理密码哈希同步或直通身份验证的技术。

此外,如果启用无缝 SSO,用户很少需要键入其用户名,且无需键入密码就能登录 Microsoft Entra ID。 此功能使 Contoso 的用户能够轻松访问其基于云的应用程序,而无需其他任何本地组件。

受支持的直通身份验证方案

Microsoft Entra 直通身份验证可帮助确保依赖于 Microsoft Entra ID 的服务始终针对某个本地 AD DS 实例来验证密码。

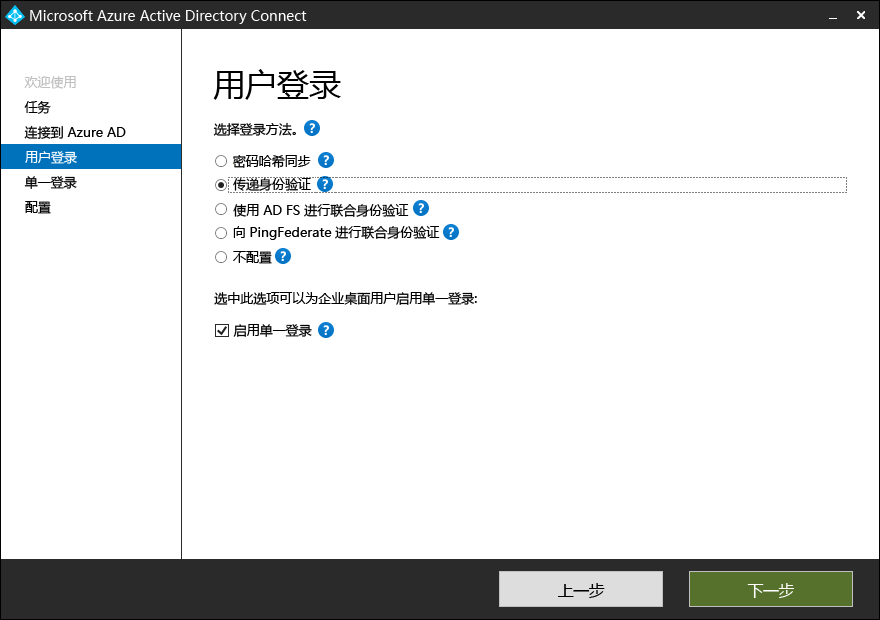

可以使用 Microsoft Entra Connect 配置 Microsoft Entra 直通身份验证,前者使用一个侦听外部密码验证请求的本地代理。 可以将此代理部署到一个或多个服务器以提供高可用性。 不需要将此服务器部署到外围网络,因为所有通信都是出站通信。

应将运行直通身份验证代理的服务器加入到用户所在的 AD DS 域。 在部署 Microsoft Entra 直通身份验证之前,应了解支持和不支持的身份验证方案都有哪些。

可在以下身份验证方案中使用直通身份验证:

用户需要登录所有基于 Web 浏览器、受 Microsoft Entra ID 支持的应用程序。

用户需要登录支持新式身份验证的 Office 应用程序。

备注

这些 Office 应用包括支持新式身份验证的 Office 2019、Office 2016 和 Office 2013。

用户使用旧协议(如 Exchange ActiveSync、简单邮件传输协议 [SMTP]、邮局协议 [POP] 和 Internet 邮件访问协议 [IMAP])登录 Microsoft Outlook 客户端。

用户需要登录支持新式身份验证(包括联机和混合拓扑)的 Skype for Business 应用程序。

适用于 Windows 10 设备的 Microsoft Entra 域加入。

用于多重身份验证的应用密码。

不支持的直通身份验证方案

尽管直通身份验证支持最常见的身份验证方案,但仍有一些情况无法使用此方法。 这些方案包括:

用户需要登录旧的 Office 客户端应用程序(不包括 Outlook)。

备注

这些旧的客户端应用包括不支持新式身份验证的 Office 2010 和 Office 2013。

仅在 Office 2010 上可以访问 Exchange 混合环境中的日历共享功能和闲/忙信息。

用户登录到不带新式身份验证的 Skype for Business 客户端应用程序。

用户需要登录 Windows PowerShell 版本 1.0。

检测凭据泄露的用户。

需要 Microsoft Entra 域服务的场景。 Microsoft Entra 域服务要求租户启用密码哈希同步,因此仅使用直通身份验证的租户在这种情况下无法正常运行。

需要 Microsoft Entra Connect Health 的场景。 直通身份验证未与 Microsoft Entra Connect Health 集成。

如果要应用需要使用 iOS 设置助理的 Apple 设备注册计划 (Apple DEP),则无法使用新式身份验证,因为它不受支持。 对于使用直通身份验证的托管域,无法将 Apple DEP 设备注册到 Intune。 请考虑使用 Intune 公司门户应用作为替代方法。

直通身份验证工作原理

在部署直通身份验证之前,应了解其工作原理,以及此身份验证方法与 AD FS 的不同之处。 直通身份验证并不是一种简单形式的 AD FS 身份验证。 这两种方法在访问资源(例如 Microsoft 365)时都使用本地基础结构对用户进行身份验证,但方式不同。

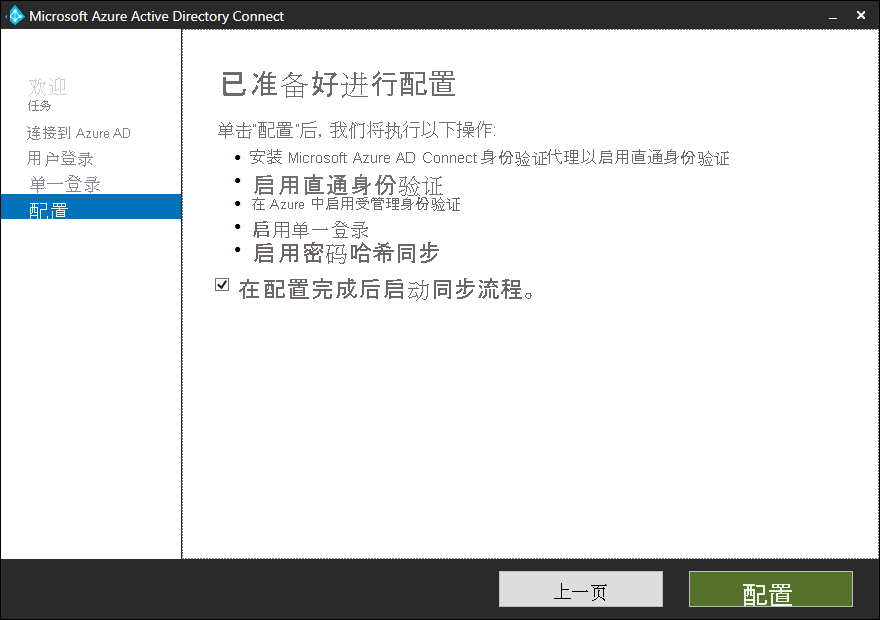

直通身份验证使用“身份验证代理”组件对用户进行身份验证。 Microsoft Entra Connect 在配置过程中安装身份验证代理。

安装之后,身份验证代理会将其自身注册到 Microsoft 365 租户的 Microsoft Entra ID 中。 在注册期间,Microsoft Entra ID 向身份验证代理分配一个唯一的数字标识证书。 此证书(含密钥对)可实现与 Microsoft Entra ID 的安全通信。 注册过程还会将身份验证代理绑定到 Microsoft Entra 租户。

注意

不会向身份验证代理推送身份验证请求。 相反,在初始化期间,身份验证代理通过端口 443 连接到 Microsoft Entra ID,该端口是使用“相互身份验证”保护的 HTTPS 通道。 建立连接后,Microsoft Entra ID 向身份验证代理提供对 Azure 服务总线队列的访问权限。 在此队列中,身份验证代理会检索和管理密码验证请求。 因此,没有入站流量,也无需在外围网络中安装身份验证代理。

示例

Contoso IT 员工在其 Microsoft 365 租户上启用了直通身份验证,并且用户尝试在 Outlook Web 应用上进行身份验证时,会出现以下步骤:

如果尚未登录,该用户将被重定向到“Microsoft Entra 用户登录”页面。 在此页上,用户使用用户名和密码登录。 Microsoft Entra ID 收到登录请求,并将用户名和密码放在队列中。 Microsoft Entra 安全令牌服务 (STS) 使用身份验证代理公钥来对这些凭据进行加密。 STS 服务从身份验证代理在注册过程中收到的证书中检索此公钥。

注意

尽管 Microsoft Entra ID 会暂时将用户凭据放入 Azure 服务总线队列中,但不会存储在云中。

身份验证代理(始终与 Azure 服务总线队列连接)会注意到队列中的更改,并从队列中检索加密的凭据。 凭据使用身份验证代理公钥进行加密,因此代理使用其私钥来解密数据。

身份验证代理使用标准 Windows API 针对本地 AD DS 验证用户名和密码。 这里的机制与 AD FS 使用的机制类似。 用户名可以是本地默认用户名(通常为

userPrincipalName),也可以是在 Microsoft Entra Connect 中配置的另一个属性(称为 Alternate ID)。本地 AD DS 评估请求,并向身份验证代理返回适当的响应:成功、失败、密码已过期或用户已锁定。

从 AD DS 收到响应后,身份验证代理会将此响应返回到 Microsoft Entra ID。

Microsoft Entra ID 评估响应,并相应地向用户提供响应。 例如,Microsoft Entra ID 立即让用户登录或请求多重身份验证。 如果用户登录成功,则该用户可以访问应用程序。

注意

可以考虑将 Microsoft Entra 无缝 SSO 与直通身份验证一起部署,使用户从加入域的计算机访问基于云的资源时获得更好的体验。 部署此功能时,如果用户已在加入公司域的计算机上使用其域凭据登录,则用户无需登录即可访问云资源。

附加阅读材料

若要了解详细信息,请查看以下文档。