实现和管理密码哈希同步 (PHS)

密码哈希同步的工作原理

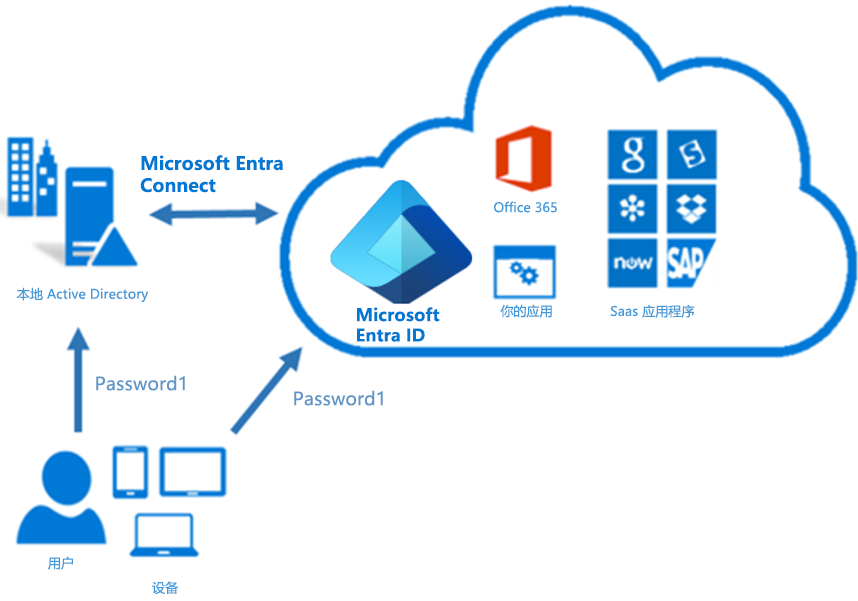

密码哈希同步是用于实现混合标识的登录方法之一。 Microsoft Entra Connect 将用户密码的哈希从本地 Active Directory 实例同步到基于云的 Microsoft Entra 实例。

Active Directory 域服务以实际用户密码的哈希值表示形式存储密码。 哈希值是单向数学函数(哈希算法)的计算结果。 没有任何方法可将单向函数的结果还原为纯文本版本的密码。 为了同步密码,Microsoft Entra Connect 同步将从本地 Active Directory 实例提取密码哈希。 同步到 Microsoft Entra 身份验证服务之前,已对密码哈希应用其他安全处理。 密码基于每个用户按时间顺序同步。

密码哈希同步过程的实际数据流类似于用户数据的同步。 但是,密码的同步频率高于其他属性的标准目录同步窗口。 密码哈希同步过程每隔 2 分钟运行一次。 无法修改此过程的运行频率。 同步某个密码时,该密码将覆盖现有的云密码。

首次启用密码哈希同步功能时,它将对范围内的所有用户执行初始密码同步。 首次同步期间无法显式定义一部分要同步的用户密码。 初始同步完成后,可以设置“选择性密码哈希同步”以供将来同步使用。

如果有多个连接器,则可以为某些连接器禁用密码哈希同步,但无法为另一些禁用。 更改本地密码时,更新后的密码会同步,此操作基本上在几分钟内就可完成。 密码哈希同步功能会自动重试失败的同步尝试。 如果尝试同步密码期间出现错误,该错误会被记录在事件查看器中。

启用密码哈希同步

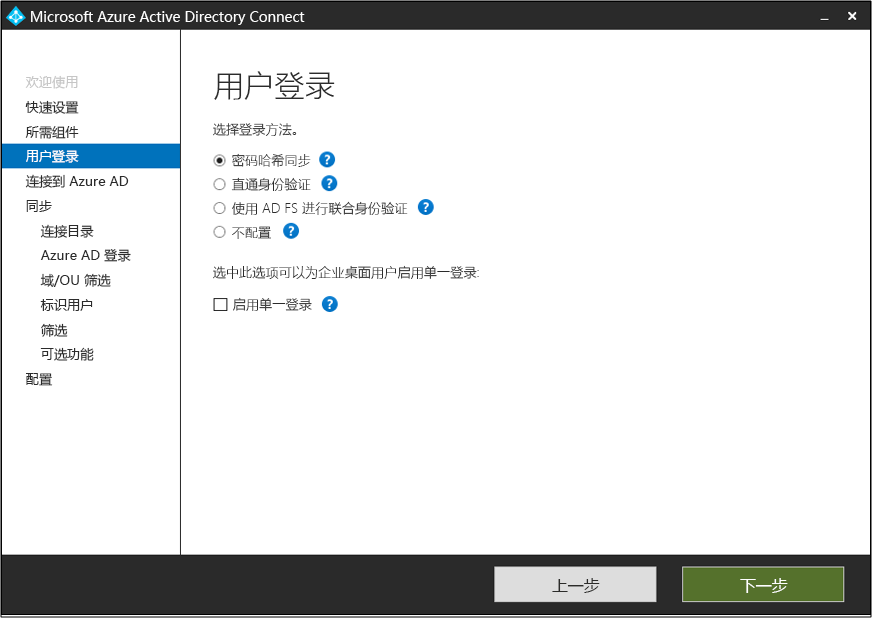

使用“快速设置”选项安装 Microsoft Entra Connect 时,会自动启用密码哈希同步。 如果在安装 Microsoft Entra Connect 时使用了自定义设置,则可在用户登录页上使用密码哈希同步。

密码哈希同步和美国联邦信息处理标准

如果已经根据美国联邦信息处理标准 (FIPS) 锁定服务器,则会禁用 MD5。

若要为密码哈希同步启用 MD5,请执行以下步骤:

- 转到

%programfiles%\Azure A D Sync\Bin。 - 打开 miiserver.exe.config。

- 转到文件末尾的 configuration/runtime 节点。

- 添加以下节点:

<enforceFIPSPolicy enabled="false"/> - 保存所做更改。

下面显示了此代码片段的大致情况,供参考:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

使用 PingFederate

使用 Microsoft Entra Connect 配置 PingFederate,以便与你想要连接的域建立联合身份验证。 需要以下先决条件:

- PingFederate 8.4 或更高版本。

- 要使用的联合身份验证服务名称(例如 sts.contoso.com)的 TLS/SSL 证书。

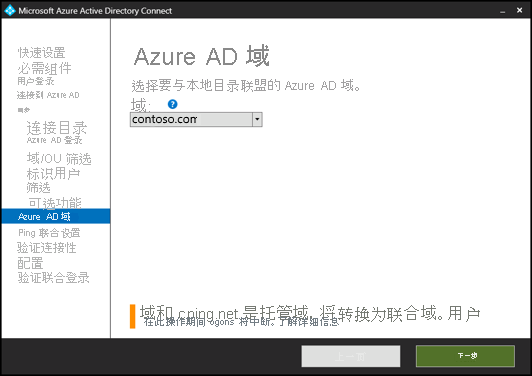

在 AD Connect 中选择使用 PingFederate 来设置联合身份验证后,系统会要求你验证需要进行联合身份验证的域。 从下拉菜单中选择域。

将 PingFederate 配置为每个联合 Azure 域的联合服务器。 然后选择“导出设置”,以便与 PingFederate 管理员共享此信息。 联合服务器管理员会更新配置,然后提供 PingFederate 服务器 URL 和端口号,以便 Microsoft Entra Connect 可以验证元数据设置。