实现和管理联合

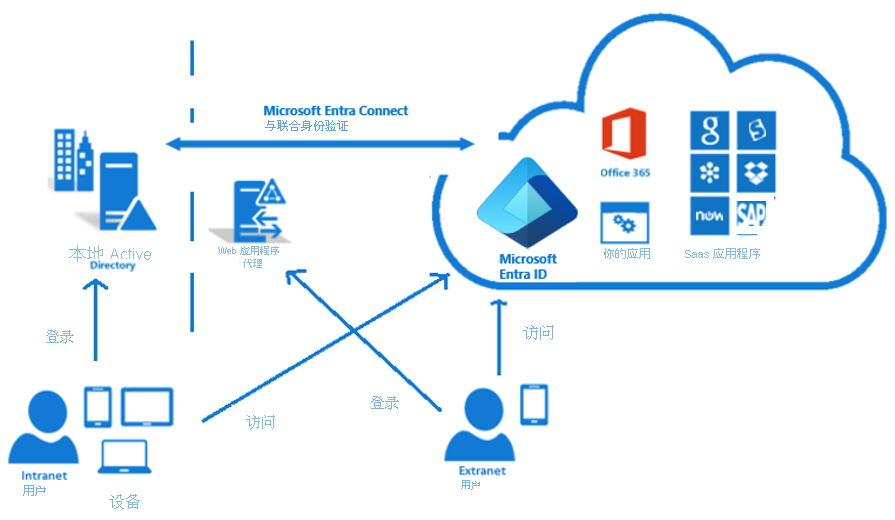

联合身份验证可以在 Windows Server 2012 R2(或更高版本)中使用新的或现有的本地 Active Directory 场,而 Microsoft Entra Connect 则支持用户使用其本地密码登录到 Microsoft Entra 资源。

联合是已建立信任的域的集合。 信任级别有所不同,但通常包括身份验证,并几乎总是包括授权。 典型的联合可能包括为了对一组资源进行共享访问而建立信任的许多组织。

你可以将本地环境与 Microsoft Entra ID 进行联合,并使用此联合进行身份验证和授权。 此登录方法可确保所有用户身份验证都在本地进行。 此方法允许管理员实施更严格的访问控制。 可以使用 AD FS 和 PingFederate 进行联合身份验证。

凭借联合登录,用户可以使用其本地密码登录到基于 Microsoft Entra 的服务。 当用户处于企业网络上时,他们甚至无需输入其密码。 使用 AD FS 的联合身份验证选项,可在 Windows Server 2012 R2 或更高版本中部署新的或现有的 AD FS 场。 如果你选择指定现有场,Microsoft Entra Connect 将配置该场和 Microsoft Entra ID 之间的信任,以便用户可以登录。

部署与 AD FS 和 Microsoft Entra Connect 的联合身份验证的要求

部署到 AD FS 场,需要:

- 联合服务器上的本地管理员凭据。

- 要将 Web 应用程序代理角色部署在上面的任何工作组服务器(未加入域)上的本地管理员凭据。

- 运行向导的计算机能够通过 Windows 远程管理连接到要安装 AD FS 或 Web 应用程序代理的任何其他计算机。

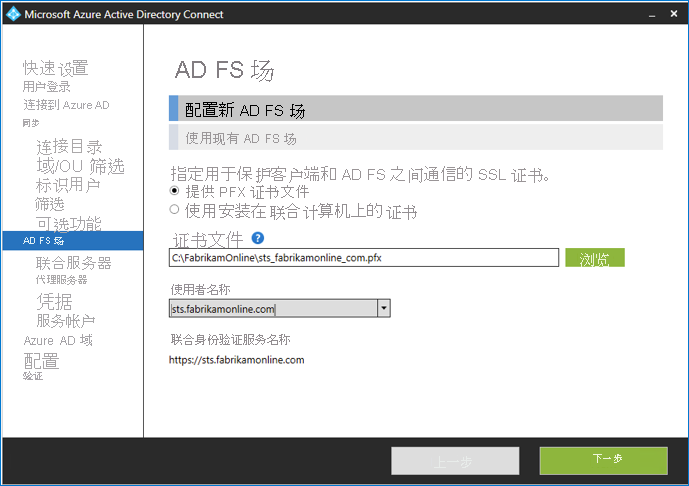

使用 Microsoft Entra Connect 设置联合身份验证以连接到 AD FS 场

指定 AD FS 服务器:指定要安装 AD FS 的服务器。 可以根据容量需求添加一个或多个服务器。 在设置此配置之前,请将所有 AD FS 服务器加入 Active Directory。 对于 Web 应用程序代理服务器,此步骤不是必需的。 Microsoft 建议安装一台 AD FS 服务器用于测试和试验部署。 完成初始配置之后,可以通过再次运行 Microsoft Entra Connect,根据缩放需求添加和部署更多的服务器。

指定 Web 应用程序代理服务器:指定 Web 应用程序代理服务器。 Web 应用程序代理服务器部署在外围网络中,面向 Extranet。 它支持来自 Extranet 的身份验证请求。 可以根据容量需求添加一个或多个服务器。 完成初始配置之后,可以通过再次运行 Microsoft Entra Connect,根据缩放需求添加和部署更多的服务器。

指定 AD FS 服务的服务帐户:AD FS 服务需要域服务帐户来对用户进行身份验证,并查找 Active Directory 中的用户信息。 它可以支持两种类型的服务帐户:

- 组托管服务帐户

- 域用户帐户

选择要联合的 Microsoft Entra 域:使用 Microsoft Entra 域页面设置 AD FS 和 Microsoft Entra ID 之间的联合关系。 在这里,请将 AD FS 配置为向 Microsoft Entra ID 提供安全令牌。 另请将 Microsoft Entra ID 配置为信任来自此 AD FS 实例的令牌。 在此页上,你只能在初始安装中配置单个域。 以后可以通过再次运行 Microsoft Entra Connect 来配置其他域。

用于管理联合身份验证的 Microsoft Entra Connect 工具

可以使用 Microsoft Entra Connect 向导在 Microsoft Entra Connect 中完成与 AD FS 相关的各种任务,而只需最少的用户干预。 即使在通过运行向导完成安装 Microsoft Entra Connect 后,也可以再次运行向导,以执行其他任务。 例如,你可以使用向导修复与 Microsoft 365 的信任,使用备用登录 ID 与 Microsoft Entra ID 进行联合,并添加 AD FS Web 应用程序代理 (WAP) 服务器。

修复信任关系:可以使用 Microsoft Entra Connect 检查 AD FS 和 Microsoft Entra ID 信任的当前运行状况,并采取适当的措施修复信任。

使用 AlternateID 与 Microsoft Entra ID 进行联合:建议本地用户主体名称 (UPN) 和云用户主体名称保持相同。 如果本地 UPN 使用不可路由的域(例如Contoso.local)或由于本地应用程序依赖项而无法更改,我们建议设置备用登录 ID。 备用登录 ID 允许配置登录体验,让用户可以使用其 UPN 以外的属性(如邮件)进行登录。 Microsoft Entra ID Connect 中用户主体名称的选项默认为 Active Directory 中的 userPrincipalName 属性。 如果为用户主体名称选择任何其他属性,并使用 AD FS 进行联合,则 Microsoft Entra Connect 将为备用登录 ID 配置 AD FS。

添加联合域:通过使用 Microsoft Entra Connect,可以轻松添加要与 Microsoft Entra ID 联合的域。 Microsoft Entra Connect 会添加域以用于联合身份验证,并修改声明规则,以便在有多个域与 Microsoft Entra ID 联合时能够正确反映证书颁发者。

还有“添加 AD FS 服务器”和“添加 AD FS Web 应用程序代理服务器”。

设备写回

设备写回用于为受 ADFS 保护的设备启用基于设备的条件访问。 此条件访问提供额外的安全性,确保只有受信任的设备才能访问应用程序。 设备写回将在 Azure 中注册的所有设备同步回本地 Active Directory,以此来实现此安全性。 在安装过程中配置时,将执行以下操作来准备 AD 林:

- 在 CN=Device Registration Configuration,CN=Services,CN=Configuration,[forest dn ] 下创建并配置新的容器和对象(如果不存在)。

- 在 CN=RegisteredDevices,[domain-dn] 下创建并配置新的容器和对象(如果不存在)。 将在此容器中创建设备对象。

- 对 Microsoft Entra 连接器帐户设置必要的权限,以便管理 Active Directory 上的设备。