Azure 防火墙管理器的工作原理

在此单元中,我们讨论防火墙管理器的工作原理以及使用它可以完成的任务。 我们还会了解防火墙策略规则的工作原理。 如前所述,策略是防火墙管理器的基本构建基块。 创建策略并将其与安全虚拟中心或中心虚拟网络中的 Azure 防火墙实例关联。

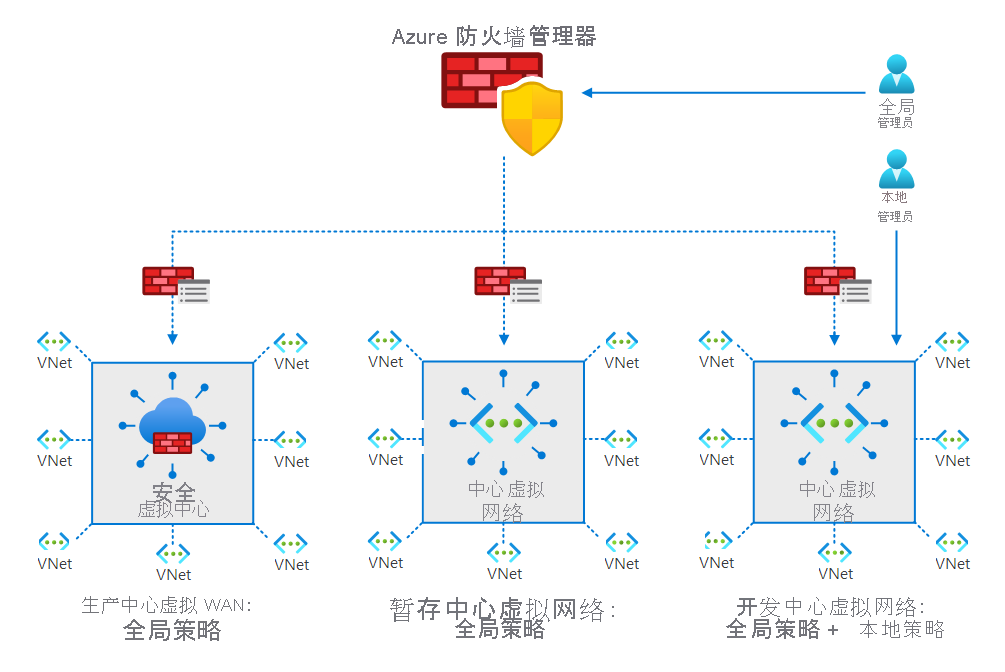

下图显示典型配置。 它包括在顶层创建和关联策略的全局管理员。 这些策略与一个安全虚拟中心和两个中心虚拟网络关联。 本地管理员还可以配置策略并将其与中心虚拟网络之一关联。

Azure 防火墙策略包括控制受保护资源中的流量的规则和设置。 在本单元中,你将了解:

- Azure 防火墙策略、规则和威胁情报设置。

- 规则处理。

- 可以使用防火墙管理器执行的任务。

什么是 Azure 防火墙策略规则?

下表描述 Azure 防火墙策略规则集合和设置。

| 规则集合或设置 | 描述 |

|---|---|

| 威胁情报设置 | 启用基于威胁情报的 Azure 防火墙策略筛选,提醒你潜在的恶意流量。 还允许拒绝发送自/至已知恶意的 IP 地址和域的流量。 |

| NAT 规则集合 | 使你能够配置 Azure 防火墙目标网络地址转换 (DNAT) 规则。 这些规则转换并筛选到 Azure 子网的入站 Internet 流量。 |

| 网络规则集合 | 管理流经防火墙的非 HTTP/S 流量。 |

| 应用程序规则集合 | 管理流经防火墙的 HTTP/S 流量。 |

首先,必须决定管理流量所需的规则。 然后,使用防火墙管理器来创建和配置包含这些规则的 Azure 防火墙策略,如下图所示。

如何处理规则

实际上,NAT 规则是一种传递规则,可将流量从 Azure 资源中的公共 IP 地址定向到专用 IP 地址。 防火墙处理策略的定义规则时,由网络和应用程序规则确定是否允许流量。 以下过程描述如何针对流量处理这些规则:

威胁情报规则在 NAT、网络或应用程序规则之前进行处理。 建立这些规则时,可以配置以下两种行为之一:

- 触发规则时发出警报(默认模式)。

- 触发规则时发出警报并拒绝。

接下来处理 NAT 规则,并确定到虚拟网络中的指定资源的入站连接。

注意

如果找到匹配项,则会添加一个隐式的对应网络规则来允许转换后的流量。

- 接下来将应用网络规则。 如果网络规则与流量匹配,则将应用该规则。 此时不会再检查其他规则。

- 如果没有匹配的网络规则且流量为 HTTP/S,则将应用应用程序规则。

- 如果没有匹配的应用程序规则,则会将流量与基础结构规则集合进行对比。

- 如果流量仍然没有匹配的规则,则流量将被隐式拒绝。

注意

基础结构规则集合定义默认情况下允许的完全限定的域名 (FQDN)。 这些 FQDN 特定于 Azure。

使用防火墙管理器

使用防火墙管理器可以:

- 定义跨安全虚拟中心和中心虚拟网络中的多个 Azure 防火墙实例进行流量筛选的规则。

- 将 Azure 防火墙策略与新的或现有的虚拟网络关联。 此关联会在多个中心虚拟网络中强制实施一致的防火墙策略。

- 将 Azure 防火墙策略或安全合作伙伴提供程序与新的或现有的虚拟中心关联。 此关联会在多个中心强制实施一致的安全和路由策略。

- 将 Web 应用程序防火墙策略与应用程序交付平台(Azure Front Door 或 Azure 应用程序网关)相关联。

- 将虚拟网络与 DDoS 防护计划相关联。

在下图中,管理员正在为现有虚拟网络部署具有防火墙策略的防火墙。