什么是 Azure DDoS 防护?

Microsoft 向所有 Azure 客户免费提供 DDoS 基础结构防护。 Microsoft 在其 DDoS 防护服务中还提供了附加服务。

Azure DDoS 基础结构防护或 Azure DDoS 防护

你正在为 Contoso 调查针对你在 Azure 中运行的服务升级到 Azure DDoS 防护的好处。 DDoS 安全专家普遍认为,评估此升级选项的动机是 DDoS 攻击的频率和复杂性在不断增加。

攻击流量不需要达到每秒 TB 级别便可使应用程序瘫痪。 任何特定的针对性攻击都可能影响在 Azure 中运行且接收来自公共 Internet 的流量的应用程序的可用性。

什么是 DDoS 攻击?

在 DDoS 攻击中,作恶者故意向系统(例如服务器、网站或其他网络资源)注入大量的虚假流量。 计算机连接在一个协调的指挥和控制网络(称为僵尸网络)中。 恶意的第三方会控制僵尸网络来发起 DDoS 攻击。 该活动会耗尽服务的能力,导致系统拒绝为合法用户提供服务。 DDoS 攻击的目标可以是任何可通过 Internet 公开访问的终结点。

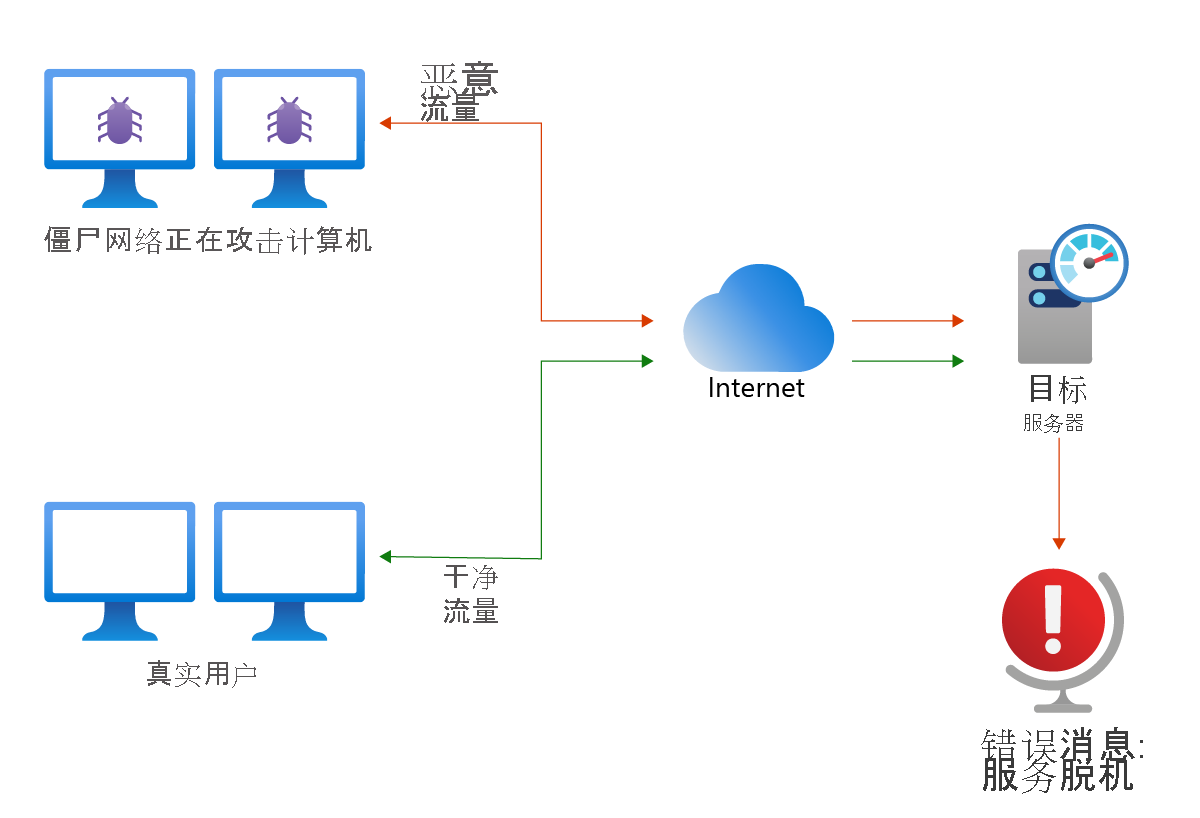

下图描绘了来自僵尸网络的典型 DDoS 攻击。

常见的 DDoS 攻击包括:

容量耗尽攻击。 这些攻击使用多个被感染的系统借助大量看似合法的流量来淹没网络层。 多个被危害的系统通常是犯罪僵尸网络的一部分。 容量 DDoS 攻击的类型有:

- UDP 洪流。 攻击者向单个目标或随机端口发送 UDP 数据包(通常为大型数据包)。 进行攻击的系统可轻松伪装其 IP 地址,因为 UDP 是无连接的。

- 放大洪流。 DNS 服务器被看似合法的服务请求所淹没。 攻击者的目标是通过耗尽带宽容量使 DNS 服务饱和。

- 其他欺骗性数据包洪流。 向资源发送大量虚假流量。

协议攻击。 这些攻击以 OSI 模型的第 3 层或第 4 层作为攻击目标。 它们利用了 TCP 的一个弱点。 基于协议的 DDoS 攻击的一个示例是 TCP SYN 洪流,它利用了三方握手的一部分。 攻击者发送一系列 TCP SYN 请求,并忽略 SYN+ACK 回复。 这种攻击定向到某个目标,目的是压垮目标,使其失去响应能力。

资源(应用)层攻击。 资源攻击以 OSI 模型中的“顶层”为攻击目标,目的是破坏主机之间的数据传输。 这些第 7 层攻击包括:利用 HTTP 协议、SQL 注入攻击、跨站点脚本,以及其他应用程序攻击。

Azure DDoS 防护产品/服务

DDoS 防护类似于一个安全且正常运行的备份系统。 在必须使用备份之前,备份对你的组织的价值不明显。 DDoS 保护与备份类似,可针对潜在威胁提供风险缓解措施。

DDoS 基础结构防护

Azure 针对 DDoS 攻击提供持续保护。 DDoS 防护不存储客户数据。 Azure DDoS 基础结构防护会保护使用公共 IPv4 和 IPv6 地址的每个 Azure 服务,无需用户额外付费。 此 DDoS 防护服务可帮助保护所有 Azure 服务,包括平台即服务 (PaaS) 服务,例如 Azure DNS。 DDoS 基础结构防护不需要对用户配置或应用程序做出任何更改。

Azure DDoS 基础结构防护提供:

- 主动的流量监视和始终启用的检测。 DDoS 基础结构防护每天都全天候监视应用程序流量模式,搜索 DDoS 攻击的迹象。

- 自动缓解攻击。 检测到攻击后,立即将其缓解。

- DDoS 基础结构防护服务级别协议 (SLA),它根据 Azure 区域尽力提供支持。

在 Azure 上运行的服务本质上受到默认基础结构级 DDoS 防护的保护。 但是,保护基础结构的防护的阈值比大多数具有处理能力的应用程序高得多,并且不提供遥测或警报功能,因此尽管平台可能会将流量视为无害,但对于接收该流量的应用程序来说可能是毁灭性的。

通过加入 Azure DDoS 防护服务,应用程序可获取专用监视,用于检测攻击和应用程序特定的阈值。 服务将通过调整到其预期流量的配置文件得到保护,从而更加严密地防御 DDoS 攻击。

Azure DDoS 网络保护

DDoS 网络保护提供了增强的 DDoS 缓解功能来抵御 DDoS 攻击。 这种防护自动经过优化,可帮助保护虚拟网络中的特定 Azure 资源。

以下列表介绍了 DDoS 网络保护的功能和优点:

- 为 100 个公共 IP 资源提供保护。

- 它提供了智能流量分析功能,在下一单元中你将了解该功能。

- 它提供了到 Azure 门户的原生集成,用于安装和部署。 此级别的集成使 DDoS 防护能够标识你的 Azure 资源及其配置。

- 为虚拟网络启用 DDoS 网络保护后,该网络上的所有资源都将自动受到保护。 不需要其他的管理过程。

- 将持续监视网络资源的流量,以检测 DDoS 攻击的迹象。 检测到后,DDoS 网络保护进行干预并自动缓解攻击。

- 它有助于保护网络层的第 3 层和第 4 层。 它还通过 Azure 网关中包括的 Azure Web 应用程序防火墙提供应用程序(第 7 层)防护。 由于 Azure 网关和 Web 应用程序防火墙是面向 Internet 的,因此 DDoS 防护会保护其网络接口。 此保护策略是一个多层或纵深防御保护的示例。

- 它在攻击过程中每隔五分钟提供一次详细的攻击分析报告,并在攻击结束时提供一份对事件进行完整汇总的事后报告。

- 它支持将缓解日志与 Microsoft Defender for Cloud、Microsoft Sentinel 或离线安全信息和事件管理 (SIEM) 系统集成,以便在发生攻击期间进行近乎实时的监视。

- Azure Monitor 从 DDoS 网络保护收集监视遥测,以便访问汇总的攻击指标。

Azure DDoS IP 保护

DDoS IP 保护是一种按受保护 IP 进行计费的模型。 DDoS IP 保护包含与 DDoS 网络保护相同的核心工程功能,但在以下增值服务中将有所不同:

- DDoS 快速响应支持

- 成本保护

- WAF 折扣。

增值服务

成本保证和 DDoS 快速响应支持是另外两个重要的 DDoS 网络保护功能。

成本保证

在 DDoS 攻击开始时,网络带宽的增加和/或虚拟机计数的纵向扩展通常会触发 Azure 中运行的服务的自动横向扩展。

备注

对于在有记录的 DDoS 攻击期间产生的应用程序横向扩展和网络带宽成本,已加入 DDoS 防护的客户将因此而获得服务积分。 Microsoft 直接提供此积分。

DDoS 快速响应支持

Microsoft 已创建了一个 DDoS 防护快速响应团队。 在发生 DDoS 攻击期间,你可以与此团队联系以获取帮助,并请求攻击后分析。 DDoS 防护快速响应团队遵循 Azure Rapid Response 支持模型。

你可以通过在 Azure 门户中创建支持请求来通知该团队。 如果发生以下情况,请联系该团队:

- 你的公司正在规划一个虚拟事件,该事件预计会大幅增加网络流量。

- 有一个攻击严重降低了受保护的关键业务系统的性能。

- 你的安全团队确定受保护的资源受到攻击,但 DDoS 防护未能有效地缓解攻击。