了解扩展检测和响应 (XDR) 的响应用例

下面是检测和缓解用例的示例。

威胁检测

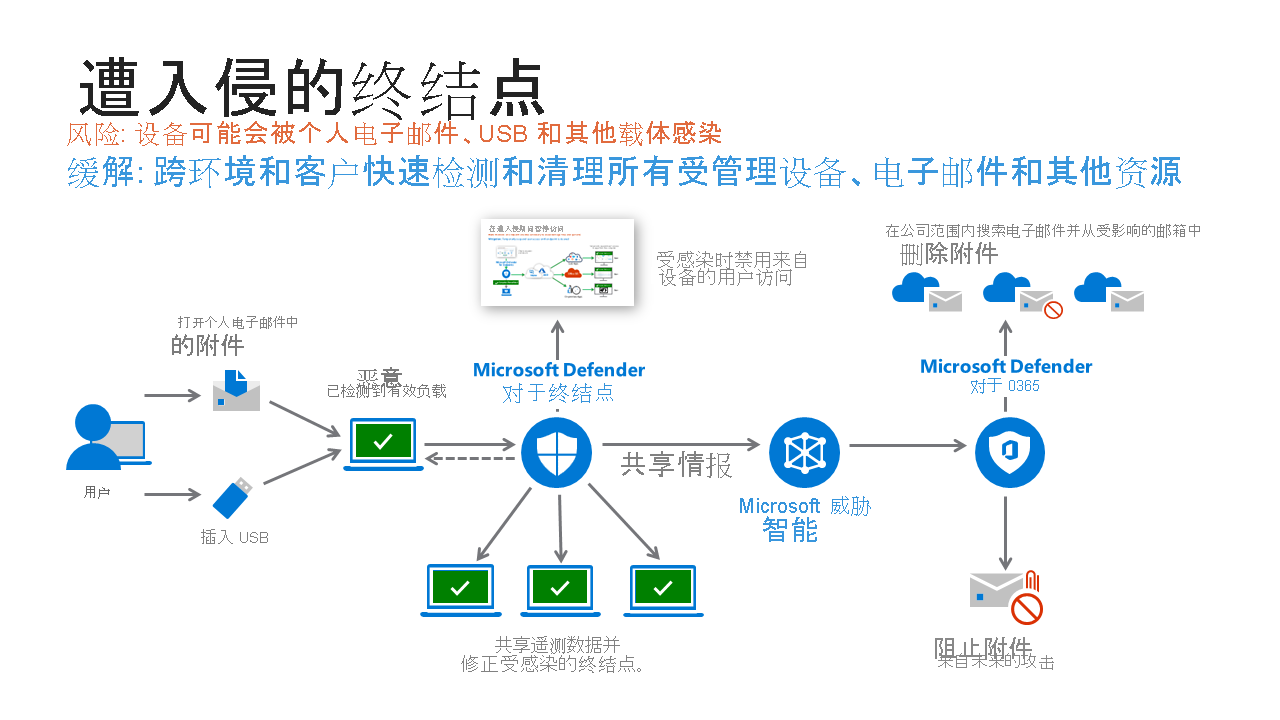

此方案描述了 Microsoft Defender for Endpoint 检测到恶意有效负载(可能来自任何源,包括个人电子邮件或 USB 驱动器)的情况。

受害者在未受 Microsoft Defender for Office 365 (MDO) 保护的个人电子邮件帐户上或在 USB 驱动器上收到一封恶意电子邮件,并打开了附件。 附件打开后,恶意软件会感染计算机。 用户不知道已发生攻击。 但 Microsoft Defender for Endpoints (MDE) 检测到此攻击,向安全操作发出警报,并向安全团队提供有关威胁的详细信息。 在受感染时禁止用户从设备访问 - MDE 向 Intune 传达此终结点上的风险级别已更改。 触发已配置 MDE 风险级别严重性的 Intune 合规性策略,并将该帐户标记为不符合组织策略。 在 Microsoft Entra ID 中创建的条件访问将阻止用户访问应用。

补救

MDE 通过自动修正、安全分析师批准自动修正或分析师手动调查威胁来修正威胁。

MDE 还会通过向 Microsoft 威胁情报系统添加有关此攻击的信息,在你的企业和我们的 Microsoft MDE 客户中修复此威胁

共享情报和恢复访问

恢复访问 - 修正遭到感染的设备后,MDE 会向 Intune 发出信号以更改设备风险状态,然后 Microsoft Entra ID 条件访问允许访问企业资源(详见下一张幻灯片)。 修正 MDO 和其他产品中的威胁变体 - Microsoft 威胁情报中的威胁信号由 Microsoft 工具使用,以保护组织攻击面的其他部分。 MDO 和Microsoft Defender for Cloud 使用信号来检测和修正电子邮件、Office 协作、Azure 等中的威胁。

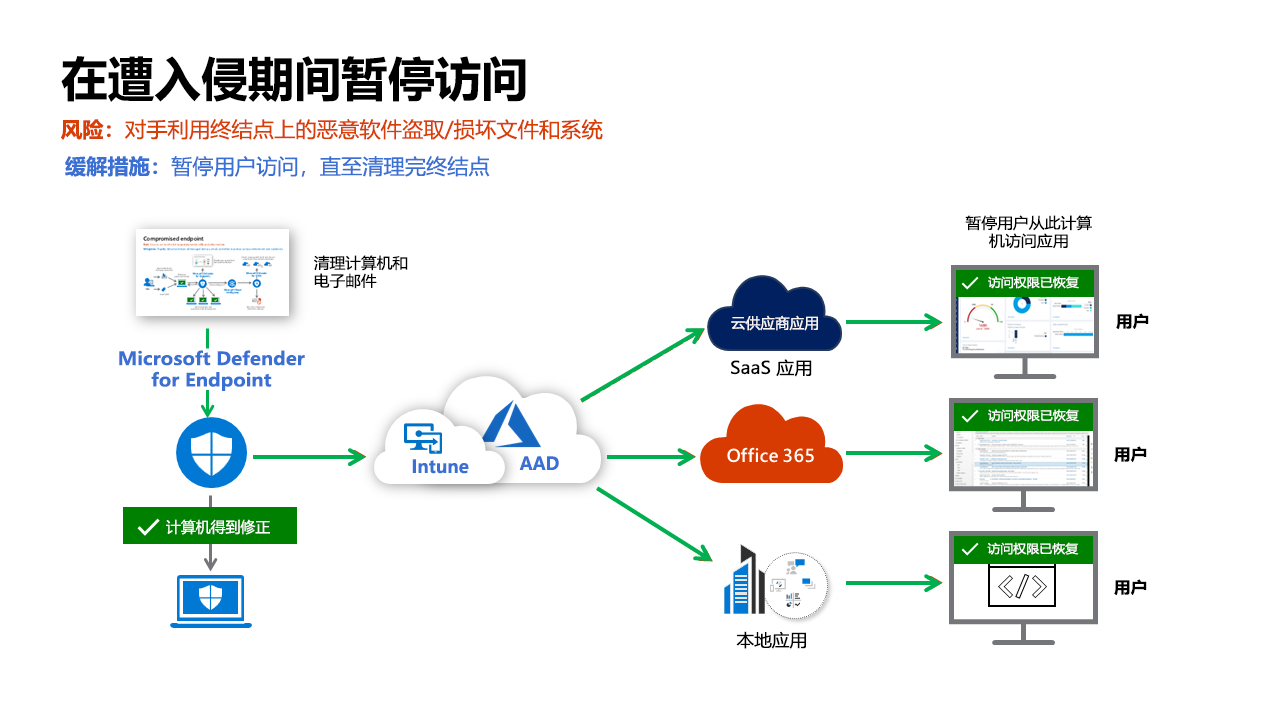

用户设备仍遭到入侵时,来自上一个图形。

访问受限

条件访问知道设备风险,因为 Microsoft Defender for Endpoint (MDE) 通知了 Intune,然后 Intune 更新了 Microsoft Entra ID 中设备的合规性状态。

在此期间,用户无法访问公司资源。 这适用于所有新的资源请求,并将阻止对支持持续访问评估 (CAE) 的资源的任何当前访问。 人们可以执行一般的 Internet 生产力任务,例如搜索 YouTube、维基百科和其他任何不需要公司身份验证但无法访问公司资源的平台。

访问权限已恢复

一旦威胁得到修正和清除,MDE 就会触发 Intune 更新 Microsoft Entra ID,条件访问会恢复用户对公司资源的访问权限。

这通过确保可能控制这些设备的攻击者无法访问公司资源来降低组织的风险,同时最大限度地减少对用户生产力的影响,从而最大限度地减少业务流程的中断。