环境安全

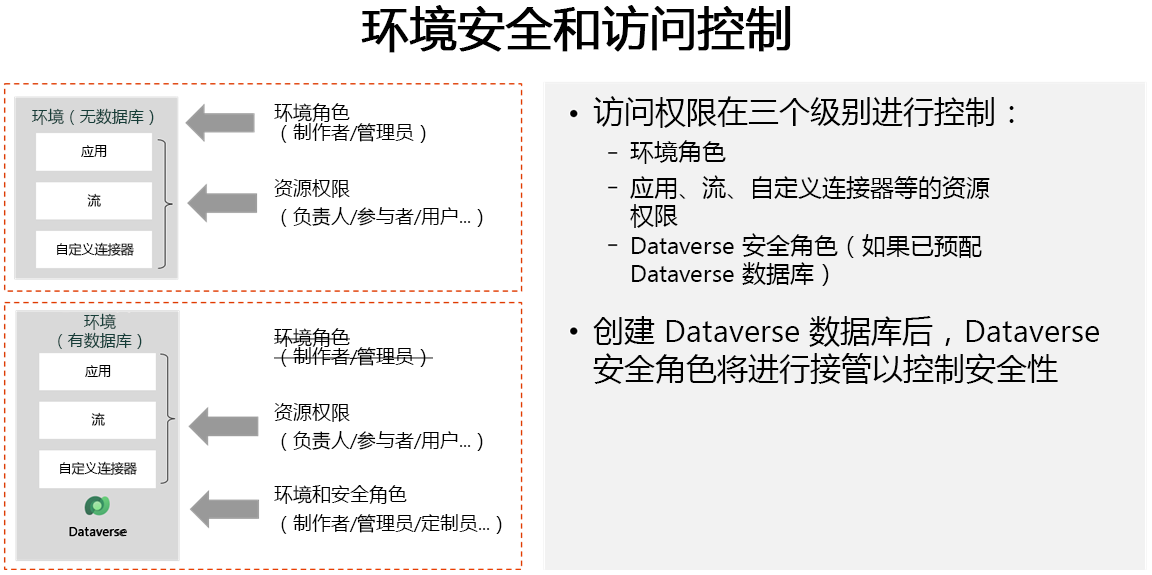

环境是一个容器,管理员可以使用这些容器来管理应用、流、连接和其他资产以及允许组织用户对环境及其资源进行受控访问的权限。

Microsoft Power Apps 和 Microsoft Power Automate 流中的应用不会允许用户访问其尚无权访问的数据资产。 用户应仅有权访问他们要求访问的数据。

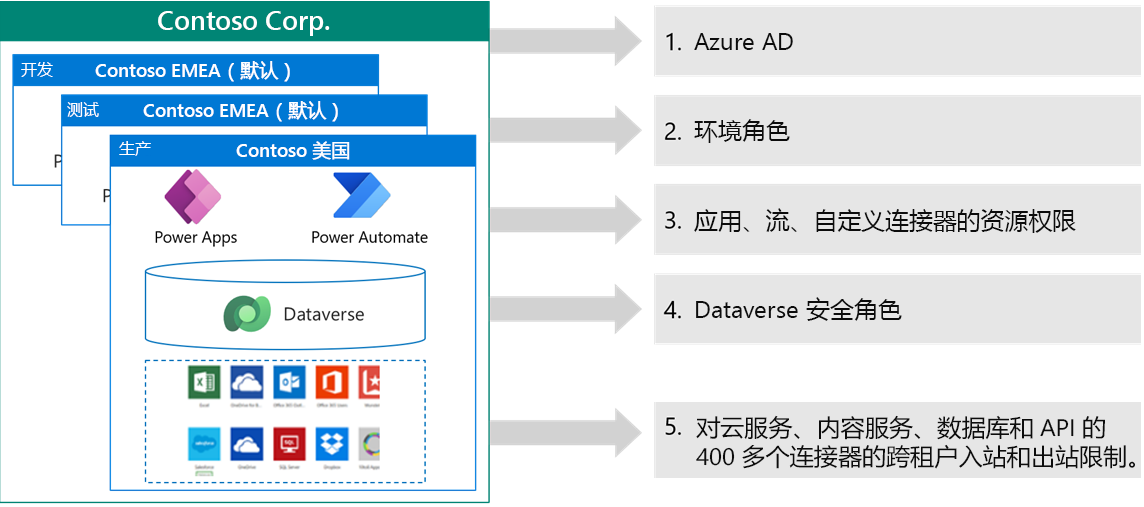

对环境的访问是多层的。 环境包含在 Microsoft Entra ID 租户内。 对环境的访问由 Microsoft Entra ID 进行身份验证。 用户必须在 Microsoft Entra ID 中拥有用户帐户才能访问任何环境,并且必须具有许可证才能使用 Microsoft Power Platform。 要访问单个环境,如果 Microsoft Dataverse 数据库不可用,用户需要 Microsoft 365 角色,如果 Dataverse 数据库可用,则用户需要 Dataverse 安全角色。 还需要为用户授予应用、流和连接器等环境资源的权限。

在企业到企业 (B2B) 方案中,管理员还可以从其他 Microsoft Entra ID 租户控制对环境的访问权限。

Microsoft Entra ID

Microsoft Power Platform 使用 Microsoft Entra ID 对用户进行身份验证。

Microsoft Entra ID 提供多个 Microsoft Power Platform 可以使用的功能:

- 标识和访问管理 - 管理对 Power Apps 应用的访问权限。

- 身份验证 - 用户登录到流中包含多个用户的应用时验证凭据。

- 单一登录 (SSO) - 无需单独登录即可访问应用。

- 多重身份验证 - 登录期间提示用户提供其他形式的身份证明。

- 企业对企业 (B2B) - 管理来宾用户和外部合作伙伴,同时保持对自己公司数据的控制。 Microsoft Power Platform 支持来宾访问。

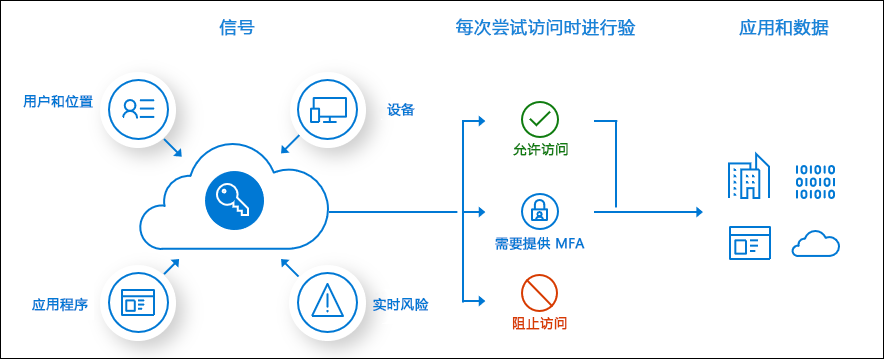

- 条件访问 - 使用信号来决定是否允许访问,从而管理对应用的访问。

- 设备管理 - 管理设备访问公司数据的方式。

- 企业用户 - 管理许可证分配。

- 混合标识 - Microsoft Entra ID 连接为身份验证和授权提供单一用户标识,不受位置限制(云或本地均可)。

- 标识治理 - 通过员工、业务合作伙伴、供应商、服务和应用访问控制管理组织标识。

- 标识保护 - 检测影响组织标识的潜在漏洞。

- 报告和监视 - 深入了解环境中的安全性和使用模式。 Microsoft Power Platform 管理中心提供比 Microsoft Entra ID 更详细的见解。

Microsoft Power Platform 目前不支持的其他 Microsoft Entra ID 功能包括:

- 企业到消费者 (B2C) - 使用客户首选的社交、企业或本地帐户标识控制客户登录方式。

- 托管标识 - Microsoft Entra ID 中的标识,可对任何支持 Microsoft Entra ID 的身份验证服务进行身份验证。 目前,Microsoft Power Platform 中不支持本功能,必须改用服务主体。

- Privileged Identity Management (PIM) - 以即时 (JIT) 方式提供提升的管理员访问权限。

组织可能已选择其实施 Microsoft Entra ID 和 Microsoft Power Platform 解决方案的方式,并且不太可能对此进行根本性改变。 但是,Microsoft Power Platform 可以为之前从未拥有 IT 应用访问权限的用户提供访问权限,例如不具有 Microsoft Entra ID 标识的移动一线员工、业务合作伙伴和外部合同工。 因此,您可能需要考虑条件访问、B2B 和来宾用户访问权限。

条件访问需要 Microsoft Entra ID 高级许可证。 条件访问策略可以根据以下因素授予或阻止对应用和数据的访问:

- 用户

- 设备

- 位置

Microsoft Azure Active Directory B2B (Microsoft Entra ID B2B) 协作是一项功能,可用于邀请来宾用户与您的组织协作。 您可以将许可证分配给来宾用户以运行使用 Microsoft Power Platform 构建的应用。 目前,来宾无法创建或编辑 Power Apps。

有关详细信息,请参阅与来宾用户共享画布应用和关于 Power Apps 每应用计划。

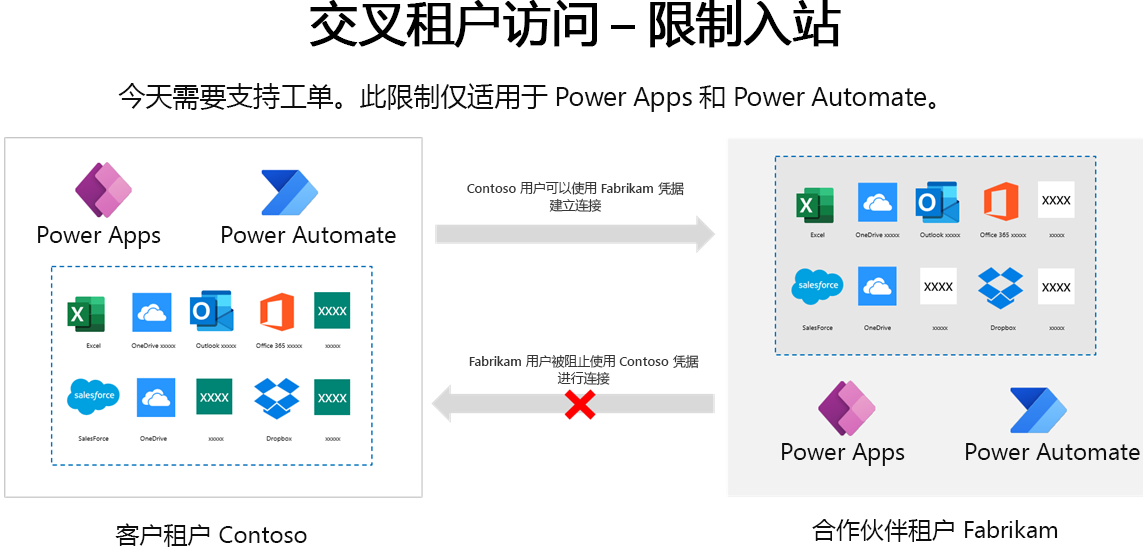

跨租户隔离

在 B2B 协作方案中,您可以更安全地与其他源中的租户共享您租户中的应用和数据。 在默认配置中,每个租户都可以访问其他租户的资源。

Microsoft Entra ID 提供租户限制功能。 借助租户限制,组织可以指定允许其用户访问的租户列表。 然后,Microsoft Entra ID 仅授予对这些允许租户的访问权限。 通过跨租户隔离,您可以限制用户可以连接到的其他租户。 跨租户隔离可阻止画布应用和流的入站或出站连接。

限制出站连接意味着阻止您租户中的用户连接到合作伙伴或外部租户。 通过使用应用于所有 Microsoft Entra ID 云应用的租户限制来阻止 Power Apps 和 Power Automate 流的出站连接,从而限制跨租户出站连接。

限制入站连接意味着阻止合作伙伴用户或外部租户创建与您租户的连接。

重要提示

限制入站跨租户连接需要支持票证。 然后,本限制将仅应用于 Power Apps 和 Power Automate 流。

使用安全组帮助保护环境

默认情况下,拥有 Power Apps 许可证的用户可能能够访问一个租户中的所有环境,而您能够在一个环境的用户表中查看所有许可用户。 Microsoft Entra ID 安全组可用于限制对这些环境的访问。 本功能还有一个优势,即将用户表精简为仅包含一个环境的用户。

安全组可在某个环境创建后与之关联或链接。 在以下屏幕截图中,开发人员的安全组已与开发环境关联。

在以上屏幕截图中,观察到以下行为:

- 将用户添加到安全组时,他们也将作为用户添加到 Dataverse 中。

- 从安全组中删除这些用户时,Dataverse 中也会禁用他们。

- 将安全组与包含用户的现有环境关联时,将禁用该环境中并非安全组成员的用户。

- 如果环境没有关联安全组,则会将环境中拥有 Power Apps 许可证的所有用户创建为用户并启用。

注意

通讯组和 Microsoft Office 365 组不能与环境关联。

角色和管理员帐户

管理环境和执行某些管理活动需要以下一个或多个管理角色:

- Microsoft Power Platform 管理员 - 具有 Microsoft Power Platform 管理员角色的用户可以创建环境,并管理所有环境(即使用户不属于环境的安全组)、Power Apps、Power Automate 以及数据丢失防护策略。 Microsoft Power Platform 管理员还可以管理支持票证和监视服务健康状况。

- 委派管理员 - Microsoft 云解决方案提供商计划 (CSP) 合作伙伴使用委派管理,通过 Microsoft 合作伙伴门户管理其客户。 委派管理员可以完全管理客户租户中的所有服务。

注意

Microsoft Dynamics 365 管理员角色已弃用。 具有 Dynamics 365 管理角色的用户仅在属于环境安全组时才能创建和管理环境。 具有 Dynamics 365 管理角色的用户在这些环境中将具有系统管理员安全角色。

这些角色与各个环境中的安全角色不同。 可以为非管理用户分配一个环境的角色。 所使用的角色各有不同,具体取决于该环境是否包含 Dataverse 数据库。

仅在没有 Dataverse 数据库时才使用环境管理员角色。 特定环境的环境管理员可以允许具有该角色的用户添加和删除具有环境制造者角色的用户。 环境制造者角色允许用户在该环境中创建应用。

将 Dataverse 数据库添加到该环境后,将为环境管理员角色的用户授予 Dataverse 数据库的系统管理员安全角色,并为环境制造者角色的用户授予基本用户安全角色。