数据丢失防护

数据丢失防护 (DLP) 策略可作为一道屏障帮助防止用户意外公开组织数据,并保护租户的信息安全。 数据丢失防护策略将强制执行一些规则,确定将为各个环境启用哪些连接器以及哪些连接器可以联合使用。

数据丢失防护可防止未经授权从 Microsoft Power Platform 访问和泄露数据。 作为解决方案架构师,您需要关注数据丢失防护策略,因其:

- 可确保组织通过遵循组织政策维持适当的数据流。

- 可防止在计划之外开发的解决方案正常运行。

- 可在您部署后续添加的解决方案时将其分解。

关键事实

关于数据丢失防护 (DLP) 策略的关键事实有:

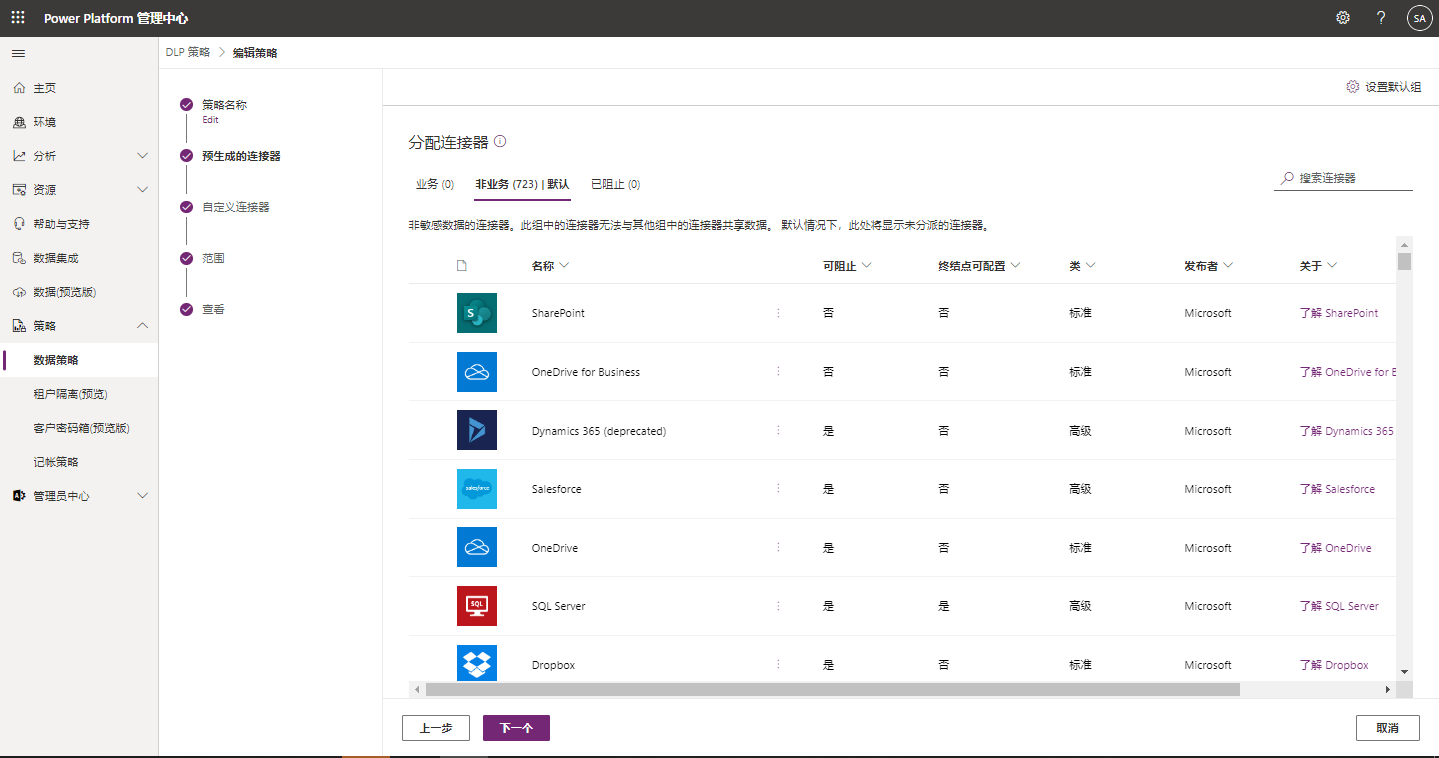

- 数据丢失防护策略会强制规定哪些连接器应联合使用。

- 连接器会分组。

- 一个组中的连接器在一个应用或流中只能与同组的其他连接器一起使用。

- 租户管理员可以定义所有环境都适用的策略。

- 默认不会在租户中实施数据丢失防护策略。

连接器会分为仅业务数据、无业务数据或已屏蔽这几类。 仅业务数据一组中的连接器在同一应用或流中只能与同组的其他连接器一起使用。 “业务”和“非业务”名称没有特殊含义,只是标签。 重要的是连接器的分组,而不是所在组的名称。 已屏蔽的连接器无法使用。

注意

Dataverse 连接器无法屏蔽。

数据丢失防护策略及环境

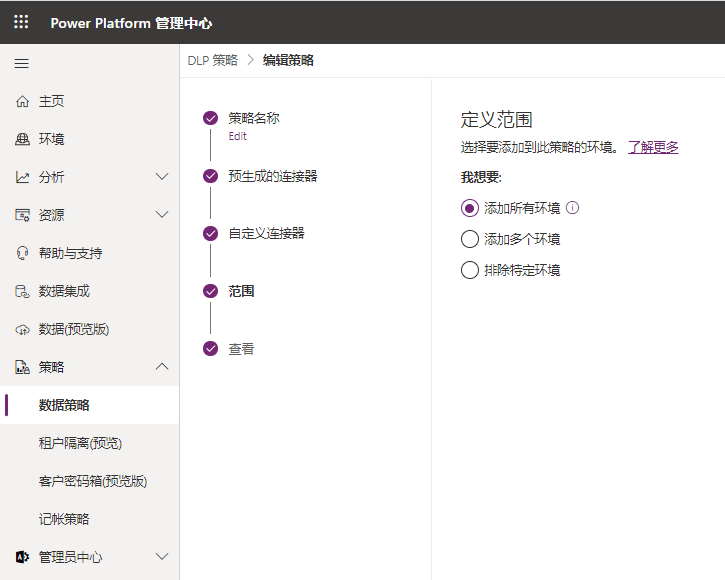

数据丢失防护策略可在租户级别和环境级别上进行范围划分。

您可在环境中应用多个数据丢失防护策略。 在设计和运行时上,应用或流所在环境适用的所有策略会放在一起评估,以确定相应资源是符合还是违反了数据丢失防护策略。 如果为一个环境配置了多项策略,则应对相关连接器组合应用最严格的策略。

注意

环境数据丢失防护策略不能凌驾于全租户数据丢失防护策略之上。

解决方案架构师应致力于尽可能减少定义策略,并尽量避免对同一环境应用多个策略。

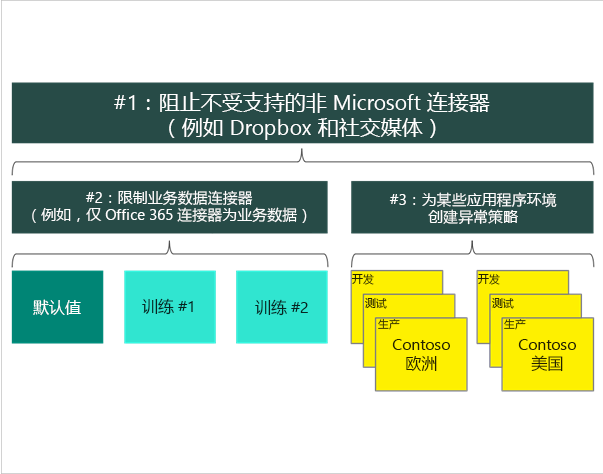

创建策略时推荐采取以下方法:

- 创建一个适用于所有环境的策略,屏蔽所有不受支持的非 Microsoft 连接器,并将所有 Microsoft 连接器归类为业务数据。

- 为默认环境(和其他培训环境)创建一个策略,进一步限定要将哪些 Microsoft 连接器归类为业务数据。

- 创建其他策略,或从之前的策略中排除特定环境,以便对特定环境使用特定连接器。

部署策略

在数据丢失防护策略上,解决方案架构师应考虑以下因素:

- 最好先提前建立默认策略,后续再发布例外规定。

- 新的和更新的限制可以禁用现有应用和流。

- 变更可能需要几分钟时间才能生效。

- 策略不能在用户级别应用,而只能在租户或环境级别应用。

- Microsoft PowerShell 和管理员连接器可以管理策略。

- 环境中的资源用户可以查看适用的策略。

部署到现有租户时,解决方案架构师需要联系 IT 部门的其他组,以:

- 确认数据丢失防护策略的配置是为了支持您的成果交付。

- 了解变更在得到批准和实施之前所需的时间。

- 了解您可以做些什么以及您需要其他组做些什么。

- 使用 Microsoft Entra ID 安全组来控制对环境和资源的访问权限。